Come abbiamo visto qualche giorno fa, la cybergeng ransomware Medusa ha pubblicato sul suo Data Leak Site (DLS) una rivendicazione di un attacco informatico alla Postel SpA. Si tratta di una azienda di Poste Italiane che opera nel settore dei servizi di gestione documentale e comunicazioni di marketing data-driven destinati a Imprese e alla Pubblica Amministrazione.

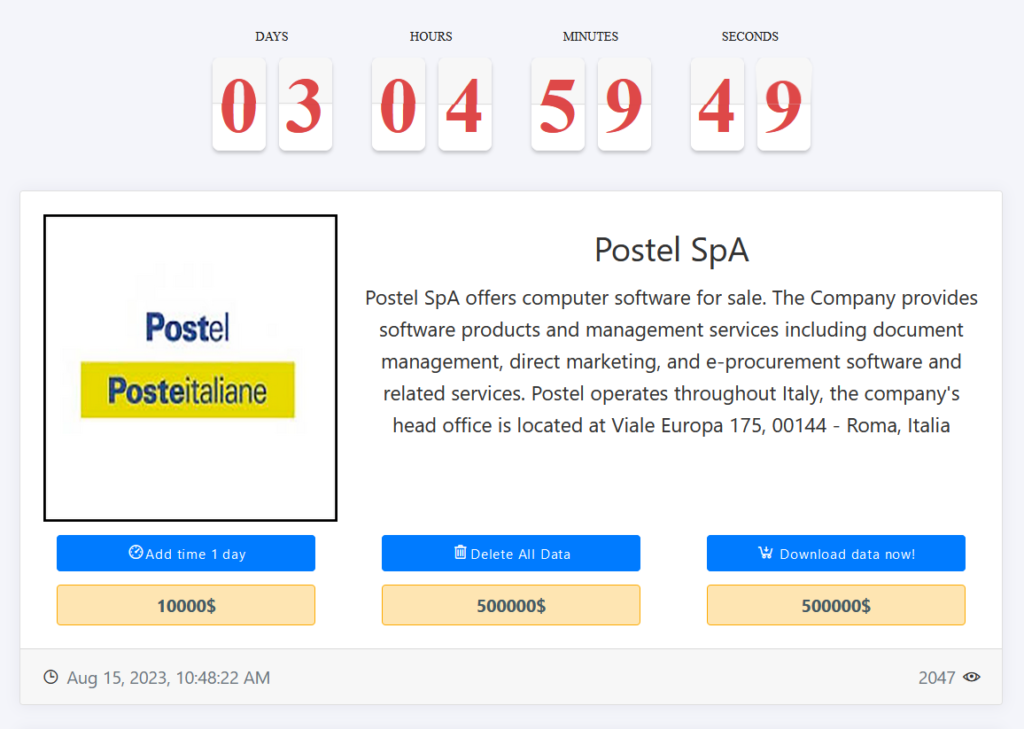

All’interno del post, Medusa ha attivato un countdown fissato a 8 giorni (ad oggi ne mancano solo 3), dove alla scadenza i dati verranno pubblicati nelle underground, qualora l’azienda non acconsenta alla richiesta di riscatto dei criminali informatici pari a 500.000 dollari.

Mentre mancano circa 3 giorni alla pubblicazione dei dati di Postel da parte della cybergang Medusa ransomware, l’opinione pubblica sui social network parla moltissimo del caso e tra queste ci sono anche persone che conoscono molto bene dall’interno Poste Italiane.

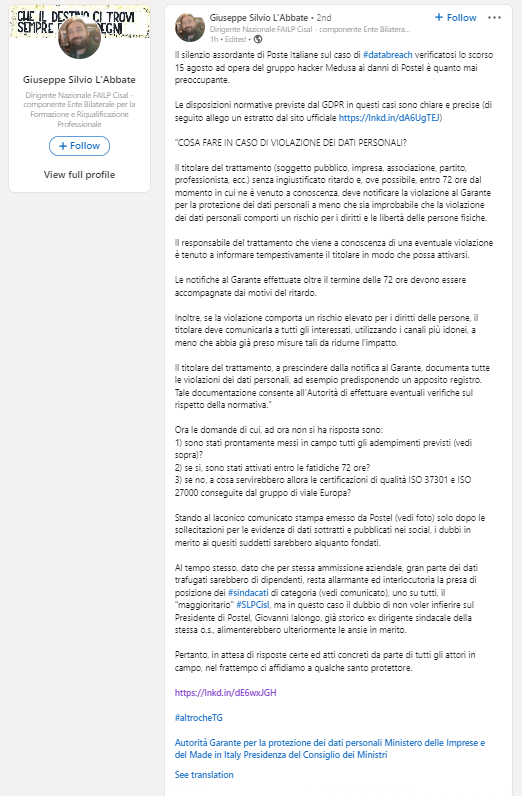

E’ il caso di Giuseppe SIlvi L’Abbate, un dirigente sindacale di una delle sei organizzazioni sindacali firmatarie di Ccnl di Poste Italiane che ha riportato su Linkedin un lungo post che riportiamo integralmente:

Il silenzio assordante di Poste Italiane sul caso di #databreach verificatosi lo scorso 15 agosto ad opera del gruppo hacker Medusa ai danni di Postel è quanto mai preoccupante.

Le disposizioni normative previste dal GDPR in questi casi sono chiare e precise (di seguito allego un estratto dal sito ufficiale https://lnkd.in/dA6UgTEJ)

"COSA FARE IN CASO DI VIOLAZIONE DEI DATI PERSONALI?

Il titolare del trattamento (soggetto pubblico, impresa, associazione, partito, professionista, ecc.) senza ingiustificato ritardo e, ove possibile, entro 72 ore dal momento in cui ne è venuto a conoscenza, deve notificare la violazione al Garante per la protezione dei dati personali a meno che sia improbabile che la violazione dei dati personali comporti un rischio per i diritti e le libertà delle persone fisiche.

Il responsabile del trattamento che viene a conoscenza di una eventuale violazione è tenuto a informare tempestivamente il titolare in modo che possa attivarsi.

Le notifiche al Garante effettuate oltre il termine delle 72 ore devono essere accompagnate dai motivi del ritardo.

Inoltre, se la violazione comporta un rischio elevato per i diritti delle persone, il titolare deve comunicarla a tutti gli interessati, utilizzando i canali più idonei, a meno che abbia già preso misure tali da ridurne l’impatto.

Il titolare del trattamento, a prescindere dalla notifica al Garante, documenta tutte le violazioni dei dati personali, ad esempio predisponendo un apposito registro. Tale documentazione consente all’Autorità di effettuare eventuali verifiche sul rispetto della normativa."

Ora le domande di cui, ad ora non si ha risposta sono:

1) sono stati prontamente messi in campo tutti gli adempimenti previsti (vedi sopra)?

2) se si, sono stati attivati entro le fatidiche 72 ore?

3) se no, a cosa servirebbero allora le certificazioni di qualità ISO 37301 e ISO 27000 conseguite dal gruppo di viale Europa?

Stando al laconico comunicato stampa emesso da Postel (vedi foto) solo dopo le sollecitazioni per le evidenze di dati sottratti e pubblicati nei social, i dubbi in merito ai quesiti suddetti sarebbero alquanto fondati.

Al tempo stesso, dato che per stessa ammissione aziendale, gran parte dei dati trafugati sarebbero di dipendenti, resta allarmante ed interlocutoria la presa di posizione dei #sindacati di categoria (vedi comunicato), uno su tutti, il "maggioritario" #SLPCisl, ma in questo caso il dubbio di non voler infierire sull'AD di Postel, Giovanni Ialongo, già storico ex dirigente sindacale della stessa o.s., alimenterebbero ulteriormente le ansie in merito.

Pertanto, in attesa di risposte certe ed atti concreti da parte di tutti gli attori in campo, nel frattempo ci affidiamo a qualche santo protettore.

Su Twitter invece Christian Bernieri (@prevenzione), ha riportato un lungo post dove effettua una analisi di quello che è stato svolto fino ad oggi da Poste Italiane in relazione al comunicato stampa da poco emesso.

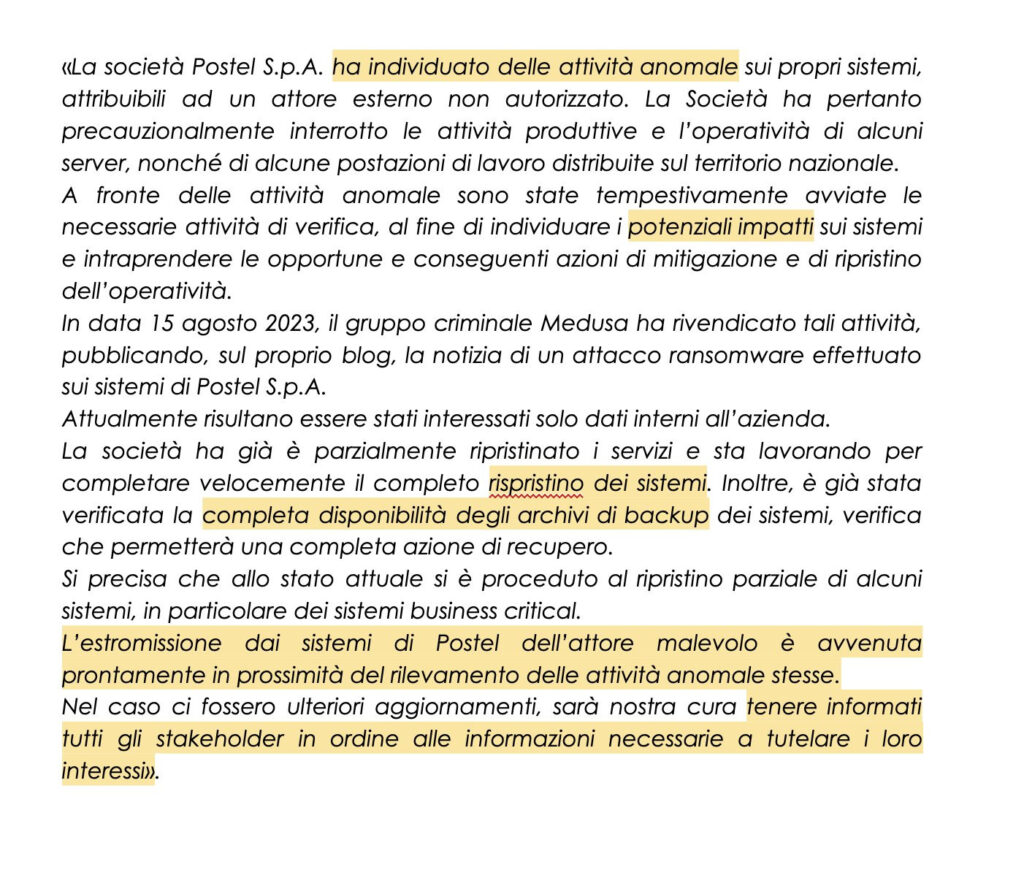

La società Postel S.p.A. ha individuato delle attività anomale sui propri sistemi,

attribuibili ad un attore esterno non autorizzato. La Società ha pertanto

precauzionalmente interrotto le attività produttive e l'operatività di alcuni

server, nonché di alcune postazioni di lavoro distribuite sul territorio nazionale.

A fronte delle attività anomale sono state tempestivamente avviate le necessarie attività di verifica, al fine di individuare i potenziali impatti sui sistemi

e intraprendere le opportune e conseguenti azioni di mitigazione e di ripristino

dell'operatività.

In data 15 agosto 2023, il gruppo criminale Medusa ha rivendicato tali attività,

pubblicando, sul proprio blog, la notizia di un attacco ransomware effettuato

sui sistemi di Postel S.p.A.

Attualmente risultano essere stati interessati solo dati interni all'azienda.

La società ha già parzialmente ripristinato i servizi e sta lavorando per

completare velocemente il completo dei sistemi. Inoltre, è già stata

verificata la completa disponibilità degli archivi di backup dei sistemi, verifica

che permetterà una completa azione di recupero.

Si precisa che allo stato attuale si è proceduto al ripristino parziale di alcuni

sistemi, in particolare dei sistemi business critical.

L'estromissione dai sistemi di Postel dell'attore malevolo è avvenuta

prontamente in prossimità del rilevamento delle attività anomale stesse.

Nel caso ci fossero ulteriori aggiornamenti, sarà nostra cura tenere informati

tutti gli stakeholder in ordine alle informazioni necessarie a tutelare i loro

interessi.Attacco a #POSTEL… in #Poste tutto tace?

— Christian Bernieri – DPO (@prevenzione) August 18, 2023

Purtroppo no, un comunicato c'è stato ed è peggio di un attonito silenzio.

Vediamo perchè.

In caso di #databreach con significativi rischi per le persone (come il furto di dati o la perdita di confidenzialità) la norma in materia di… pic.twitter.com/hoXcWwjvSf

Attacco a #POSTEL... in #Poste tutto tace?

Purtroppo no, un comunicato c'è stato ed è peggio di un attonito silenzio.

Vediamo perchè.

In caso di #databreach con significativi rischi per le persone (come il furto di dati o la perdita di confidenzialità) la norma in materia di protezione dei dati personali, il #GDPR, obbliga il titolare del trattamento ad INFORMARE GLI INTERESSATI TEMPESTIVAMENTE, senza ritardo, appena possibile.

Perchè?

Perchè le persone coinvolte sono le vere vittime, sono loro che rischiano di perdere i loro soldi, il sonno e la serenità, la salute, la propria identità online, la libertà, il lavoro, la faccia, la famiglia ecc. Le persone coinvolte devono potersi preparare al peggio, devono parare i danni, prepararsi a ricevere email o messaggi di truffa mirati, devono cambiare le proprie password, devono sapere quali dati sono stati diffusi e chi se li è fatti sottrarre. Devono anche potersi rivalere contro il colpevole per i danni che subiranno.

Avvertire tutti è necessario perchè sono ben poche le persone accorte che si tutelano preventivamente ed in autonomia. La maggor parte delle persone coinvolte sono "babbani": non appartengono al mondo della privacy, non ci pensano nemmeno, vivono la propria vita, fisica ed online, con la spensieratezza che il GDPR ci assicura, contando sulla protezione dei propri dati che il datore di lavoro deve garantire, senza pensare al fatto che le cose possano andare male.

Ma è obbligatorio?

La norma lascia al titolare del trattamento, a postel, la valutazione sulla necessità di questo adempimento che dipende dalla gravita del data #breach. In questo specifico caso NON C'È ALCUN DUBBIO sul fatto che la gravità sia tale da comportare l'obbligo di comunicazione agli interessati: la quantità di dati trafugati, la loro tipologia (dati particolari - "sensibili"), il loro grado di riservatezza, la pericolosità intrinseca, il fatto che saranno diffusi pubblicamente, qualifica questo data breach al massimo livello di gravità.

Poste lo ha fatto?

Ma nemmeno per sogno.

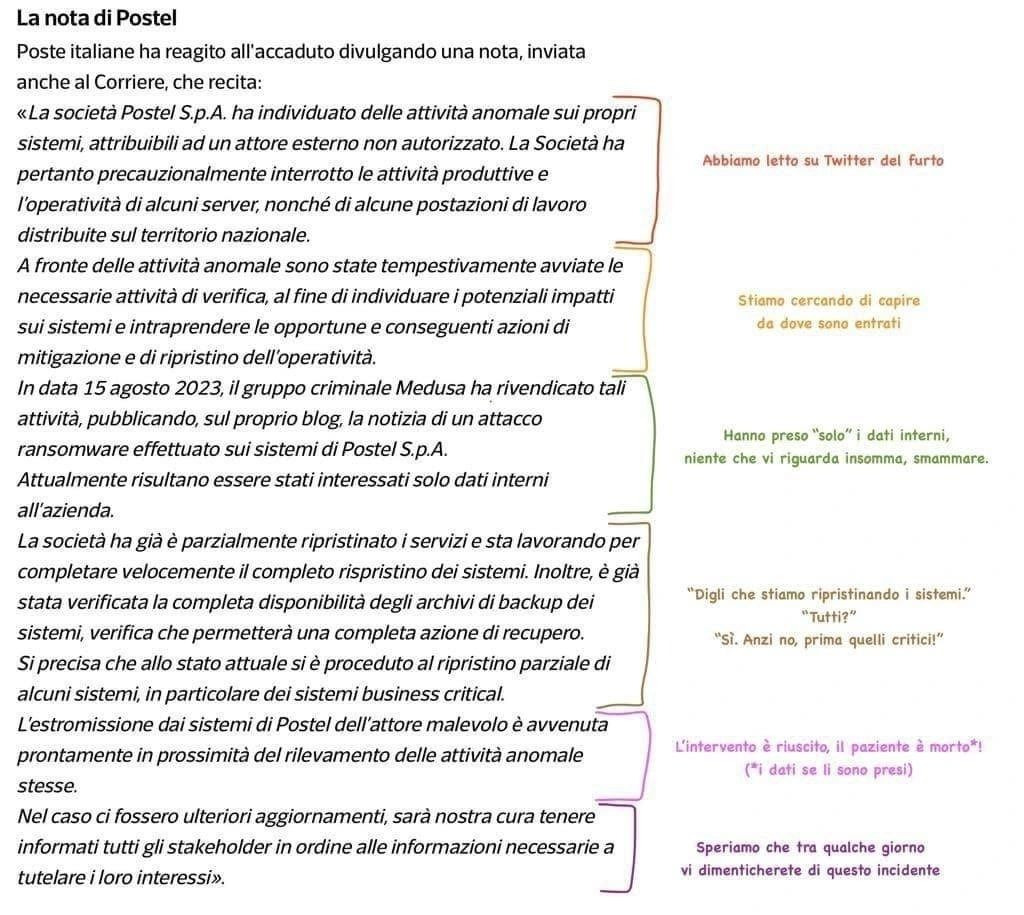

Ad oggi è stato pubblicato solo questa nota

Il GDPR prevede una comunicazione puntuale, dedicata alle persone coinvolte, chiara e UTILE per proteggersi, deve essere scritta con linguaggio semplice e chiaro e contenere come minimo:

- la natura della violazione dei dati personali

- il nome e i dati di contatto del responsabile della protezione dei dati (DPO) o di altro punto di contatto presso cui ottenere più informazioni

- le probabili conseguenze della violazione dei dati personali

- le misure adottate o di cui si propone l'adozione per porre rimedio alla violazione dei dati personali e anche per attenuarne i possibili effetti negativi

Come insegna Matteo Flora

@lastknight

, non sarebbe male inserire anche un...

MI DISPIACE

È COLPA MIA

ECCO COSA HO INTENZIONE DI FARE PER RIMEDIARE

Questa comunicazione deve includere raccomandazioni per la persona fisica interessata intese ad attenuare i potenziali effetti negativi e deve essere effettuate non appena ragionevolmente possibile. Tempestivamente.

Ad oggi, pur essendo stato contattato da diverse persone interessate, nessuna ha segnalato di aver ricevuto alcunchè dall'azienda. Una beata min***a.

Cosa ha fatto poste?

🤦♂️

Ho evidenziato alcuni passaggi del comunicato ufficiale, sono costernato.

Vengono sottolineati e ripetuti aspetti irrilevanti, come il fatto di aver spento tutto per salvare il salvabile, di aver estromesso la banda criminale che ha attaccato i sistemi, di aver recuperato i dati dai backup. Ok, e quindi?

Sticazzi!

Questa è la parte facile, quella elementare.

Il vero problema, a cui non si fa nemmeno cenno, è il fatto che I DATI SONO STATI COPIATI, CHE ADESSO SONO NELLA PIENA DISPONIBILITÀ DEI CRIMINALI E CHE SARANNO CERTAMENTE PUBBLICATI E LIBERAMENTE ACCESSIBILI ENTRO POCHI GIORNI.

Solitamente accade anche dell'altro. Quei dati saranno usati direttamente dagli stessi criminali che li hanno rubati per attività mirate e altamente personalizzate ed efficaci: attacchi, truffe, furti di identità, estorsioni e quant'altro la peggiore mente umana possa partorire.

Questa è l'unica informazione utile che sarebbe dovuta arrivare alle persone coinvolte. Il resto è solo fumo negli occhi. A voler pensare male, sembrerebbe quasi che si voglia allontanare l'attenzione dall'elefante nella stanza.

Quando saranno pubblicati i dati?

Facendo due conti, Giovedì 24 agosto 2023 alle ore 12:45.

Che dire... probabilmente il DPO di Postel (saluto il collega Francesco) è in vacanza perchè, se fosse stato consultato, non avrebbe mai dato il suo OK ad un comunicato simile.

Prosit.

Oramai rimangono davvero pochi giorni prima che Medusa pubblichi i dati. A breve sapremo la reale natura del danno dei dati sottratti in questo incidente informatico che sta facendo molto parlare.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…