Gli specialisti di Aqua hanno avvertito che da tre anni, i server Linux vulnerabili e configurati in modo errato vengono attaccati da un malware chiamato perfctl, il cui scopo principale è lanciare un cryptominer e un proxyjacking.

I ricercatori scrivono che perfctl è efficace nell’eludere il rilevamento e nel prendere piede nei sistemi infetti. Secondo loro, il malware è attivo da diversi anni ed è riuscito ad attaccare milioni di server Linux, infettandone diverse migliaia.

“Quando un nuovo utente accede al server, perfctl interrompe immediatamente tutte le attività rumorose e rimane in modalità di sospensione finché il server non ritorna in attività. Dopo l’esecuzione, il malware cancella il suo file binario e continua a funzionare silenziosamente in background, come servizio”, affermano gli esperti.

Vale la pena notare che alcuni aspetti di questa campagna sono già stati descritti il mese scorso da Cado Security, che ha avvertito di un gruppo di attività mirate alle installazioni Selenium Grid esposte su internet. In particolare, è stato scoperto che il malware fileless perfctl sfrutta una vulnerabilità in Polkit (CVE-2021-4043 o PwnKit) per aumentare i privilegi di root e avviare il minatore perfcc.

Il nome perfctl deriva dai tentativi del malware di eludere il rilevamento e di mescolarsi con processi di sistema legittimi. Perché perf è un riferimento a uno strumento di monitoraggio delle prestazioni di Linux e ctl è un suffisso spesso presente nei nomi di strumenti da riga di comando come systemctl, timedatectl e coniglimqctl.

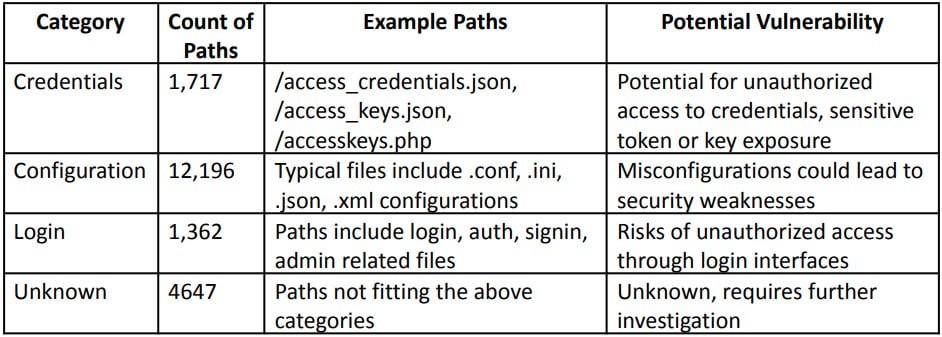

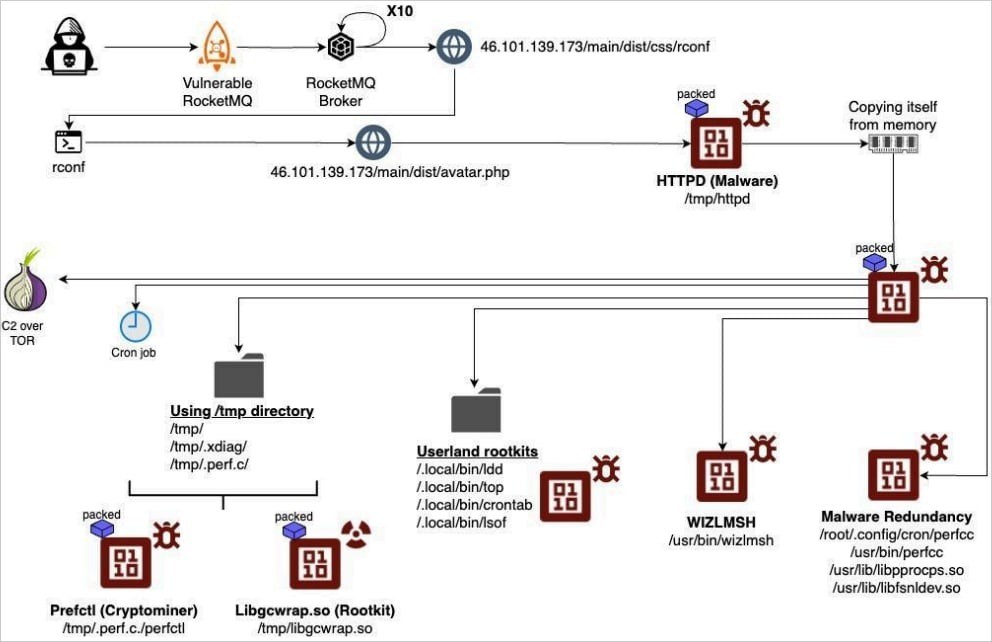

A loro volta, gli esperti di Aqua ritengono che per hackerare i server Linux, gli aggressori utilizzano misconfiguration o exploit noti. I ricercatori hanno anche osservato lo sfruttamento del RCE CVE-2023-33246 in Apache RocketMQ e della già citata vulnerabilità CVE-2021-4034 (PwnKit) in Polkit.

Dopo aver ottenuto l’accesso iniziale al sistema, un payload compresso e offuscato chiamato httpd viene scaricato ed eseguito dal server dell’aggressore. Si copia nella directory /tmp con il nome sh, quindi elimina il file binario originale.

Al nuovo processo viene dato lo stesso nome (sh), cercando di integrarsi con le normali operazioni del sistema Linux. Copie aggiuntive vengono create in altre posizioni del sistema, ad esempio nelle directory /root/.config, /usr/bin/ e usr/lib. In questo modo gli aggressori sono assicurati contro la perdita di accesso in caso di rilevamento di malware.

Quando viene eseguito, perfctl apre un socket Unix per le comunicazioni interne e stabilisce un canale di comunicazione crittografato con i suoi server di comando e controllo tramite Tor. Il malware lancia quindi il rootkit libgcwrap.so, che si collega a varie funzioni del sistema per modificare i meccanismi di autenticazione e intercettare il traffico di rete, evitando così il rilevamento.

Nel sistema vengono inoltre installati rootkit aggiuntivi, che sostituiscono ldd, top, crontab e lsof con versioni dannose, che impediscono anche il rilevamento dell’attività malware. Successivamente sulla macchina viene finalmente avviato il minatore XMRIG, che estrae la criptovaluta Monero utilizzando le risorse del server infetto.

In alcuni casi gli esperti hanno osservato l’impiego non solo di un miner, ma anche di malware per il proxyjacking. Questo termine nasce per analogia con il cryptojacking, ovvero un attacco durante il quale gli hacker rubano le risorse dei sistemi hackerati per estrarre criptovaluta. Tuttavia, il proxyjacking è più difficile da rilevare perché ruba solo la larghezza di banda inutilizzata e non influisce sulla stabilità e sull’utilizzo complessivi del sistema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…