Le “infrastrutture critiche”, comprese le strutture sanitarie, hanno molte caratteristiche comuni che riguardano le implementazioni e lo sviluppo di tecnologie IT e lo scambio e la trasmissione di dati e informazioni.

Oggi, di pari passo con lo sviluppo tecnologico, si parla sempre più di Sanità Connessa: un numero sempre crescente di aziende ospedaliere e di enti sanitari territoriali, utilizza il networking per la loro interconnessione, col fine di aumentare la quantità di servizi pubblici essenziali erogati, per ridurre i costi o per far fronte alle disponibilità economiche limitate.

Ne consegue che si sta assistendo ad un incremento delle integrazioni tra le infrastrutture ospedaliere e le reti esterne (es. cloud, reti proprietarie di fornitori, etc.).

Questo scenario fa sì che il comparto sanità sia maggiormente esposto alle minacce cyber che sfruttano vulnerabilità, non solo note, riducendo quindi il livello della sicurezza informatica del settore a livello nazionale, ma anche mondiale.

Nelle strutture sanitarie, sempre più spesso oggetto di attacchi informatici, risulta evidente la scarsa maturità dal punto di vista e dell’approccio olistico per quanto concerne le problematiche relative alla cybersecurity.

Premettendo che, com’è noto, la sicurezza totale è auspicabile ma non raggiungibile, le principali lacune che si riscontrano riguardano molteplici fattori, quali, ad esempio:

In aggiunta, la cybersecurity è considerata come un’appendice dell’IT, pertanto messa in pratica, troppo spesso, dopo le esigenze inerenti alla continuità operativa, ai requisiti tecnici ed operativi degli elettromedicali e alle necessità degli utenti.

Di conseguenza non sono rari problemi legati a svariati ambiti della cybersecurity, come misconfiguration degli apparati di sicurezza di rete, patching di sicurezza effettuato con difficoltà e non tempestivamente, gestione del networking frammentato e non strutturato, mancanza di un ISMS, giusto per citarne alcuni.

Come si può allora garantire un livello ottimale di sicurezza, dove la protezione dei dati sensibili e la continuità delle operazioni sono di vitale importanza?

Affrontare la sfida del miglioramento della postura cyber, con una approccio olistico, adattando allo specifico contesto la tradizionale strategia di Defense in Depth.

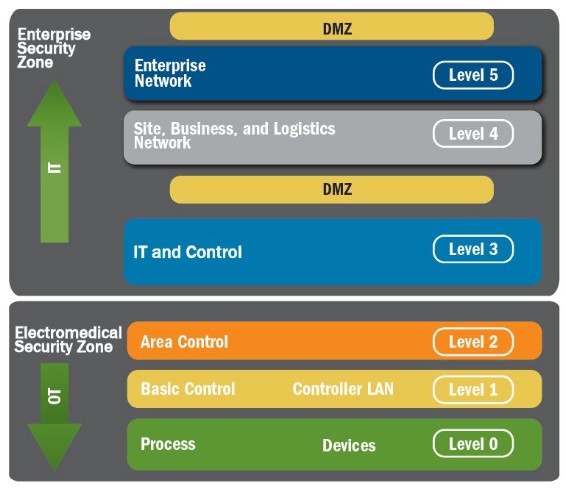

L’OT (Operational Technology) a supporto delle strutture sanitarie, è rappresentato dalle tecnologie biomediche e dalle apparecchiature elettromedicali, le quali dipendono molto dall’IT per il loro funzionamento.

La segregazione, sia fisica sia logica, tra le reti IT aziendali e quelle di processo, ha costituito, tradizionalmente, il principale approccio per la messa in sicurezza delle stesse.

Presto però, ci si è resi conto che questa soluzione era riduttiva e limitante, in quanto non facilitava la condivisione, l’acquisizione e l’utilizzo dei dati e delle informazioni relative ad esempio ai pazienti, alle patologie, alle terapie, alla diagnostica per immagini etc., nonché il normale svolgimento di attività legate all’erogazione dei servizi sanitari.

Un altro ostacolo era costituito dalla technical security delle apparecchiature elettromedicali e dei loro sistemi, facendo si che si concretizzasse il concetto di “security through obscurity”, il quale poteva considerarsi valido fintanto che le strutture sanitarie erano monolitiche.

La security, per ovvie ragioni, raggiungeva livelli accettabili solo applicando la physical security, ovvero assicurandosi che solo il personale autorizzato ed incaricato avesse accesso al sistema e ai suoi componenti.

Lo sviluppo tecnologico in ambito sanitario e le moderne architetture dei sistemi, unite alla crescente richiesta di erogazione di maggiori servizi in tempi sempre più stretti e i budget disponibili in continua riduzione (i tagli alla Sanità non sono di certo una novità), ha inevitabilmente comportano un aumento delle integrazioni tra il mondo IT e quello OT e tra numerose strutture dislocate sul territorio nazionale e non solo.

Dunque, la segregazione delle reti, oggigiorno, non rappresenta più una valida soluzione, che sia tecnicamente ed economicamente sostenibile, per la gestione, il funzionamento e la protezione delle aziende ospedaliere.

Ancora oggi, molti ospedali fanno un massiccio uso di tecnologie legacy, che sono state progettate e costruite per durare anche più di un decennio e i progettisti e i costruttori non hanno tenuto conto di concetti quali security by design o security by default.

Molte strutture hanno cominciato e stanno continuando la migrazione verso tecnologie affini all’interconnessione, ma quest’ultima spesso non è supportata da un adeguato aggiornamento tecnologico, in quanto gli elettromedicali, seppur obsoleti dal punto di vista informatico, dal punto di vista sanitario assolvono egregiamente alle loro funzioni, e una loro sostituzione comporterebbe dei costi importanti non sostenibili.

Questa inversione di tendenza, assolutamente necessaria, ha dei pro e dei contro: facilita l’accesso a nuove e più efficienti tecnologie, tempi di erogazione dei servizi sanitari più rapidi e una maggiore interoperabilità. Di contro, la crescente integrazione delle architetture dei sistemi informativi sanitari introduce rischi cyber che prima non esistevano, aumentando in maniera considerevole la superficie di attacco.

Di ciò ne sono consapevoli gli attaccanti, che trovano terreno fertile per lo sfruttamento di vulnerabilità note attraverso tecniche usuali per il mondo IT, e con le quali hanno indubbiamente molta dimestichezza.

Una delle principali sfide per gli addetti ai lavori è rappresentata dal fatto che le contromisure tipiche del mondo IT, largamente utilizzate e implementate, spesso non possono essere utilizzate nel mondo OT.

Tutto ciò trova conferma nel crescente numero di incidenti cyber e attacchi ad ospedali e aziende sanitarie territoriali.

E’ dunque necessario affrontare il problema della sicurezza informatica attraverso una serie di azioni e attività di hardening, mirate.

Il tutto può essere reso possibile avendo il consenso della dirigenza la quale deve riconoscere l’importanza della cybersecurity, consapevole che è un investimento e non un costo e pretendere che vengano applicate tutte le misure di sicurezza possibili su tutti i fronti.

E’ necessario instaurare un dialogo continuo, grazie al quale ci si possa allineare sull’importanza delle tematiche di sicurezza, si possa concordare la decisione di voler intraprendere un cammino, strutturato e programmato, che possa innalzare la postura cyber e che permetta di prendere coscienza dell’impegno e della costanza che questo richiede.

L’obiettivo ultimo deve essere quello di seguire tutte le best practice del modello DiD che deve essere rivisitato, facendone l’opportuno tailoring.

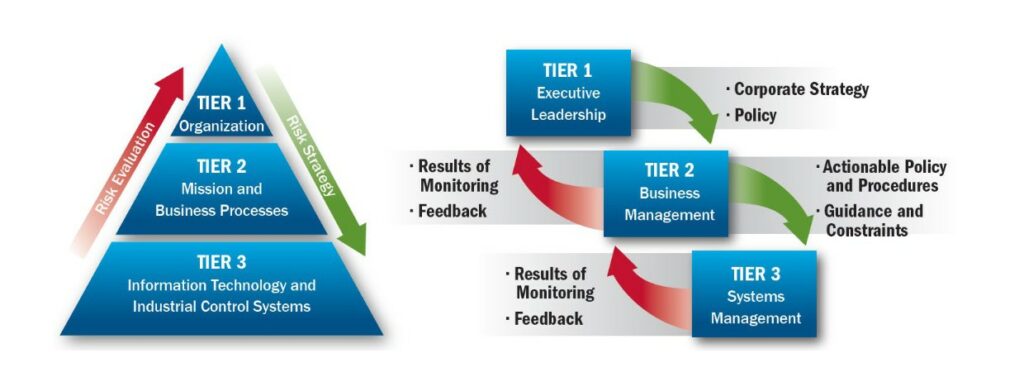

Si deve partire dalla gestione del rischio multi-tier, che prevede l’adozione di un modello basato su tre livelli:

Poi bisogna agire su diversi ambiti, quali, per esempio:

Grazie alla DiD su misura, e una serie di pratiche di hardening, si può riuscire a mitigare in modo efficace un numero considerevole di minacce, garantendo la protezione delle risorse più critiche per la continuità delle operazioni.

Il percorso da intraprendere deve essere in continua evoluzione, che necessita di un impegno costante degli addetti ai lavori, per rimanere al passo con le minacce emergenti.

Procedendo in questa direzione, avendo bene a mente che si arriva in cima alla scala un gradino per volta, si può posare una solida base per ulteriori e continui miglioramenti, ricerche nel campo della cyber security e la protezione delle nostre strutture sanitarie.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…