Gli esperti della società Cyble hanno scoperto una serie di falsi siti per adulti che distribuiscono ransomware. Tuttavia, l’analisi dettagliata ha mostrato che il malware non crittografa i dati, ma distrugge deliberatamente le informazioni delle sue vittime.

Non si sa esattamente come gli operatori di questa campagna pubblicizzassero i loro siti, ma usano nomi host associati a foto erotiche: nude-girlss.mywire[.]org, sexyphotos.kozow[.]com e sexy-photo[.]online .

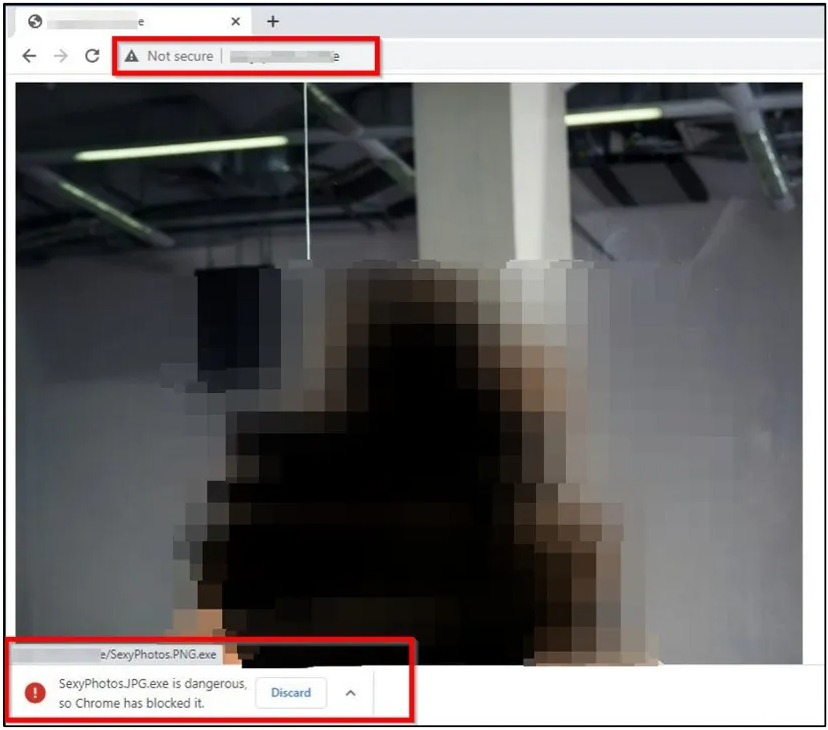

I ricercatori affermano che su tali siti, ai visitatori viene automaticamente richiesto di scaricare un file eseguibile chiamato SexyPhotos.JPG.exe, che si maschera da immagine JPG.

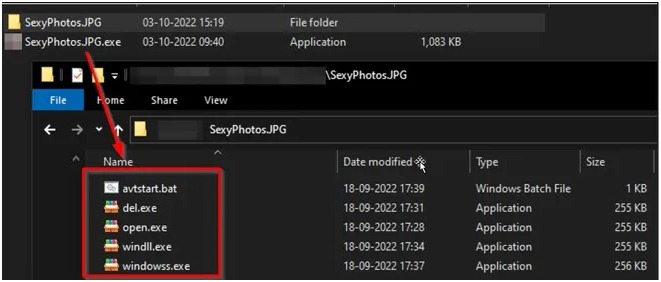

Se l’utente tenta di aprirlo accettando all’immagine, il falso ransomware distribuirà quattro file eseguibili (del.exe, open.exe, windll.exe e windowss.exe) sul sistema, oltre al file avtstart.bat nella directory %temp%, per eseguirli.

Il file batch viene copiato sul sistema con tutti e quattro i file eseguibili nella cartella di avvio di Windows.

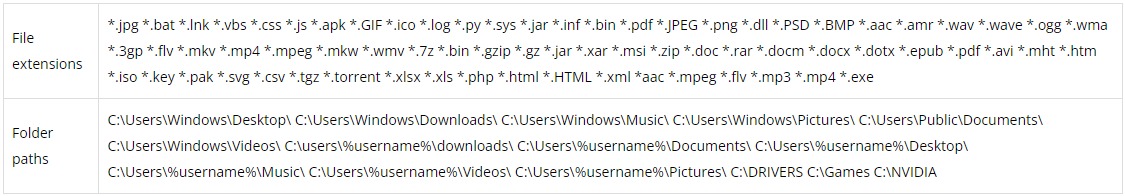

Il file windowss.exe viene quindi eseguito, rilasciando tre file aggiuntivi nel sistema, incluso windows.bat, che rinomina i file della vittima. Di seguito sono riportati i tipi di file e le cartelle che il malware prende di mira.

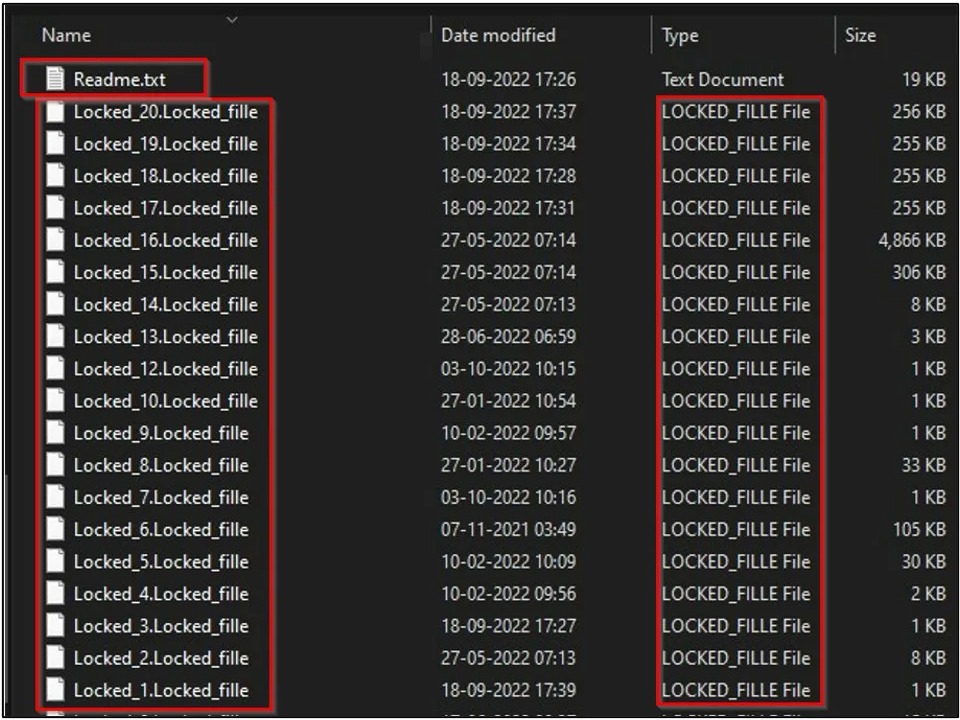

Di conseguenza, i file utente vengono rinominati in base a un unico modello, ad esempio Lock_1.fille, Lock_2.fille e così via. Sebbene i contenuti dei file interessati non vengano modificati o crittografati, non c’è modo per le vittime di scoprire i loro nomi originali.

Insieme a questo, nel sistema vengono visualizzate le note di riscatto (file readme.txt).

In questo messaggio, gli aggressori chiedono 300 dollari in bitcoin e dopo tre giorni minacciano di raddoppiare questo importo a 600 dollari per altri sette giorni.

Se l’utente non paga, il malware procede ad eliminare tutti i file dal sistema.

Come spiegano i ricercatori, qui non esiste alcuna crittografia dei file (solo un classico “rename”). Pertanto, è improbabile che gli autori di questo malware dispongano di uno strumento di recupero dei dati. Dopotutto, il malware non tenta nemmeno di preservare i nomi dei file originali durante l’infezione.

Peggio ancora, gli esperti ritengono che tale corruzione dei dati non sia affatto un incidente. Apparentemente, il malware è stato concepito proprio come un wiper (wiper, dall’inglese cancellare – “cancella”), ovvero distrugge intenzionalmente i dati delle sue vittime.

Ma dopo una falsa crittografia, il malware tenta di eseguire il file dell.exe, ma a causa di un errore di denominazione (che porta all’eliminazione di dell.exe), questo passaggio non funziona come dovrebbe. Se correggi viene corretto l’errore e si esegue il file, tutte le unità di sistema dalla A alla Z (ad eccezione dell’unità C:\) verranno eliminate completamente.

Gli analisti di Cyble notano che l’unico modo possibile per recuperare i dati dopo un attacco di questo malware è ripristinare il sistema operativo a un checkpoint precedente, poiché il falso ransomware non elimina le copie shadow.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…