Ogni giorno emergono spesso nuovi attori di minaccia che destabilizzano le fondamenta digitali delle organizzazioni di tutto il mondo. Una delle più recenti e inquietanti cybergang scoperte dal team Darklab di Red Hot Cyber è il gruppo VANIR, un collettivo noto per le sue spietate operazioni di ransomware. Questa intervista esclusiva, condotta da Dark Lab, getta luce su un nemico tanto misterioso quanto pericoloso.

“Devi conoscere i demoni per imparare a contrastarli.” Questa frase, frequentemente citata da Red Hot Cyber in conferenze e articoli, sottolinea l’importanza di comprendere il modus operandi dei cyber-criminali. Conoscere i “demoni” significa capire le loro motivazioni, le loro tecniche, tattiche e procedure (TTPs). Questo approccio non solo aiuta a prevedere e identificare le minacce, ma è anche essenziale per sviluppare difese informatiche efficaci, capaci di contrastare gli attacchi sul loro stesso terreno.

Le interviste ai Threat Actors, curate dal gruppo RHC Dark Lab, divisione di Cyber Threat Intelligence di Red Hot Cyber, sono uno strumento cruciale per ottenere questa comprensione. Conoscere come ragionano e operano i cyber-criminali permette di migliorare continuamente le difese cibernetiche, aumentando la consapevolezza delle minacce e la capacità di prevenire attacchi futuri.

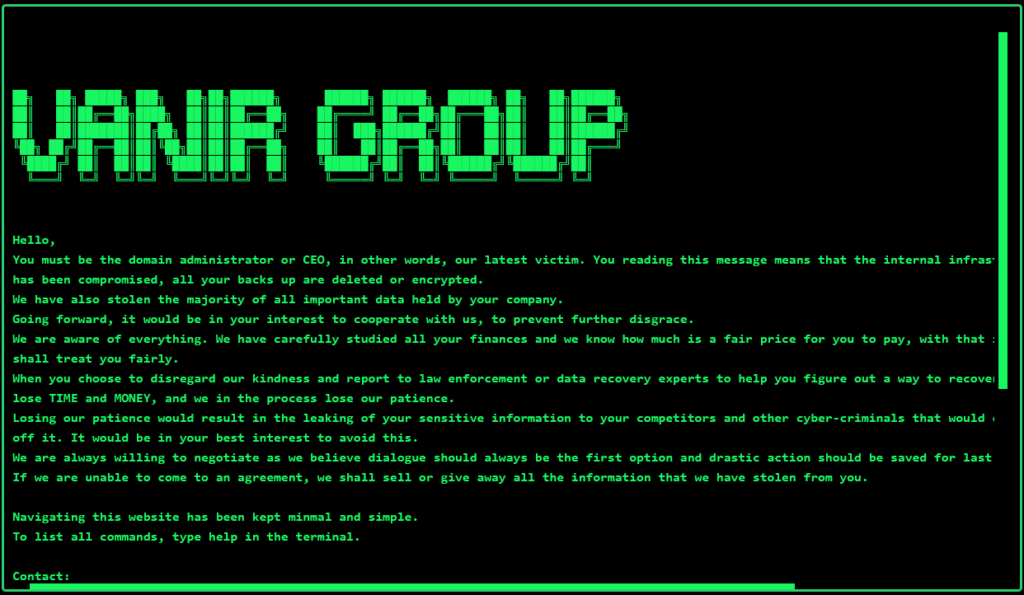

Scoperto per la prima volta grazie alla costante vigilanza di Red Hot Cyber, il gruppo VANIR si è distinto non solo per l’efficacia dei suoi attacchi, ma anche per l’estetica unica del suo data leak site. Quest’ultimo, progettato in stile retrò, accoglie i visitatori con un prompt minimalista dove le informazioni possono essere richieste tramite un testo verde fluorescente su sfondo nero, evocando un’atmosfera da vecchio terminale.

Il messaggio di benvenuto che accoglie i nuovi “visitatori” è diretto e minaccioso:

“Salve, Devi essere l’amministratore di dominio o il CEO, in altre parole, la nostra ultima vittima. Se stai leggendo questo messaggio, significa che l’infrastruttura interna della tua azienda è stata compromessa, tutti i tuoi backup sono stati eliminati o crittografati. Abbiamo anche rubato la maggior parte dei dati importanti detenuti dalla tua azienda. Andando avanti, sarebbe nel tuo interesse cooperare con noi, per prevenire ulteriori disgrazie. Siamo a conoscenza di tutto. Abbiamo studiato attentamente tutte le tue finanze e sappiamo quanto è un prezzo equo per te da pagare, tenendo conto di ciò, sappi che ti tratteremo con giustizia. Quando scegli di ignorare la nostra gentilezza e di segnalare alle forze dell’ordine o agli esperti di recupero dati per aiutarti a trovare un modo per recuperare i tuoi dati persi, perdi solo TEMPO e SOLDI, e noi nel processo perdiamo la nostra pazienza. Perdere la nostra pazienza comporterebbe la perdita delle tue informazioni sensibili a vantaggio dei tuoi concorrenti e di altri criminali informatici che certamente ne trarrebbero profitto. Sarebbe nel tuo miglior interesse evitare questo. Siamo sempre disposti a negoziare poiché crediamo che il dialogo debba essere sempre la prima opzione e le azioni drastiche debbano essere salvate per ultime. Se non riusciremo a raggiungere un accordo, venderemo o cederemo tutte le informazioni che abbiamo rubato. Navigare in questo sito è stato mantenuto al minimo e semplice. Per elencare tutti i comandi, digita help nel terminale.”

Attraverso questa intervista, Dark Lab offre uno sguardo approfondito nelle menti di coloro che si celano dietro gli attacchi di VANIR, esplorando le loro motivazioni, le loro tecniche e le loro strategie di negoziazione. Un viaggio che ci permette di capire meglio chi sono questi attori di minaccia e come possiamo difenderci dalle loro azioni devastanti.

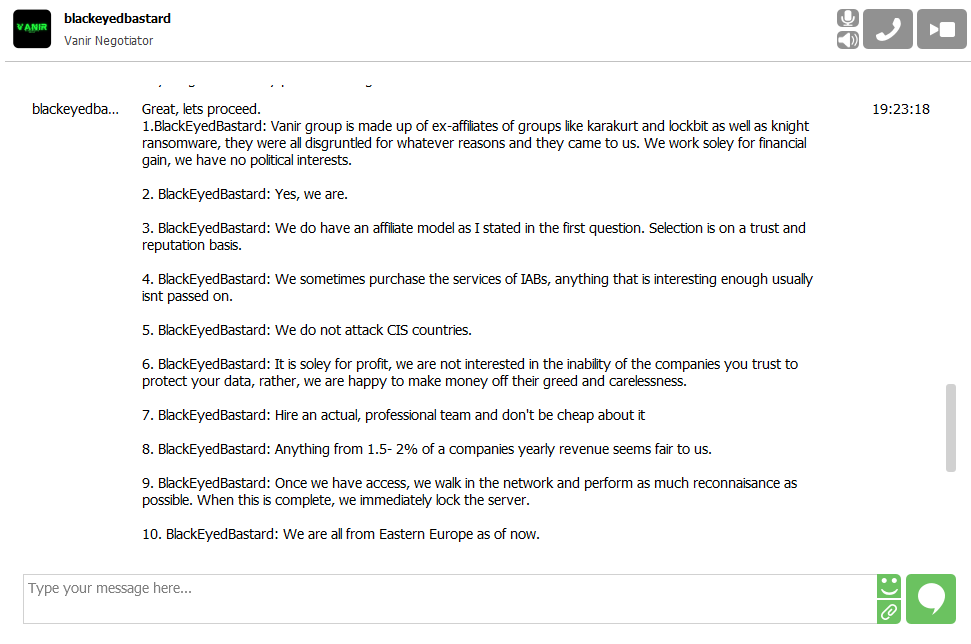

1 – RHC: Grazie ragazzi per aver accettato questa intervista. Cominciamo con una domanda diretta: qual è l’origine del gruppo VANIR e cosa vi ha spinto a dedicarvi alle operazioni ransomware? Il nome ha un’origine specifica?

BlackEyedBastard: Il gruppo Vanir è composto da ex affiliati di gruppi come karakurt e lockbit e knight ransomware, erano tutti scontenti per diversi motivo e sono venuti da noi. Lavoriamo solo per guadagno finanziario, non abbiamo interessi politici.

2 – RHC : Siete un rebrand di un gruppo ransomware già esistente o affiliati di altri RaaS che volevano mettersi in proprio?

BlackEyedBastard: Sì, lo siamo.

3 – RHC : Utilizzate un modello di affiliazione nelle vostre operazioni di ransomware? Se sì, come funziona e come selezionate i vostri affiliati?

BlackEyedBastard: Abbiamo un modello di affiliazione, come ho detto nella prima domanda. La selezione avviene sulla base della fiducia e della reputazione.

4 – RHC : Attualmente vi occupate di tutto internamente (malware, violazione e richiesta di riscatto) o siete distribuiti su più gruppi? Ad esempio, fate uso di Initial Access Broker (IaB)?

BlackEyedBastard: A volte acquistiamo i servizi degli IAB, ma tutto ciò che è abbastanza interessante di solito non viene divulgato.

5 – RHC : Molti gruppi si sono dati regole rigide sugli obiettivi (come non colpire ospedali e istituti per bambini, ecc…) su cui lanciare gli attacchi. Voi ne avete?

BlackEyedBastard: Non attacchiamo i Paesi della CSI.

6 – RHC : Quali sono le motivazioni principali che vi spingono a svolgere attività ransomware? È solo un modo per fare più soldi o c’è un pensiero più ampio come il miglioramento della sicurezza informatica delle infrastrutture IT?

BlackEyedBastard: È solo per profitto, non ci interessa l’incapacità delle aziende di cui vi fidate per proteggere i vostri dati, piuttosto siamo felici di fare soldi grazie alla loro avidità e negligenza.

7 – RHC : Se doveste consigliare a un’azienda di proteggersi meglio dalla criminalità informatica, quale sarebbe la prima cosa da fare?

BlackEyedBastard : Assumere un team di professionisti e non essere tirchi.

8 – RHC : Riportate nel vostro DLS che “sappiamo qual è il prezzo giusto da pagare per voi” e poi “sappiate che vi tratteremo in modo equo“. A quanto pare la scelta è quella di una negoziazione “collaborativa“. Quanto sono alte le vostre richieste di riscatto oggi?

BlackEyedBastard: Qualsiasi cifra compresa tra l’1,5 e il 2% del fatturato annuale di un’azienda ci sembra equa.

9 – RHC : Puoi spiegarci brevemente come funziona la tua soluzione?

BlackEyedBastard: Una volta ottenuto l’accesso, entriamo nella rete ed effettuiamo la massima ricognizione possibile. Al termine, blocchiamo immediatamente il server.

10 – RHC : Qual è la nazionalità prevalente dei membri del gruppo Vanir?

BlackEyedBastard : Al momento siamo tutti dell’Europa dell’Est.

11 – RHC : Ricevete supporto o sponsorizzazione da agenzie governative o altre organizzazioni?

BlackEyedBastard: No, non siamo un gruppo APT, non riceviamo supporto da nessuno o organizzazione, non possiamo essere comprati per eseguire un attacco contro qualcuno che non siamo disposti a colpire.

12 – RHC : Quali sono i vostri obiettivi a lungo termine?

BlackEyedBastard : Creare scompiglio.

13 – RHC : Il vostro ransomware si ispira a codici esistenti? Se sì, quali e come li avete modificati per renderli unici?

BlackEyedBastard : Il codice sorgente del nostro ransomware è scritto da zero, non è un compito arduo per chiunque abbia un po’ di esperienza.

14 – RHC : Ci sono altri cybergang da cui traete ispirazione? Se sì, quali sono e cosa ammiri di loro?

BlackEyedBastard : Personalmente, amo la tenacia di lockbit e sono un grande fan di Akira.

15 – RHC : Qual è la tua filosofia nel trattare le vittime?

BlackEyedBastard : Cerchiamo il più possibile di essere corretti, anche se di solito siamo severi con i dirigenti, che avrebbero dovuto fare di più per proteggersi, ma hanno fallito e messo a rischio persone innocenti.

16 – RHC : Il vostro sito dedicato alle fughe di dati ha un design unico e retrò, che ricorda i vecchi monitor CRT degli anni 80. Qual è l’idea alla base di questa estetica che ricorda anche il DLS di un’altra cyber gang come AKIRA?

BlackEyedBastard : Sì, l’interfaccia utente del sito è fortemente ispirata ad Akira, inoltre, non amate la nostalgia? Volevamo qualcosa di semplice che non necessitasse di codice backend, questa era la soluzione. Nessun PHP o Node in esecuzione in background, quindi nessuna possibilità di sfruttamento.

17 – RHC : Avete qualche messaggio finale per le organizzazioni che potrebbero diventare vostre future vittime?

BlackEyedBastard : Non siate stupidi, pagate il riscatto, facciamo sul serio e la morte della vostra azienda non è altro che un piccolo divertimento per noi. Non puoi essere l’eroe. Sottomettiti o sarai distrutto.

18 – RHC : Vi ringraziamo per questa intervista. Facciamo queste interviste per far capire ai nostri lettori che la cybersecurity è un argomento puramente tecnico e che per poter vincere la lotta al cybercrime dobbiamo essere più forti di voi, che notoriamente siete spesso un passo avanti a tutti. Vuole aggiungere qualcosa o fare qualche considerazione che potrebbe essere interessante per i nostri lettori?

BlackEyedBastard : Ciao caro lettore, ascolta, sappiamo entrambi che il mondo e il sistema in cui viviamo è fottuto. Le persone cresciute da famiglie di classe media o povera sono destinate a rimanere tali se si comportano come le pecore che ci si aspetta che siano, ma tu non sei così. Potete controllare il vostro destino, altrimenti perché stareste leggendo questo articolo? Se siete scontenti di questo sistema ingiusto, potete sempre rivolgervi a noi. Vi mostreremo come possiamo farlo tutti insieme.

Di seguito l’intervista nel linguaggio originale:

1 - RHC: Thank you guys for accepting this interview. Let's start with a direct question: what is the origin of the VANIR group and what prompted you to engage in ransomware operations? Does the name have any specific origin?

BlackEyedBastard: Vanir group is made up of ex-affiliates of groups like karakurt and lockbit as well as knight ransomware, they were all disgruntled for whatever reasons and they came to us. We work soley for financial gain, we have no political interests.

2 - RHC: Are you a rebrand of a previously existing ransomware group or affiliates of other RaaS that wanted to go out on their own?

BlackEyedBastard: Yes, we are.

3 - RHC: Do you use an affiliate model in your ransomware operations? If so, how does it work and how do you select your affiliates?

BlackEyedBastard: We do have an affiliate model as I stated in the first question. Selection is on a trust and reputation basis.

4 - RHC: Do you currently do everything in-house (malware, breach, and ransom demand) or are you distributed across multiple groups? For example, do you make use of Initial Access Broker (IaB)?

BlackEyedBastard: We sometimes purchase the services of IABs, anything that is interesting enough usually isnt passed on.

5 - RHC: Many groups have given themselves strict rules about targets (such as not hitting hospitals and institutions for children, etc...) on which to launch attacks. Do you guys have any?

BlackEyedBastard: We do not attack CIS countries.

6 - RHC: What are your main motivations behind in ransomware activities? Is it just a way to make more money or is there a broader thought such as improving IT infrastructure cybersecurity?

BlackEyedBastard: It is soley for profit, we are not interested in the inability of the companies you trust to protect your data, rather, we are happy to make money off their greed and carelessness.

7 - RHC: If you were to advise any company to better protect itself from cybercrime, what would you recommend as the first thing to start with?

BlackEyedBastard: Hire an actual, professional team and don't be cheap about it

8 - RHC: Report in your DLS that "we know what is a fair price for you to pay" and then "know that we will treat you fairly." Apparently the choice is for "collaborative" negotiation. How high are your ransom demands today?

BlackEyedBastard: Anything from 1.5- 2% of a companies yearly revenue seems fair to us.

9 - RHC: Can you explain to us how your solution works briefly?

BlackEyedBastard: Once we have access, we walk in the network and perform as much reconnaisance as possible. When this is complete, we immediately lock the server.

10 - RHC: What is the predominant nationality of the Vanir group members?

BlackEyedBastard: We are all from Eastern Europe as of now.

11 - RHC: Do you receive support or sponsorship from government agencies or other organizations?

BlackEyedBastard: No, we are not an APT group, we do not receive support from any one or organisation, we cannot be bought to perform an attack on anyone we are not willing to hit.

12 - RHC: What are your long-term goals for the Vanir group?

BlackEyedBastard: To wreak havoc.

13 - RHC: Is your ransomware inspired by existing codes? If so, which ones and how did you modify them to make them unique?

BlackEyedBastard: The source code of our ransomware is written from scratch, this is not a daunting task for anyone with a bit of experience.

14 - RHC: Are there other cybergangs from which you draw inspiration? If yes, what are they and what do you admire about them?

BlackEyedBastard: Personally, I love the tenacity of lockbit, and I am a big fan of Akira.

15 - RHC: What is your philosophy in dealing with victims?

BlackEyedBastard: We try as much as possible to be fair, although we are usually strict on the management, they should have done more to protect themselves, but they failed and put the innocent at risk

16 - RHC: Your data leak site has a unique, retro design and reminds us of old CRT monitors from the 1980s. What is the idea behind this aesthetic that also reminds us of the DLS of another cyber gang such as AKIRA?

BlackEyedBastard: Yes, the UI of the site is heavily inspired by Akira, also, don't you love nostalgia? We wanted something simple with 0 need for backend code, that was the solution. No PHP or Node running in the background, means 0 possibility of exploitation.

17 - RHC: Do you have any final messages for organizations that may become your future victims?

BlackEyedBastard: Don't be stupid, pay your ransom, we mean business and the death of your company is nothing but some little entertainment to us. You can't be the hero. Submit, or be destroyed.

18 - RHC: We thank you for this interview. We do these interviews to make our readers understand that cybersecurity is a purely technical subject and that in order to be able to win the fight against cybercrime we need to be stronger than you, who are notoriously often one step ahead of everyone. Would you like to add anything or make any points that might be of interest to our readers?

BlackEyedBastard: Hello dear reader, Listen up, we both know the world and the system in which we live is fucked. People raised from middle or poor class families are doomed to remain that way if they are like the sheep they are expected to be, but you are not like that. You can control your destiny, else why would you be reading this? If you are disgruntled by this unfair system, you can always reach out to us. We would show you how we can all become reach together.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…