Recentemente, TrustedSec ha introdotto un nuovo strumento per attività di attacco contro Microsoft Outlook, chiamato “Specula”. Questo strumento consente agli aggressori di eseguire codice da remoto utilizzando Outlook come piattaforma di comando e controllo (C2).

Specula si basa sulla vulnerabilità CVE-2017-11774, che è stata corretta da Microsoft ad ottobre 2017. Questa falla di sicurezza ti consente di aggirare i meccanismi di sicurezza di Outlook e creare una home page personalizzata utilizzando WebView.

Secondo Microsoft, gli aggressori possono fornire documenti appositamente predisposti che sfruttano questa vulnerabilità. L’apertura di tali documenti da parte degli utenti può portare alla compromissione del sistema.

Nonostante la correzione della vulnerabilità e la rimozione dell’interfaccia per la visualizzazione delle home page di Outlook, gli aggressori possono comunque creare pagine dannose modificando i valori del registro di Windows, anche nelle ultime versioni di Office 365.

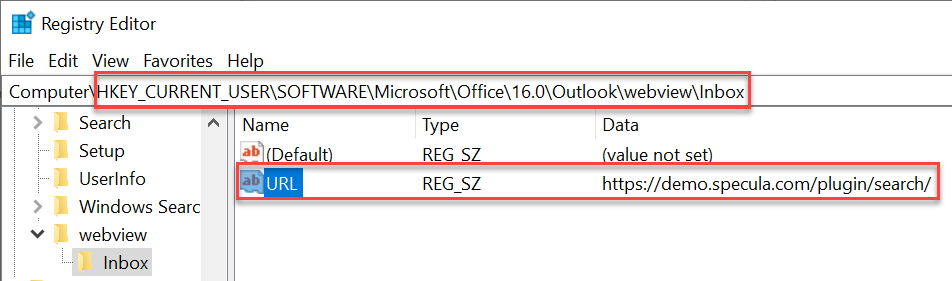

Specula funziona nel contesto di Outlook, permette di creare una home page personalizzata tramite chiavi di registro che puntano a un sito esterno controllato dagli aggressori. Queste chiavi si trovano nella chiave di registro “HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\”.

Gli aggressori possono utilizzare pagine di Outlook appositamente predisposte per avviare file VBScript, consentendo loro di eseguire comandi arbitrari su sistemi compromessi. TrustedSec rileva che questo metodo è stato utilizzato con successo per accedere a centinaia di clienti, pur disponendo delle più recenti conoscenze in materia di igiene digitale e adottando misure preventive.

Quando viene impostata una home page personalizzata tramite chiavi di registro, Outlook carica e visualizza la pagina HTML anziché il contenuto standard come posta o calendario. Da questa pagina puoi eseguire VBScript o JScript con privilegi simili all’esecuzione di script tramite cscript o wscript.

Il dispositivo deve essere compromesso per configurare inizialmente il registro. Da quel momento gli aggressori possono utilizzare questo metodo per mantenere l’accesso e diffondersi ad altri sistemi. Poiché il processo “outlook.exe” è affidabile, è più semplice aggirare le misure di sicurezza esistenti.

Cinque anni fa, US CyberCom ha avvertito che la vulnerabilità CVE-2017-11774 veniva utilizzata per attaccare le agenzie governative statunitensi. I ricercatori di sicurezza di Chronicle, FireEye e Palo Alto Networks hanno successivamente collegato gli attacchi al gruppo di hacker iraniano APT33.

FireEye ha riferito di aver osservato per la prima volta il CVE-2017-11774 utilizzato da APT34 nel giugno 2018, dopodiché APT33 ha avviato una campagna più ampia nel luglio 2018 che è durata almeno un anno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…