A cura di Pietro Melillo e Massimiliano Brolli

Recentemente, il panorama delle minacce informatiche si è arricchito con la comparsa di un nuovo gruppo ransomware denominato “Ransomcortex“. Questo gruppo si distingue per la sua specializzazione nell’attacco a strutture sanitarie, avendo già collezionato quattro vittime in pochi giorni dalla sua prima apparizione. Tra queste, tre sono strutture sanitarie brasiliane e una è canadese. La predilezione per gli attacchi al settore sanitario non è nuova, ma Ransomcortex rappresenta una significativa evoluzione di questa tendenza.

L’interesse dei criminali informatici per le organizzazioni sanitarie risale a diversi anni fa, ma negli ultimi tempi si è verificato un aumento significativo di questi attacchi. Uno dei primi casi di rilievo è stato nel 2016, quando l’ospedale Hollywood Presbyterian Medical Center a Los Angeles è stato colpito da un attacco ransomware che ha bloccato il sistema informatico dell’ospedale, richiedendo un riscatto di 17.000 dollari in bitcoin per ripristinare l’accesso ai file critici dei pazienti.

Questo incidente sollevò l’allarme sulla vulnerabilità delle organizzazioni sanitarie agli attacchi informatici e ha evidenziato la necessità di rafforzare le misure di sicurezza informatica nel settore sanitario.

Negli anni successivi, gli attacchi informatici contro le organizzazioni sanitarie sono diventati sempre più sofisticati e diffusi, con un’ampia varietà di minacce, tra cui ransomware, phishing, violazioni dei dati e attacchi mirati.

Nel 2020, durante la pandemia di COVID-19, gli attacchi informatici contro le strutture sanitarie sono aumentati ulteriormente. Ricordiamo l’attacco alla Vastaamo, una clinica di psicoterapia privata finlandese fondata nel 2008. Il 21 ottobre 2020, Vastaamo ha annunciato che il suo database dei pazienti era stato rubato. I pirati informatici avevano chiesto 40 bitcoin, all’epoca circa 450mila euro, minacciando di pubblicare i dati trafugati. L’azienda alla fine andò in bancarotta.

Sempre nel 2020 vogliamo ricordare l’attacco all’ospedale di Düsseldorf che comportò della morte di una donna di 78 anni affetta da un aneurisma aortico. Quello che era iniziata come una chiamata di routine ha preso una brutta piega quando hanno chiamato l’ospedale universitario locale per informare il personale del loro imminente arrivo scoprendo che era paralizzato da un attacco ransomware.

Successivamente le cyber gang criminali si divisero in due fazioni. Chi esplicitamente dichiarava di non colpire ospedali e aziende sanitarie e cliniche pediatriche e chi invece non aveva intenzione darsi delle regole come ad esempio la cyber gang Black Basta.

Un altro caso famoso riguarda Il gruppo di ransomware LockBit che dopo un attacco ad una struttura sanitaria, si è formalmente scusato per l’attacco all’ospedale per bambini malati (SickKids), affermando che uno dei suoi membri ha violato le regole attaccando l’organizzazione sanitaria e, pertanto, ha rilasciato gratuitamente un decryptor per l’ospedale.

A differenza di altri gruppi ransomware, Ransomcortex ha scelto di concentrare i suoi attacchi esclusivamente sulle strutture sanitarie. Questo focus mirato solleva domande su cosa guadagnino i criminali se le aziende non pagano i riscatti. La risposta risiede nella natura dei dati sanitari, che possono essere utilizzati per una vasta gamma di attività fraudolente:

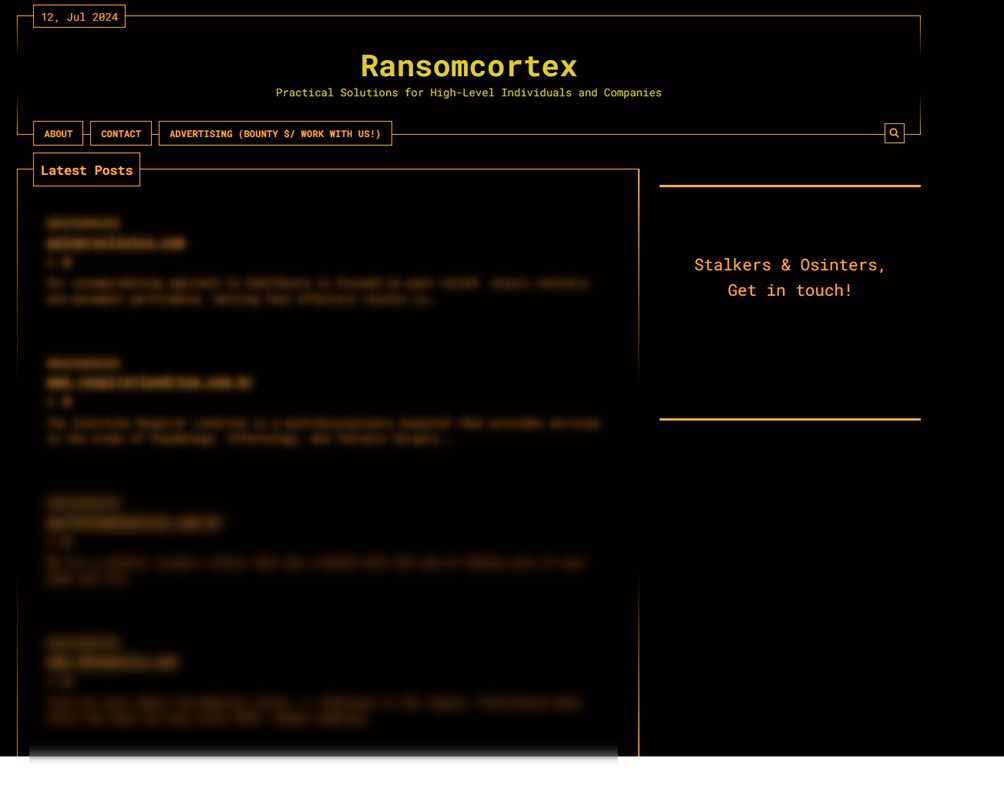

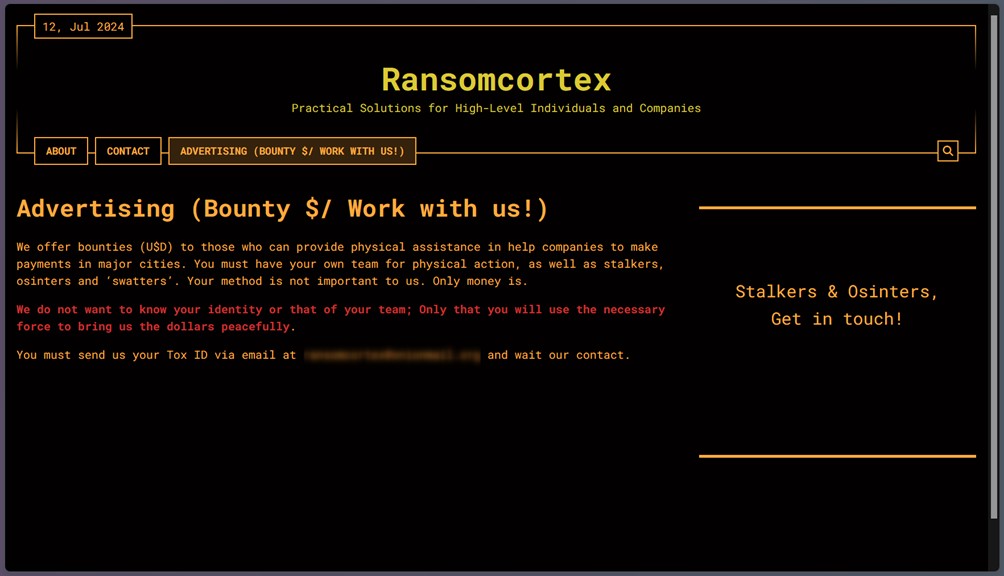

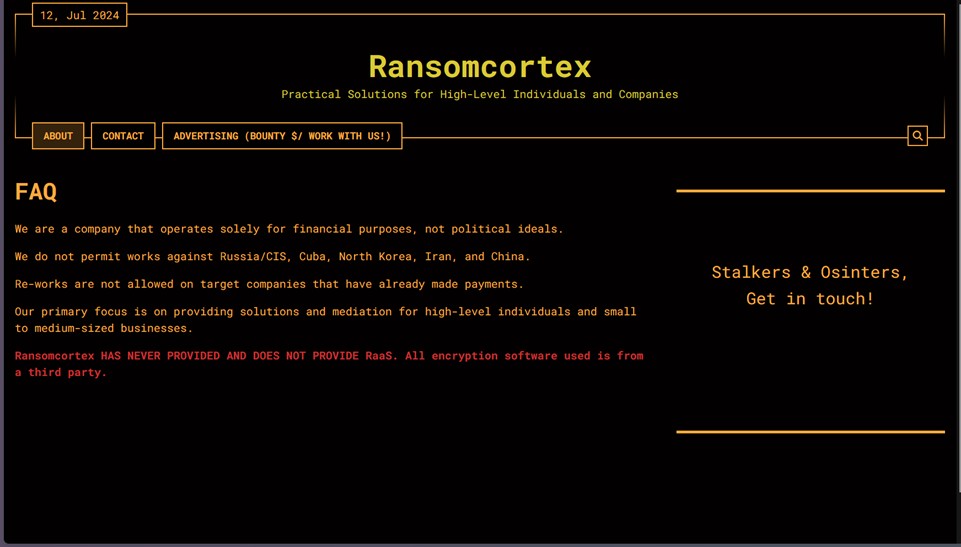

Il data leak site di Ransomcortex offre ulteriori dettagli sulle loro operazioni e intenzioni.

Molto tempo fa riportammo che gli ospedali sarebbero divenuti “le galline dalle uova d’oro” per il cybercrime, in quanto il rischio non è solo inerente la perdita dei dati, ma anche la vita delle persone. I criminali lo sanno bene che la velocità di azione di un ospedale risulta essenziale, ma sappiamo anche che gli ospedali non hanno una buona “postura cyber” la quale risulta da rivedere in modo profondo.

Purtroppo sono molte le organizzazioni ospedaliere colpite dagli incidenti di sicurezza e soprattutto il ransomware risulta il vettore di attacco principalmente utilizzato. La Lista delle organizzazioni sanitare italiane colpite ogni anno aumenta, almeno dove ne conosciamo le rivendicazioni della PA e la lista si allunga ogni giorno un pochino di più.

Purtroppo l’Italia sembra non aver ancora compreso l’importanza strategica degli Ospedali come sicurezza nazionale. Tali infrastrutture critiche vengono bersagliate costantemente dal cybercrime le quali devono essere protette per garantire la salute delle persone, uno tra i diritti fondamentali della nostra costituzione.

Ransomcortex rappresenta una nuova e pericolosa minaccia per il settore sanitario. La loro specializzazione e il loro focus esclusivo sulle strutture sanitarie, insieme alla sofisticazione delle loro operazioni, richiedono un’urgente risposta da parte delle organizzazioni sanitarie e delle autorità competenti. È essenziale implementare misure di sicurezza avanzate e rimanere vigili per proteggere i dati sensibili e garantire la continuità delle operazioni sanitarie.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…