La recente scoperta dell’operazione Snowblind, condotta dal gruppo russo Turla (noto anche come Secret Blizzard), ha rivelato una strategia di spionaggio cibernetico particolarmente sofisticata. Turla è riuscito a compromettere le infrastrutture di comando e controllo (C2) di altri gruppi di cybercriminali, utilizzandole per distribuire i propri malware e raccogliere informazioni sensibili. Questa tattica non solo complica l’attribuzione degli attacchi, ma amplia anche le capacità operative del gruppo, permettendo di sfruttare piattaforme già esistenti.

Secondo un rapporto del team Black Lotus Labs di Lumen Technologies, Turla ha compromesso 33 nodi C2 utilizzati dal gruppo pakistano Storm-0156, associato a cluster di attività come SideCopy e Transparent Tribe. L’operazione, durata circa due anni, ha permesso a Turla di sfruttare l’accesso preesistente di Storm-0156 per distribuire i propri malware, tra cui TwoDash e Statuezy, in reti legate a entità governative afghane. Nell’aprile 2023, Turla ha ulteriormente ampliato le proprie operazioni penetrando nelle workstation degli operatori pakistani, ottenendo potenzialmente una vasta gamma di dati, tra cui strumenti di Storm-0156, credenziali per C2 e reti bersaglio, nonché dati esfiltrati da operazioni precedenti.

Lumen Technologies ha collaborato con il Microsoft Threat Intelligence Team (MSTIC) per monitorare e mitigare questa minaccia. Il rapporto di Lumen è stato pubblicato in concomitanza con un blog di MSTIC che fornisce ulteriori approfondimenti su questi eventi.

I Gruppi Coinvolti

La capacità di Turla di compromettere le infrastrutture di altri gruppi per raggiungere i propri obiettivi sottolinea la complessità e l’interconnessione del panorama delle minacce informatiche. Questa strategia non solo permette a Turla di ampliare la propria portata, ma complica anche gli sforzi di attribuzione e difesa da parte delle organizzazioni bersaglio. La collaborazione tra aziende di cybersecurity, come Lumen Technologies e Microsoft, è cruciale per identificare e mitigare tali minacce. Tuttavia, l’evoluzione continua delle tattiche utilizzate da gruppi come Turla richiede una vigilanza costante e l’adozione di misure di sicurezza proattive da parte delle organizzazioni potenzialmente a rischio.

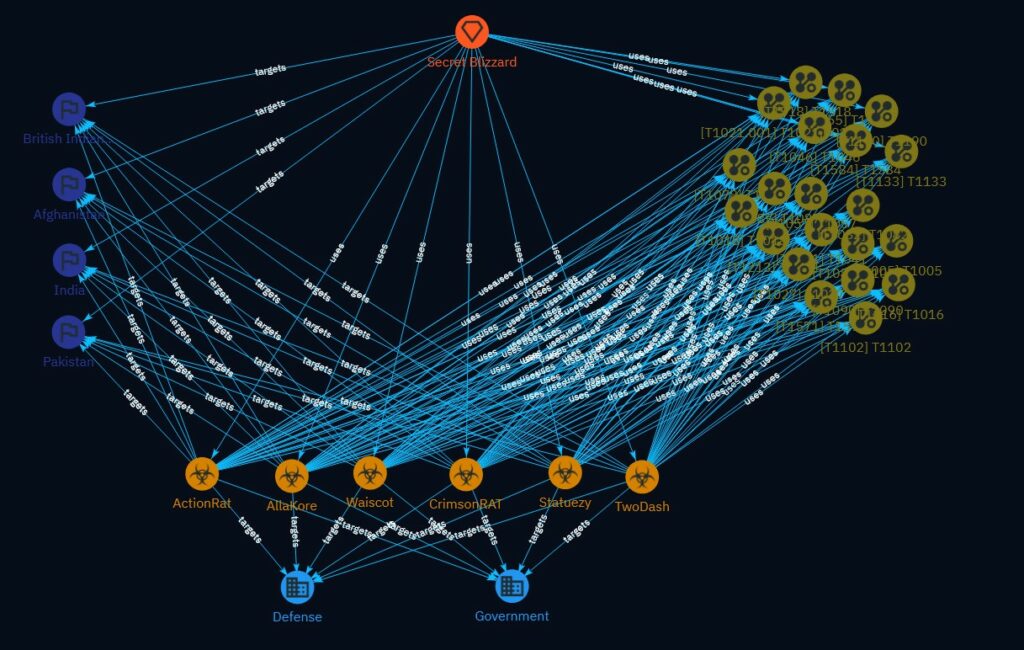

L’immagine che mappa il flusso di attacco di Turla illustra chiaramente i legami tra gli attori coinvolti, i malware utilizzati e i paesi presi di mira. Quattro sono i principali bersagli geografici: India, Pakistan, Afghanistan e la regione storica del British Indian Subcontinent. Gli obiettivi rientrano prevalentemente nelle categorie governative e del settore difesa, sottolineando il focus di Turla sulla raccolta di informazioni strategiche e militari.

In termini di strumenti, Turla ha fatto ampio uso di malware diversificati:

La strategia del gruppo si basa su tecniche avanzate di spionaggio, come la raccolta di credenziali (credential dumping) e il controllo remoto delle macchine compromesse, spesso sfruttando infrastrutture già operative per nascondere le proprie tracce.

Un recente studio pubblicato da Hybrid Analysis ha fornito una visione dettagliata di uno degli strumenti più avanzati utilizzati dal gruppo Turla, un backdoor fileless progettato per infiltrarsi e mantenere l’accesso ai sistemi compromessi con tecniche di evasione estremamente sofisticate. Questa nuova variante, scoperta in una delle campagne attribuite a Turla, evidenzia il costante adattamento del gruppo alle moderne difese informatiche.

Tecniche di infezione e distribuzione

Capacità e funzionalità del backdoor

Evasione e resilienza

Questo strumento sottolinea il livello di sofisticazione raggiunto da Turla e il suo impegno nel migliorare continuamente le sue capacità offensive. L’uso di backdoor fileless, abbinato a tecniche avanzate di evasione, rappresenta una minaccia critica per organizzazioni che si affidano esclusivamente a strumenti di sicurezza tradizionali. Per affrontare tali minacce, è fondamentale adottare soluzioni di monitoraggio comportamentale basate su intelligenza artificiale e strategie di protezione endpoint (EDR) proattive.

Questa analisi arricchisce ulteriormente il quadro già complesso dell’operazione Snowblind, dimostrando come Turla non si limiti a sfruttare infrastrutture rivali, ma implementi costantemente strumenti tecnologicamente avanzati per rafforzare il proprio arsenale cibernetico.

L’operazione Snowblind è un esempio lampante di come il panorama delle minacce informatiche sia in continua evoluzione, caratterizzato da tattiche sempre più sofisticate e inaspettate. La capacità di Turla di sfruttare le infrastrutture di altri gruppi malevoli per raggiungere i propri obiettivi non solo evidenzia la complessità tecnica del cyber spionaggio moderno, ma rappresenta anche una sfida significativa per le strategie di difesa e attribuzione.

Questo caso mette in luce la necessità di una collaborazione ancora più stretta tra organizzazioni pubbliche e private, per condividere informazioni sulle minacce e sviluppare contromisure efficaci. Le aziende, in particolare quelle che operano in settori strategici come la difesa e il governo, devono adottare un approccio proattivo alla sicurezza, monitorando costantemente le loro infrastrutture e formando il personale per riconoscere e rispondere agli attacchi.

L’operazione Snowblind ci ricorda che nel mondo digitale odierno, nessuno è immune alle minacce cibernetiche. Solo attraverso un impegno continuo, un’innovazione tecnologica costante e una consapevolezza collettiva possiamo sperare di arginare l’avanzata di attori malevoli come Turla e i loro sofisticati metodi di spionaggio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…