Un vento tempestoso soffia nel cyberspazio, scuotendo infrastrutture critiche e aziende strategiche in tutto il mondo. È l’Operazione “Salt Typhoon”, un attacco informatico senza precedenti attribuito a un gruppo di cybercriminali cinesi. Questi hacker, legati al Ministero della Sicurezza di Stato cinese, hanno dimostrato una precisione e una complessità che mettono in discussione la sicurezza globale, rendendo il cyberspazio un terreno di scontro tra superpotenze. La vicenda non è solo una questione di tecnologia, ma il riflesso di una lotta geopolitica sempre più intensa.

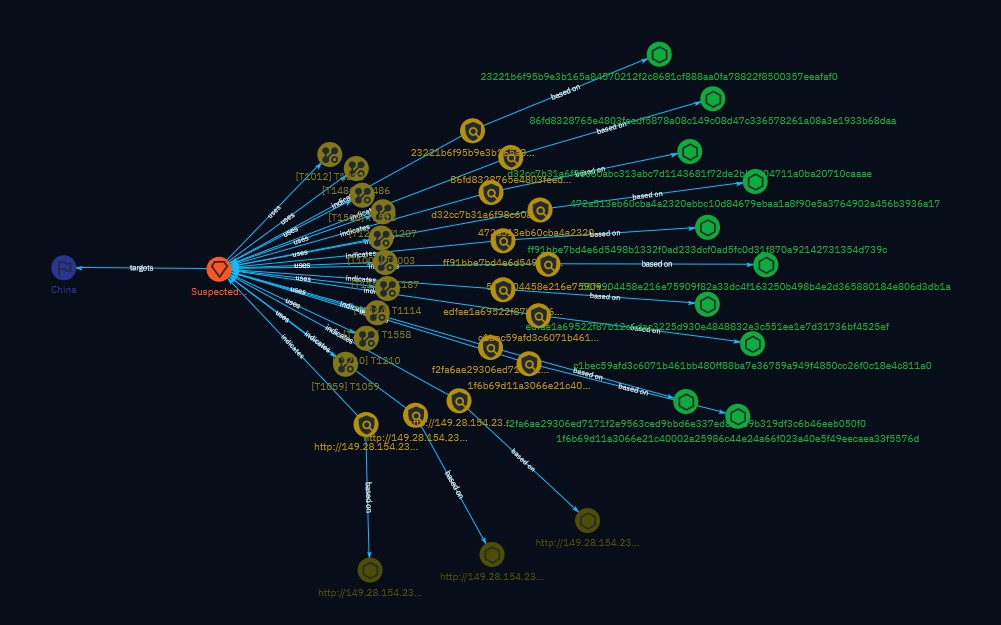

La struttura dell’attacco, così come ricostruita dalle analisi di threat intelligence e rappresentata nello schema allegato, appare quasi come una mappa di guerra. Al centro di questa rete si trova un nodo principale, definito “Suspected China-based threat actor”. Questo elemento centrale agisce come il cervello dell’operazione, orchestrando ogni movimento e dirigendo i flussi di dati verso destinazioni strategiche. Dal nodo principale si dipartono numerose connessioni, veri e propri fili invisibili che collegano il gruppo di hacker agli obiettivi disseminati in tutto il mondo.

Il diagramma rivela la complessità dell’attacco. Ogni collegamento non è casuale: i flussi diretti verso i server, gli hash di file dannosi e le tecniche utilizzate per compromettere i target mostrano un piano studiato nei minimi dettagli. Si tratta di un’opera ingegneristica del crimine informatico, dove nulla è lasciato al caso. Gli hacker hanno sfruttato indirizzi IP (come il 149.28.154.23) per il controllo remoto e l’esfiltrazione dei dati, mentre strumenti avanzati e tattiche di offuscamento hanno permesso loro di passare inosservati per mesi.

Ma chi sono stati i bersagli di questa operazione? La scelta degli obiettivi rivela molto sulle intenzioni degli attaccanti. Non si tratta solo di raccogliere informazioni, ma di destabilizzare e acquisire un vantaggio strategico in settori chiave. Tra i principali bersagli troviamo:

Dietro questo attacco si cela una vera e propria “cassetta degli attrezzi” digitale, piena di strumenti sofisticati e tecniche avanzate. Gli hacker di “Salt Typhoon” hanno utilizzato un mix di approcci che dimostrano la loro abilità tecnica e la capacità di eludere i sistemi di sicurezza più avanzati. Tra le tattiche principali si distinguono:

Questi strumenti sono stati arricchiti da tecniche di offuscamento, come la firma digitale contraffatta, che hanno reso i malware difficili da identificare anche per i software di sicurezza più avanzati. Inoltre, l’uso di hash univoci, come 23221b6f59b9e3b164a7021f2ac86c1df88a0fa78822f8500357eefaff0, ha permesso agli attaccanti di nascondere la propria presenza e mantenere un accesso persistente alle reti compromesse.

L’immagine che accompagna questa analisi racconta molto più di quanto le parole possano fare. Mostra come i flussi dell’attacco si ramifichino dal nodo centrale, “Suspected”, verso una serie di obiettivi altamente strategici. Ogni flusso rappresenta un’azione: l’invio di un comando, la trasmissione di dati rubati, o il collegamento a un server remoto.

Gli indirizzi IP rappresentati nella parte inferiore dello schema sono i punti di raccolta per l’esfiltrazione dei dati, mentre gli hash colorati identificano specifici file dannosi utilizzati per penetrare i sistemi. È come osservare una rete neurale, dove ogni collegamento è un’operazione pensata per massimizzare il danno e raccogliere informazioni preziose.

L’impatto di questo attacco è stato devastante. Le aziende colpite devono affrontare non solo i costi diretti per il ripristino della sicurezza, ma anche la perdita di fiducia da parte di clienti e partner. A livello geopolitico, l’Operazione “Salt Typhoon” ha intensificato le tensioni tra Stati Uniti e Cina, alimentando accuse di spionaggio e ingerenza.

Di fronte a un attacco di questa portata, gli Stati Uniti hanno reagito rapidamente, formando una task force multi-agenzia per indagare sull’incidente e rafforzare le difese cibernetiche. Gli esperti di sicurezza hanno condiviso gli indicatori di compromissione (IOC) individuati, nella speranza di prevenire ulteriori attacchi e contenere i danni.

Tuttavia, l’incidente solleva domande più ampie sulla resilienza delle infrastrutture globali e sull’urgenza di una maggiore collaborazione internazionale per combattere le minacce informatiche.

L’Operazione “Salt Typhoon” non è solo un attacco informatico: è un campanello d’allarme per un mondo sempre più interconnesso. Ogni azienda, ogni governo, e ogni individuo deve comprendere che la sicurezza nel cyberspazio è una responsabilità collettiva. Investire in tecnologia, formazione e consapevolezza sarà fondamentale per affrontare le sfide di un futuro digitale dove la linea tra spionaggio e guerra diventa sempre più sottile.

Questo attacco è un promemoria: nel cyberspazio, nessuno è al sicuro, e la prossima vittima potrebbe essere chiunque.

Un’operazione di spionaggio cibernetico senza precedenti ha fatto emergere tutta la vulnerabilità delle infrastrutture critiche globali. L’Operazione “Salt Typhoon”, attribuita a un gruppo di cybercriminali cinesi legati al Ministero della Sicurezza di Stato cinese, rappresenta un esempio lampante di quanto sofisticati possano essere oggi gli attacchi informatici. Con obiettivi che spaziano dalle telecomunicazioni alle campagne politiche, l’attacco dimostra come il cyberspazio sia ormai il campo di battaglia preferito per conflitti geopolitici e spionaggio internazionale.

Secondo le analisi di threat intelligence, “Salt Typhoon” è operativo dal 2020 e ha colpito obiettivi strategici in Nord America e nel Sud-Est asiatico. L’attacco in questione, avvenuto tra aprile e agosto 2024, è stato condotto con una precisione chirurgica, compromettendo diverse infrastrutture critiche e raccogliendo dati sensibili. Un’immagine dettagliata dello schema d’attacco mostra come tutto sia stato meticolosamente orchestrato.

Al centro dell’operazione c’è un nodo principale, etichettato come “Suspected”, che funge da centro nevralgico per la distribuzione di malware e l’esfiltrazione dei dati. Da questo nodo si diramano numerosi collegamenti verso obiettivi specifici, ognuno dei quali rappresenta un elemento chiave del piano. Non si tratta di un’azione casuale: ogni bersaglio è stato scelto con cura per massimizzare l’impatto strategico.

Tra i bersagli principali ci sono stati:

L’intrusione si è protratta per mesi, con gli attaccanti che hanno ottenuto accesso persistente ai sistemi compromessi grazie all’uso di tecniche avanzate e sofisticate.

L’attacco ha messo in mostra un arsenale tecnologico all’avanguardia. Tra le tecniche utilizzate spiccano:

Dallo schema emerge chiaramente una serie di hash univoci che identificano i file dannosi utilizzati nell’attacco, come 23221b6f59b9e3b164a7021f2ac86c1df88a0fa78822f8500357eefaff0. Questi hash, insieme ai log di connessione verso i server C2, hanno permesso agli esperti di tracciare le attività del gruppo.

La scelta degli obiettivi non è stata casuale. Le telecomunicazioni rappresentano un’infrastruttura critica che consente di monitorare le comunicazioni in tempo reale, sia a livello privato che istituzionale. Le campagne politiche, invece, offrono informazioni preziose per influenzare decisioni strategiche o prevedere le mosse di avversari geopolitici.

Ogni nodo nello schema rappresenta un preciso tassello del piano complessivo: un’operazione altamente coordinata e pianificata con cura. Questo livello di precisione indica chiaramente che dietro l’operazione ci sono risorse significative e competenze avanzate.

L’Operazione “Salt Typhoon” ha avuto un impatto devastante su più fronti:

Gli Stati Uniti hanno immediatamente formato una task force multi-agenzia per affrontare la minaccia e proteggere le infrastrutture critiche. Gli esperti di sicurezza hanno condiviso gli indicatori di compromissione (IOC) individuati, come gli indirizzi IP e gli hash dei file malevoli, nella speranza di contenere l’impatto e prevenire ulteriori attacchi.

Tuttavia, l’incidente solleva interrogativi più ampi sulla necessità di rafforzare le difese cibernetiche globali e investire in tecnologie di rilevamento più avanzate.

L’Operazione “Salt Typhoon” è un monito per governi e aziende: il cyberspazio è diventato un campo di battaglia dove si giocano le sfide del futuro. Gli attacchi non riguardano più solo furti di dati o interruzioni temporanee, ma rappresentano una minaccia diretta alla sicurezza nazionale e alla stabilità globale.

Mentre i responsabili sono ancora attivi e il rischio di nuovi attacchi persiste, è chiaro che la cooperazione internazionale e una maggiore consapevolezza saranno fondamentali per proteggere il nostro mondo sempre più interconnesso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…