Tra il 27 e il 29 maggio 2024 l’operazione Endgame, coordinata dal quartier generale di Europol, ha preso di mira i dropper tra cui IcedID, SystemBC, Pikabot, Smokeloader, Bumblebee e Trickbot. Le azioni si sono concentrate sull’interruzione dei servizi criminali attraverso l’arresto di obiettivi di alto valore, la demolizione delle infrastrutture criminali e il congelamento dei proventi illegali.

Questo approccio ha avuto un impatto globale sull’ecosistema dei dropper. Il malware, la cui infrastruttura è stata abbattuta durante i giorni dell’azione, ha facilitato gli attacchi con ransomware e altri software dannosi. Dopo le giornate di azione, il 30 maggio 2024 otto fuggitivi ricercati dalla Germania, collegati a queste attività criminali, verranno aggiunti all’elenco dei più ricercati Criminali informatici d’Europa.

Si tratta della più grande operazione mai realizzata contro le botnet, che svolgono un ruolo importante nella diffusione del ransomware. L’operazione, avviata e guidata da Francia, Germania e Paesi Bassi, è stata sostenuta anche da Eurojust e ha coinvolto Danimarca, Regno Unito e Stati Uniti. Inoltre, anche Armenia, Bulgaria, Lituania, Portogallo, Romania, Svizzera e Ucraina hanno sostenuto l’operazione con diverse azioni, come arresti, interrogatori di sospetti, perquisizioni e sequestri o rimozione di server e domini.

L’operazione è stata supportata anche da una serie di partner privati a livello nazionale e internazionale tra cui Bitdefender, Cryptolaemus, Sekoia, Shadowserver, Team Cymru, Prodaft, Proofpoint, NFIR, Computest, Northwave, Fox-IT, HaveIBeenPwned, Spamhaus e DIVD.

Inoltre, dalle indagini finora è emerso che uno dei principali sospettati ha guadagnato almeno 69 milioni di euro in criptovaluta affittando siti di infrastrutture criminali per diffondere ransomware. Le transazioni del sospettato vengono costantemente monitorate ed è già stata ottenuta l’autorizzazione legale a sequestrare questi beni per azioni future.

I dropper di malware sono un tipo di software dannoso progettato per installare altro malware su un sistema di destinazione. Vengono utilizzati durante la prima fase di un attacco malware, durante la quale consentono ai criminali di aggirare le misure di sicurezza e implementare ulteriori programmi dannosi, come virus, ransomware o spyware. I dropper stessi di solito non causano danni diretti ma sono cruciali per l’accesso e l’implementazione di software dannosi sui sistemi interessati.

SystemBC ha facilitato la comunicazione anonima tra un sistema infetto e un server di comando e controllo. Bumblebee, distribuito principalmente tramite campagne di phishing o siti Web compromessi, è stato progettato per consentire la consegna e l’esecuzione di ulteriori payload su sistemi compromessi. SmokeLoader veniva utilizzato principalmente come downloader per installare ulteriori software dannosi sui sistemi che infetta. IcedID (noto anche come BokBot), inizialmente classificato come trojan bancario, è stato ulteriormente sviluppato per servire altri crimini informatici oltre al furto di dati finanziari. Pikabot è un trojan utilizzato per ottenere l’accesso iniziale ai computer infetti che consente la distribuzione di ransomware, il controllo remoto dei computer e il furto di dati. Tutti vengono ora utilizzati per distribuire ransomware e sono visti come la principale minaccia nella catena di infezione.

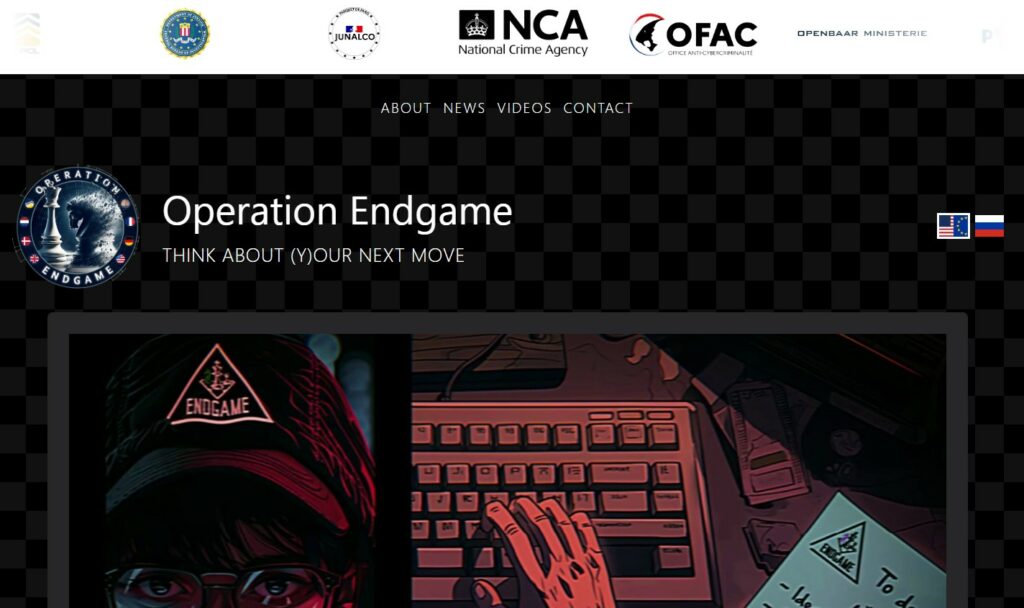

L’operazione Endgame non termina oggi. Le nuove azioni saranno annunciate sul sito web Operation Endgame . Inoltre, i sospetti coinvolti in queste e altre reti Bot, che non sono ancora stati arrestati, saranno chiamati direttamente a rispondere delle loro azioni. Sospettati e testimoni troveranno informazioni su come contattarli tramite questo sito web.

Europol ha facilitato lo scambio di informazioni e ha fornito supporto analitico, di criptotracciamento e forense alle indagini. Per supportare il coordinamento dell’operazione, Europol ha organizzato più di 50 chiamate di coordinamento con tutti i paesi, nonché uno sprint operativo presso la sua sede.

Oltre 20 agenti delle forze dell’ordine provenienti da Danimarca, Francia, Germania e Stati Uniti hanno supportato il coordinamento delle azioni operative dal posto di comando dell’Europol e centinaia di altri ufficiali dei diversi paesi coinvolti nelle azioni. Inoltre, un posto di comando virtuale ha consentito il coordinamento in tempo reale tra gli ufficiali armeni, francesi, portoghesi e ucraini schierati sul posto durante le attività sul campo.

Il posto di comando dell’Europol ha facilitato lo scambio di informazioni sui server sequestrati, sui sospettati e sul trasferimento dei dati sequestrati. Posti di comando locali sono stati istituiti anche in Germania, Paesi Bassi, Portogallo, Stati Uniti e Ucraina. Eurojust ha sostenuto l’azione istituendo un centro di coordinamento presso la propria sede per facilitare la cooperazione giudiziaria tra tutte le autorità coinvolte. Eurojust ha inoltre prestato assistenza nell’esecuzione di mandati di arresto europei e ordini di indagine europei.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…