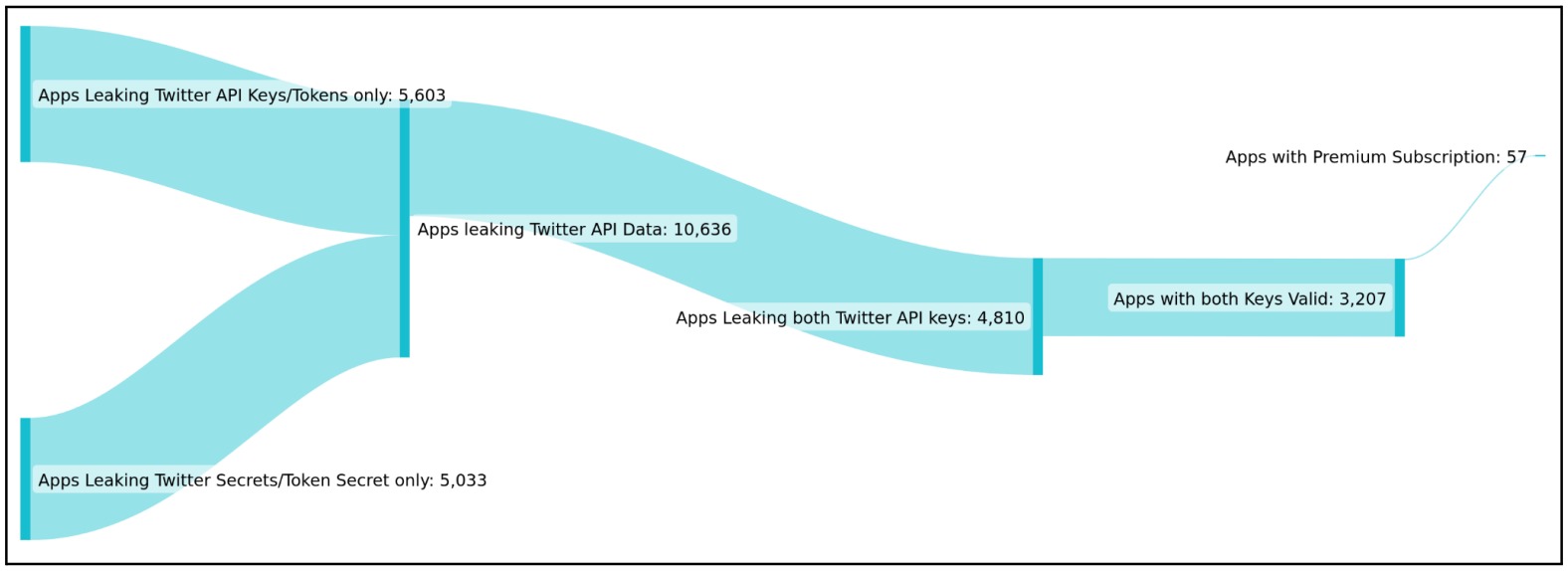

La società di sicurezza CloudSEK ha identificato 3.207 app mobili che espongono al pubblico le chiavi API di Twitter, consentendo agli aggressori di impossessarsi degli account utente di Twitter associati alle app.

Gli analisti di CloudSEK hanno preso di mira un gran numero di applicazioni alla ricerca di potenziali violazioni dei dati e, di conseguenza, hanno scoperto migliaia di chiavi e segreti dei consumatori validi per l’API di Twitter.

Il fatto è che molto spesso durante l’integrazione di applicazioni mobili con Twitter, agli sviluppatori vengono fornite chiavi di autenticazione o token speciali che consentono alle applicazioni di interagire con l’API di Twitter.

Quando un utente collega il proprio account Twitter a un’app mobile di questo tipo, le chiavi danno all’app la possibilità di agire per conto dell’utente, ad esempio accedere con Twitter, twittare, inviare messaggi privati e così via.

Per questo motivo, è fortemente sconsigliato archiviare le chiavi direttamente nell’applicazione, dove gli estranei possono accedervi.

CloudSEK spiega che le chiavi API trapelate, di solito sono il risultato di un errore o di una svista da parte degli sviluppatori che dimenticano di eliminarle prima del rilascio di un prodotto. In questi casi, le credenziali vengono solitamente archiviate nelle seguenti posizioni:

Uno degli scenari di abuso più evidenti per tali chiavi è la creazione di un esercito di account verificati su Twitter con un ampio seguito per promuovere fake news e campagne di malware, truffe di criptovaluta e così via.

La pubblicazione Bleeping Computer, con la quale gli analisti hanno condiviso un elenco di applicazioni problematiche, riporta che queste applicazioni hanno tra i 50.000 e i 5.000.000 di download e sono legate al trasporto urbano, alla lettura di libri, ai giornali, al banking elettronico, ai localizzatori GPS per biciclette e così via.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…