Gli specialisti della sicurezza informatica mettono in guardia da un nuovo schema fraudolento: gli aggressori hanno iniziato a utilizzare falsi test CAPTCHA per installare malware sui computer Windows. Questo è un segnale per gli utenti di prestare maggiore attenzione alla protezione dei propri dati e di fare attenzione quando interagiscono con CAPTCHA.

Come sai, i test CAPTCHA standard richiedono all’utente di eseguire determinate attività, ad esempio selezionare gli oggetti desiderati in un’immagine o inserire caratteri di testo. Gli aggressori hanno però approfittato di questo scenario familiare e hanno creato una versione falsa del test che, invece di verificare, chiede all’utente di eseguire una serie di azioni sulla tastiera che portano all’installazione di un virus.

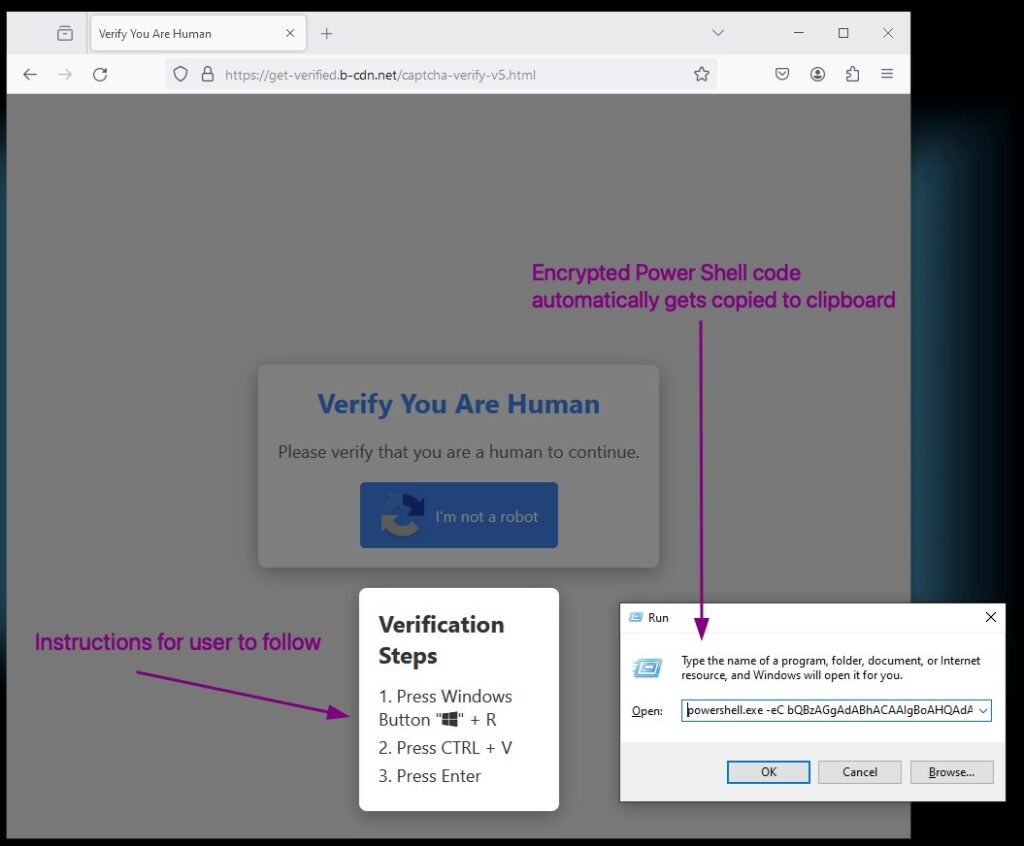

Invece dei suggerimenti tradizionali, il falso CAPTCHA chiede all’utente di premere la combinazione di tasti “Windows + R”, che fa apparire una finestra sul computer per eseguire i comandi. Successivamente, il test ti chiede di premere “CTRL + V” e quindi il tasto Invio. Se l’utente non pensa a ciò che sta accadendo, potrebbe non notare che nella finestra che avvia il download di uno script PowerShell dannoso viene eseguito un comando.

Processo di attivazione dello script tramite CAPTCHA

Secondo l’Unità 42 di Palo Alto Networks, lo script dannoso installa sul dispositivo Lumma Stealer, progettato per rubare password, cookie e dati del portafoglio di criptovaluta dal dispositivo infetto.

Gli esperti di Hudson Rock hanno inoltre confermato che quando si visitano siti pericolosi che ospitano un falso test CAPTCHA, uno script dannoso viene automaticamente copiato nel browser. Quando l’utente esegue le azioni suggerite, viene attivato lo script, che porta all’infezione del dispositivo.

Continuano a verificarsi attacchi che utilizzano CAPTCHA falsi. Lo specialista in sicurezza informatica John Hammond di Huntress ha notato che la società ha registrato un’altra apparizione di questa minaccia la scorsa settimana.

I test CAPTCHA falsi possono essere distribuiti tramite e-mail e messaggi di phishing, rendendoli particolarmente pericolosi. Gli utenti devono essere vigili e non eseguire attività sospette durante il controllo del CAPTCHA.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…