Negli oscuri recessi del web, l’attività criminale continua a prosperare, alimentata da una nuova ondata di cybergang che operano nel campo del ransomware as a service (RaaS). L’ultimo gruppo a entrare in questo pericoloso mercato è il ransomware TrapTight , che ha recentemente fatto il suo debutto su BreachForums, uno dei più noti forum underground frequentato dagli hacker criminali.

Con un post pubblicato su BreachForums, il gruppo dietro il ransomware TrapTight ha annunciato il suo ingresso nel mondo del cybercrime e la ricerca di nuovi membri per unirsi alle loro operazioni.

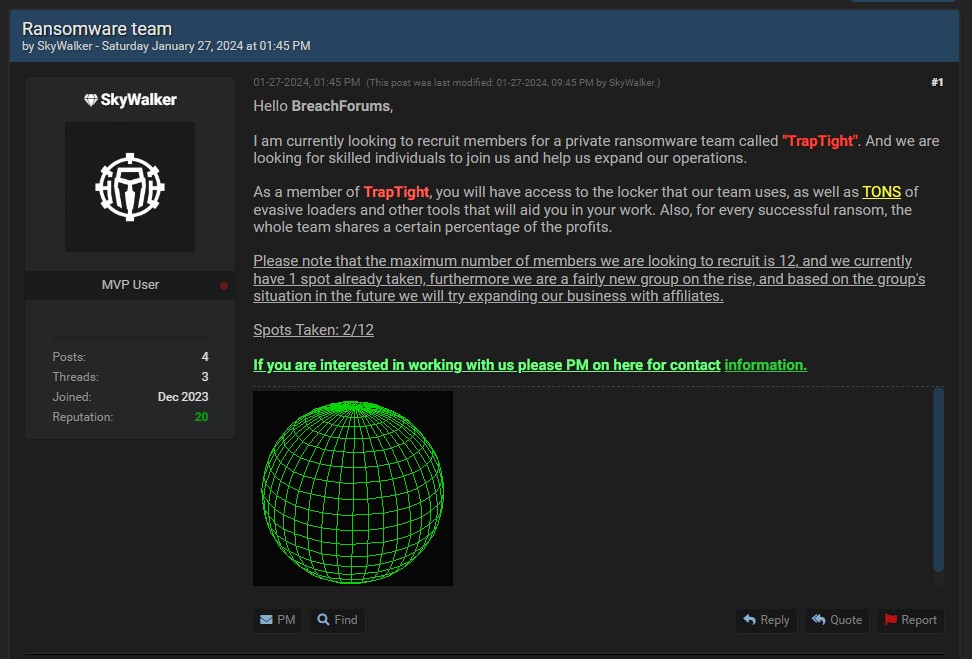

Il post recita:

Ciao BreachForum,

Attualmente sto cercando di reclutare membri per un team privato di ransomware chiamato "TrapTight". E stiamo cercando persone qualificate che si uniscano a noi e ci aiutino ad espandere le nostre operazioni.

Come membro di TrapTight, avrai accesso al ransomware utilizzato dal nostro team, nonché a TONNELLATE di loader evasivi e altri strumenti che ti aiuteranno nel tuo lavoro. Inoltre, per ogni riscatto andato a buon fine, l'intero team condivide una certa percentuale dei profitti.

Tieni presente che il numero massimo di membri che stiamo cercando di reclutare è 12, e attualmente abbiamo 1 posto già occupato, inoltre siamo un gruppo abbastanza nuovo in crescita e, in base alla situazione del gruppo in futuro, proveremo ad espandere la nostra affari con gli affiliati.

Punti presi: 2/12

Se sei interessato a lavorare con noi, invia un messaggio privato qui per le informazioni di contatto.

Questo annuncio evidenzia il modus operandi di TrapTight e il suo obiettivo di espandere rapidamente le proprie operazioni, reclutando membri qualificati per il team. Con accesso a una vasta gamma di strumenti e risorse, i membri di TrapTight sono pronti a condurre attacchi ransomware sofisticati e redditizi.

Il ransomware as a service ha radicalmente trasformato il panorama delle minacce informatiche, consentendo anche ai gruppi meno esperti di partecipare alle attività criminali con relativa facilità. Mentre alcuni cybergang chiudono o si ribrandizzano in nuove forme di RaaS, gruppi emergenti come TrapTight entrano nell’arena, alimentando un ciclo perpetuo di attacchi ransomware su scala globale.

Le autorità e le organizzazioni di sicurezza informatica sono costantemente impegnate nella lotta contro il ransomware, ma la complessità e la diffusione di queste minacce continuano a rappresentare una sfida significativa. È fondamentale che le aziende implementino misure di sicurezza robuste e formazione del personale per proteggersi da attacchi ransomware e altre minacce cibernetiche.

In conclusione, il ransomware TrapTight rappresenta l’ultima aggiunta a un panorama sempre più affollato di cybergang che operano nel mondo del cybercrime. La comunità della sicurezza informatica deve rimanere vigile e reattiva di fronte a questa crescente minaccia implementando qualora non sia stato previsto un programma di cyber threat intelligence. Oltre ad adottare misure preventive e di difesa per proteggere le proprie reti e dati sensibili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…