Il gruppo di attori di minacce Scattered Spider è responsabile di una serie di attacchi a diverse aziende nei settori della finanza e dell’assicurazione.

Scattered Spider noto anche come UNC3944, Scatter Swine e Muddled Libra è un gruppo di attori di minacce che opera dal maggio 2022. Il gruppo è classificato come una minaccia persistente avanzata (APT), che conduce attacchi motivati finanziariamente. Il gruppo è specializzato in attacchi di tipo “adversary-in-the-middle” (AiTM), ingegneria sociale e tecniche di SIM-swapping. Queste tecniche consentono loro di intercettare le comunicazioni tra le vittime e i loro fornitori di servizi, rubare le credenziali degli utenti e ottenere l’accesso ai dati e agli asset aziendali sensibili.

Nel primo anno di attività, Scattered Spider ha preso di mira principalmente le aziende di telecomunicazioni, per accedere ai sistemi di gestione degli account cellulari e condurre attacchi di SIM-swapping contro altri obiettivi.

Il gruppo si distingue per il suo contatto spavaldo con le vittime; Scattered Spider è noto per chiamare i dipendenti delle organizzazioni vittime per ingannarli socialmente. Nell’estate del 2023, Scattered Spider ha cambiato il suo obiettivo e ha iniziato a collaborare con BlackCat/ALPHV per estorcere denaro a grandi e redditizie aziende come Caesars Entertainment e MGM Resorts. Scattered Spider ha continuato a prendere di mira grandi aziende e fornitori di telecomunicazioni, ma si differenzia per il fatto di mirare a vittime specifiche invece che attaccarle in modo opportunistico.

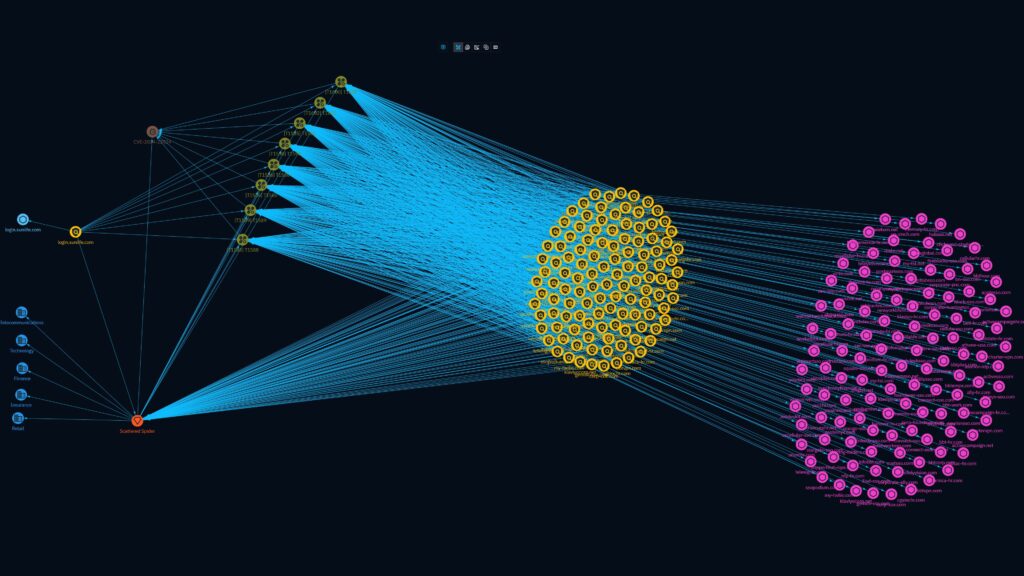

Uno dei metodi principali utilizzati da Scattered Spider per condurre i suoi attacchi AiTM è il phishing, ovvero l’invio di email fraudolente che sembrano provenire da fonti legittime. Il gruppo usa domini simili a quelli delle organizzazioni vittime, come caesarsentertainment[.]net o okta-services[.]com, per ingannare i destinatari e indurli a cliccare su link o allegati maligni. Questi link portano a pagine fasulle che imitano le interfacce di Okta o dei sistemi di gestione dei contenuti (CMS) usati dalle aziende. Se gli utenti inseriscono le loro credenziali in queste pagine, Scattered Spider le ruba e le usa per accedere ai sistemi della vittima.

Per difendersi da questo tipo di attacco, le aziende dovrebbero adottare le seguenti misure:

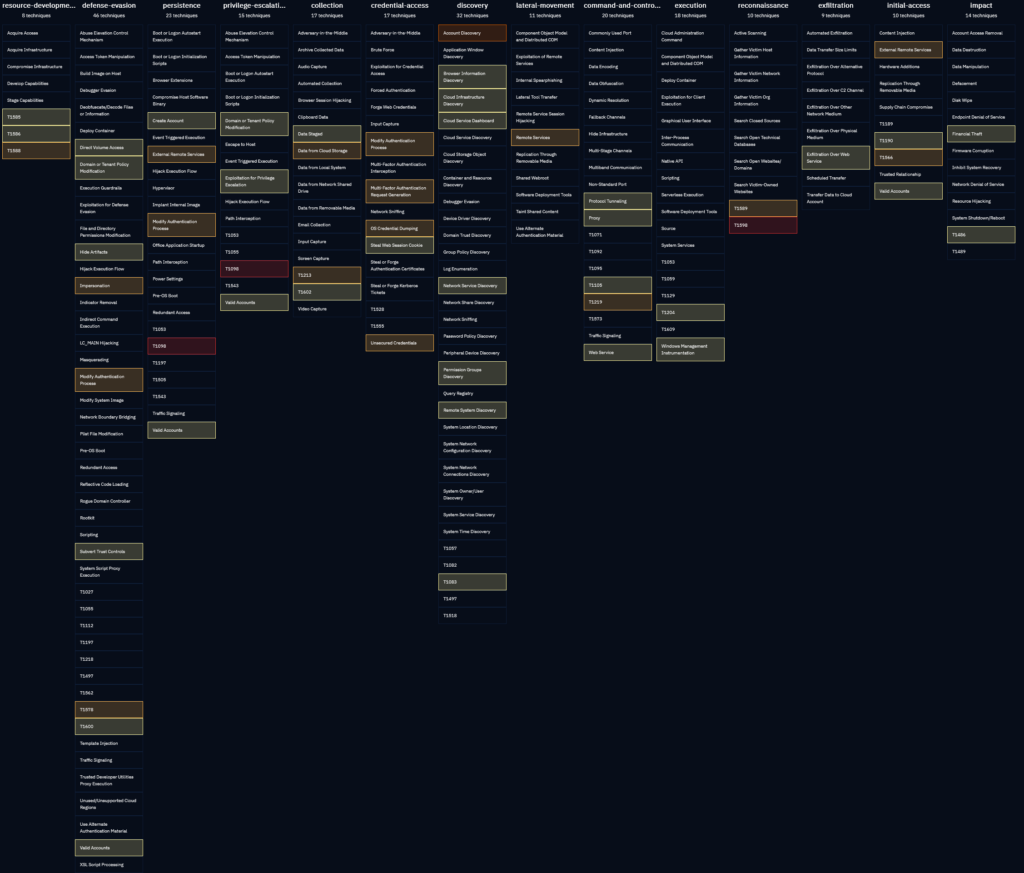

Nella sua campagna contro Okta, Scattered Spider ha utilizzato le seguenti tecniche:

WarzoneRAT è un trojan di accesso remoto che consente agli attaccanti di controllare le macchine infette, eseguire comandi, rubare dati, catturare schermate, registrare audio e video, e installare ulteriori payload. WarzoneRAT viene distribuito tramite e-mail di phishing che contengono allegati infetti o link a siti web compromessi. Una volta eseguito, il malware si connette a un server di comando e controllo (C2) e attende le istruzioni degli attaccanti. WarzoneRAT ha diverse funzionalità, tra cui:

BlackCat è un ransomware che crittografa i file delle vittime con un algoritmo AES-256 e richiede un riscatto in Bitcoin per la chiave di decrittografia. BlackCat viene distribuito tramite WarzoneRAT, che lo scarica e lo esegue sulle macchine infette. Una volta eseguito, il ransomware inizia a crittografare i file con determinate estensioni, tra cui documenti, immagini, video, audio, archivi e database.

Il ransomware aggiunge l’estensione .blackcat ai file crittografati e crea un file di testo chiamato HOW_TO_DECRYPT.txt in ogni cartella. Il file di testo contiene il messaggio degli attaccanti, che richiede alle vittime di contattarli tramite e-mail o Telegram e di pagare un riscatto variabile in Bitcoin per ricevere la chiave di decrittografia. Il ransomware minaccia anche di cancellare i file delle vittime se non pagano entro un certo periodo di tempo o se provano a ripristinarli con altri mezzi.

Oltre ai malware, Scattered Spider usa anche diversi tool per facilitare le sue operazioni di hacking. Tra questi, si possono citare:

Per realizzare questo attacco, Scattered Spider segue gli attack patterns seguenti:

Gli attaccanti di Scattered Spider hanno dimostrato una preferenza per i settori delle telecomunicazioni, della finanza, dell’assicurazione, della tecnologia e del retail. Questi settori sono spesso più vulnerabili agli attacchi informatici, in quanto gestiscono grandi quantità di dati sensibili e dipendono da sistemi complessi e interconnessi. Tra i target italiani più noti di Scattered Spider ci sono le seguenti aziende:

Questi sono solo alcuni esempi di come il gruppo di hacker Scattered Spider abbia condotto una campagna di phishing su larga scala, sfruttando le vulnerabilità di Okta e CMS per accedere ai dati sensibili di numerose organizzazioni. L’obiettivo della campagna era quello di estorcere denaro, informazioni o servizi alle vittime, minacciando di esporre i loro dati o di compromettere ulteriormente i loro sistemi. La campagna ha dimostrato la sofisticazione e l’audacia degli attaccanti, che hanno saputo adattarsi rapidamente alle contromisure e cambiare le loro tattiche.

La gravità di questa campagna è evidenziata dal fatto che gli hacker sono riusciti a ottenere una quantità enorme di credenziali degli utenti, che potrebbero essere usate per accedere ad altre piattaforme o servizi. Si teme che queste credenziali possano essere presto pubblicate o vendute nel dark web, esponendo le vittime a ulteriori rischi e danni. Per prevenire e contrastare questo tipo di attacchi, è necessario rafforzare la sicurezza informatica, sensibilizzare gli utenti e collaborare tra le varie entità coinvolte.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…