“Tutte le agenzie entro 30 giorni di calendario dall’emanazione di questa direttiva, identificheranno l’uso o la presenza di prodotti a marchio Kaspersky su tutti i sistemi informativi federali… Entro 60 giorni di calendario dall’emanazione di questa direttiva, le agenzie dovranno sviluppare e fornire al DHS un piano d’azione dettagliato per rimuovere e interrompere l’uso presente e futuro di tutti i prodotti a marchio Kaspersky”

Ha riportato recentemente il governo degli Stati Uniti D’America all’interno della “Binding Operational Directive 17-01” emessa dal Dipartimento per la sicurezza interna degli Stati Uniti (DHS).

Questo anche sulla scia delle dichiarazioni di Eugene Kaspersky, CEO dell’omonima società, il quale si è rifiutato di prendere una posizione in relazione al Cremlino, per la sua invasione dell’Ucraina, che ha dato fuoco alla comunità della sicurezza informatica internazionale.

Kaspersky, è un marchio ben noto in tutto il mondo ed è sempre stato ossessionato dalle sue origini, anche se si è adoperato per rimuovere i legami con il governo russo, incluso lo spostamento della sua infrastruttura principale dalla Russia alla Svizzera.

Dobbiamo anche dire, che da qualche tempo gli hacktivisti filo-ucraini stanno indagando sui legami dell’azienda con il Cremlino.

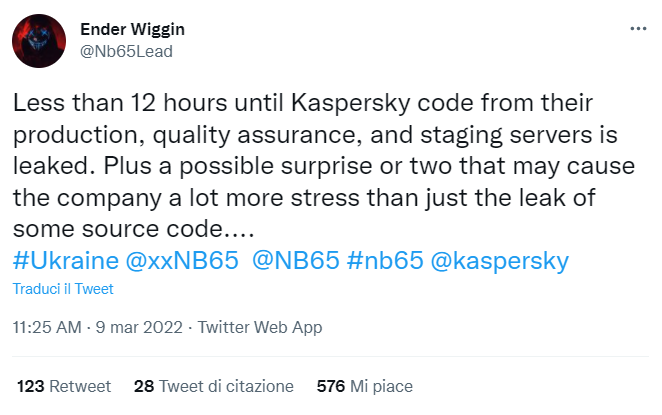

“Sono sicuro che troverai relazioni interessanti in questo codice. Gloria all’Ucraina”

ha twittato NB65 un paio di giorni fa.

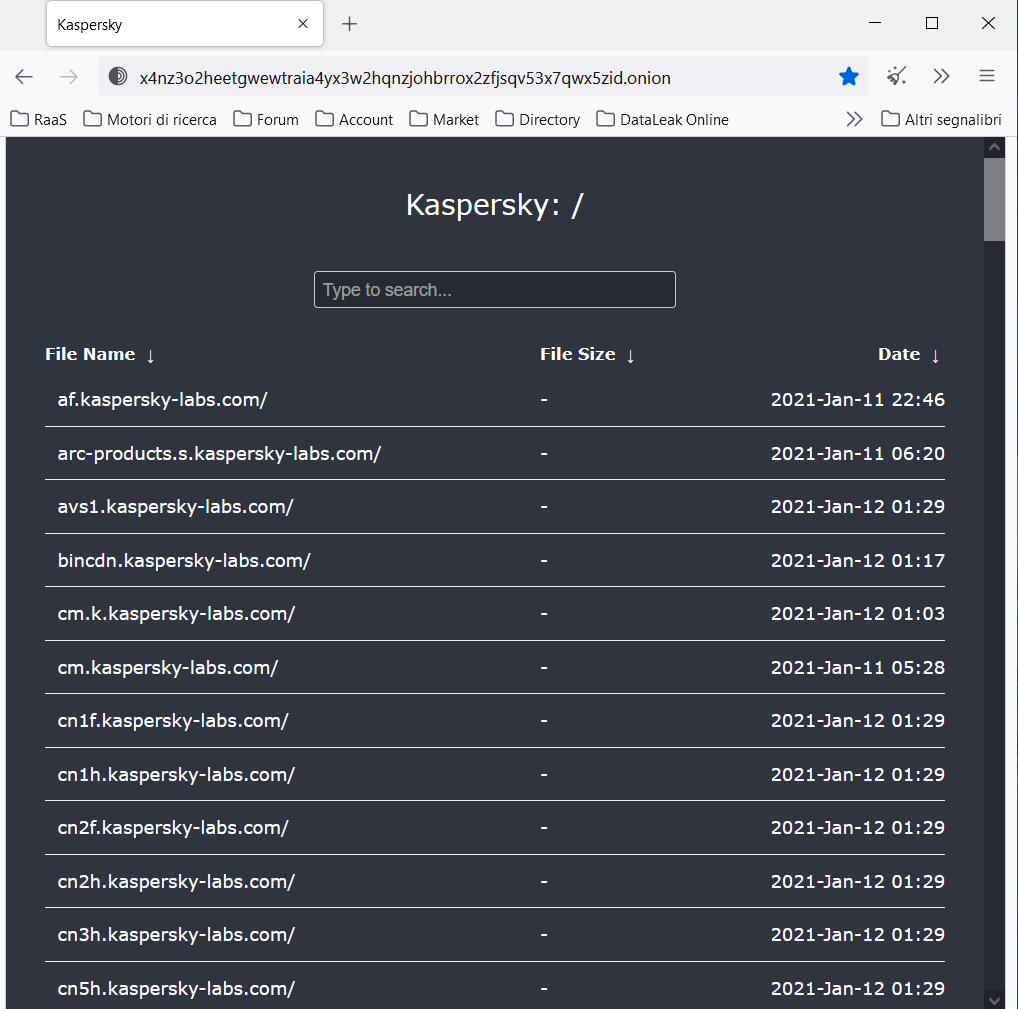

RHC aveva anticipato recentemente della fuga dei dati, ma ha cercato di analizzarla per comprendere effettivamente cosa contenesse al suo interno. Si tratta di un indice di informazioni disponibili online, inclusi markup HTML, script JavaScript, fogli di stile CSS e binari/librerie.

Pertanto sembra che NB65 abbia utilizzato un crawler sui sottodomini per trovare tutti gli indirizzi associati a kaspersky-labs.com e in seguito li abbia estratti per ottenere informazioni pubblicamente disponibili.

Sembrerebbe quindi che non ci sia nessun codice sorgente dalla pubblicazione di NB65, ma solo un web scraping dei sottodomini rilevati in chissà quale DNS.

Ma i dubbi di molte stati nazionali potrebbero essere sensate, in quanto un antivirus che gira a livello kernel, al quale viene mandato un aggiornamento che contiene un malware, potrebbe generare un attacco in supply chain.

Quindi la paura non è infondata di una violazione massiva delle PDL, ma che di fatto non è assolutamente differente da una violazione delle infrastrutture di aggiornamento massivo, come avvenuto con Solarwinds o Kaseya , effettuata da altri gruppi hacker Russi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…