A cura di Selena Larson, Staff Threat Researcher and Lead, Intelligence Analysis and Strategy, Proofpoint

A partire dal 24 aprile 2024, e ogni giorno per circa una settimana, Proofpoint ha osservato campagne ad alto volume con milioni di messaggi facilitati dalla botnet Phorpiex che consegnavano il ransomware LockBit Black.

È la prima volta che i ricercatori di Proofpoint osservano campioni di ransomware LockBit Black (alias LockBit 3.0) consegnati tramite Phorpiex in volumi così elevati. Il campione di LockBit Black usato in questa campagna è stato probabilmente costruito a partire dal builder di LockBit, trapelato nell’estate del 2023.

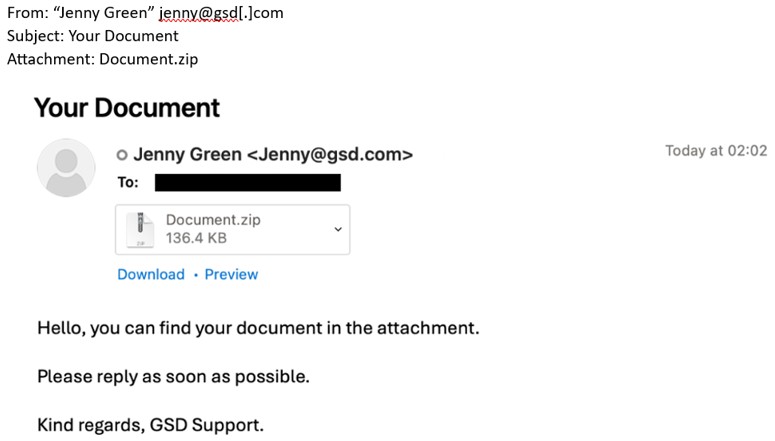

I messaggi provenivano da “Jenny Green” con l’indirizzo e-mail Jenny@gsd[.]com. Le e-mail contenevano un file ZIP allegato con un eseguibile (.exe). Questo eseguibile è stato osservato effettuare il download del payload di LockBit Black dall’infrastruttura botnet Phorpiex.

Le e-mail prendevano di mira organizzazioni di diversi settori verticali in tutto il mondo e sembravano essere opportunistiche, invece che specificamente mirate. Anche se la catena di attacco di questa campagna non sia necessariamente complessa rispetto a quanto osservato finora nel panorama del cybercrime del 2024, la natura ad alto volume dei messaggi e l’uso del ransomware come payload di primo livello sono degni di nota.

La catena di attacco richiede l’interazione dell’utente e inizia quando questo esegue il file eseguibile compresso nel file ZIP allegato. Il codice binario .exe avvia una chiamata di rete all’infrastruttura botnet Phorpiex.

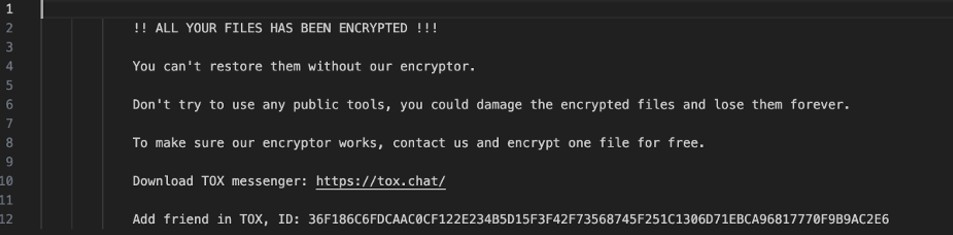

In caso di successo, LockBit Black viene scaricato ed eseguito sul sistema dell’utente, dove mostra comportamenti in linea con il furto di dati e si impadronisce del sistema, crittografando i file e bloccando i servizi. In una campagna precedente, il ransomware è stato eseguito direttamente e non è stata osservata alcuna attività di rete, impedendo il rilevamento o il blocco della rete.

Il Threat Research team di Proofpoint non ha attribuito questa campagna a un attore noto. Phorpiex è una botnet relativamente semplice, progettata per distribuire malware tramite campagne e-mail ad alto volume. Opera come Malware-as-a-Service e ha raccolto un ampio portfolio di clienti tra gli attori delle minacce in oltre un decennio di attività (le versioni precedenti sono state rilevate per la prima volta intorno al 2011). Dal 2018, la botnet è stata osservata condurre attività di esfiltrazione dei dati e consegna di ransomware. Nonostante gli sforzi di interruzione compiuti nel corso degli anni, la botnet persiste.

Proofpoint ha osservato un gruppo di attività che utilizza lo stesso alias “Jenny Green” con esche relative a “Your Document” e consegna di malware Phorpiex in campagne e-mail almeno dal gennaio 2023.

LockBit Black (alias LockBit 3.0) è una versione del ransomware LockBit ufficialmente rilasciata con funzionalità aggiornate dagli affiliati del ransomware nel giugno 2022. Nel settembre 2022, il nome del creatore del ransomware, fino a quel momento riservato, è trapelato via Twitter. All’epoca, più parti ne hanno rivendicato l’attribuzione, ma gli affiliati di LockBit hanno affermato che il nome è stato svelato da uno sviluppatore scontento. La fuga di notizie consente a chiunque di adottare la configurazione per versioni personalizzate.

Il ransomware come payload di primo livello allegato a campagne di minacce via e-mail non è un fenomeno che Proofpoint ha osservato in volumi elevati da prima del 2020, quindi un campione di LockBit Black nei dati delle minacce via e-mail su questa scala globale è particolarmente insolito. Inoltre, questa campagna è stata degna di nota a causa dell’elevato volume di e-mail , nell’ordine di milioni al giorno, non comunemente osservati. La quantità di messaggi e la cadenza associati alle campagne LockBit Black osservate di recente portano a un volume mai visto dopo le campagne Emotet.

Il creatore di LockBit Black ha fornito agli attori delle minacce accesso a ransomware proprietari e sofisticati. La combinazione con la rete botnet Phorpiex, esistente da tempo, ne amplifica la portata e aumenta le possibilità di successo degli attacchi ransomware. Questa campagna è un ulteriore esempio di come il panorama delle minacce continui a cambiare, in modo ricorrente e significativo, nelle tattiche, tecniche e procedure (TTP) utilizzate dagli attori delle minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…