Una minaccia sempre più crescente sta emergendo con forza: sono le Combo list.

Su RHC ne abbiamo parlato a lungo, si tratta di elenchi di credenziali rubate che rappresentano un pericolo significativo per la sicurezza informatica. In questo articolo, esploreremo cosa sono le Combo list, come funzionano e l’impatto che possono avere sulla nostra sicurezza digitale e come difendersi.

Le Combo list sono raccolte di dati sottratti da varie violazioni di sicurezza, solitamente contenenti combinazioni di indirizzi email e password. Questi dati vengono aggregati e poi messi in vendita nei mercati clandestini del dark web e su canali di telegram underground.

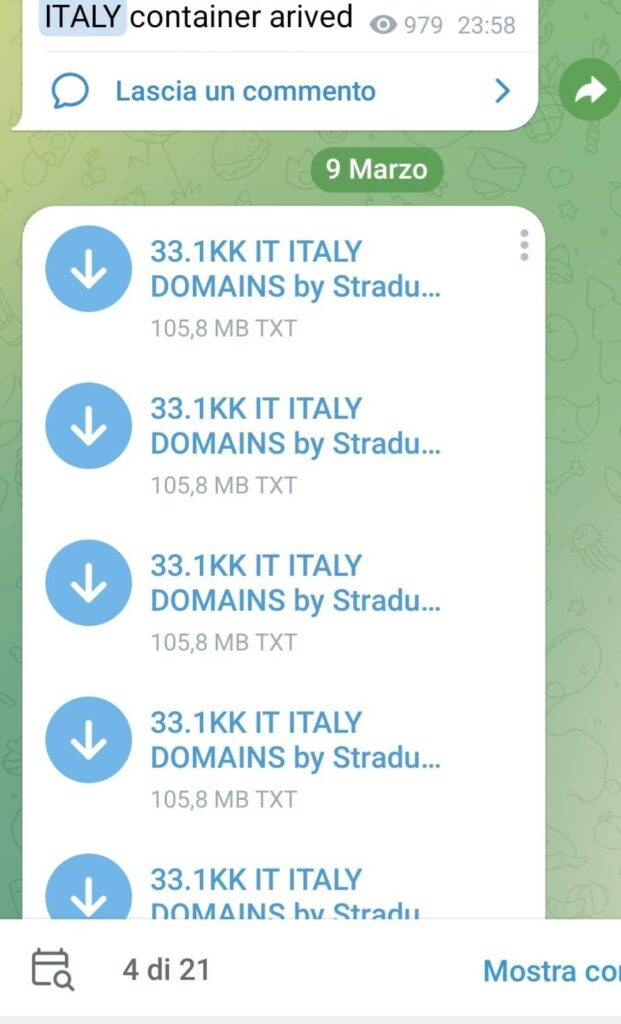

Spesso vengono anche regalate per fidelizzare i follower in appositi canali di rivendita di informazioni. La loro popolarità è dovuta all’ampia disponibilità anche gratuita o al prezzo spesso accessibile, rendendole uno strumento potente nelle mani dei cyber criminali.

I criminali usano diverse tecniche per ottenere queste informazioni, i principali sono:

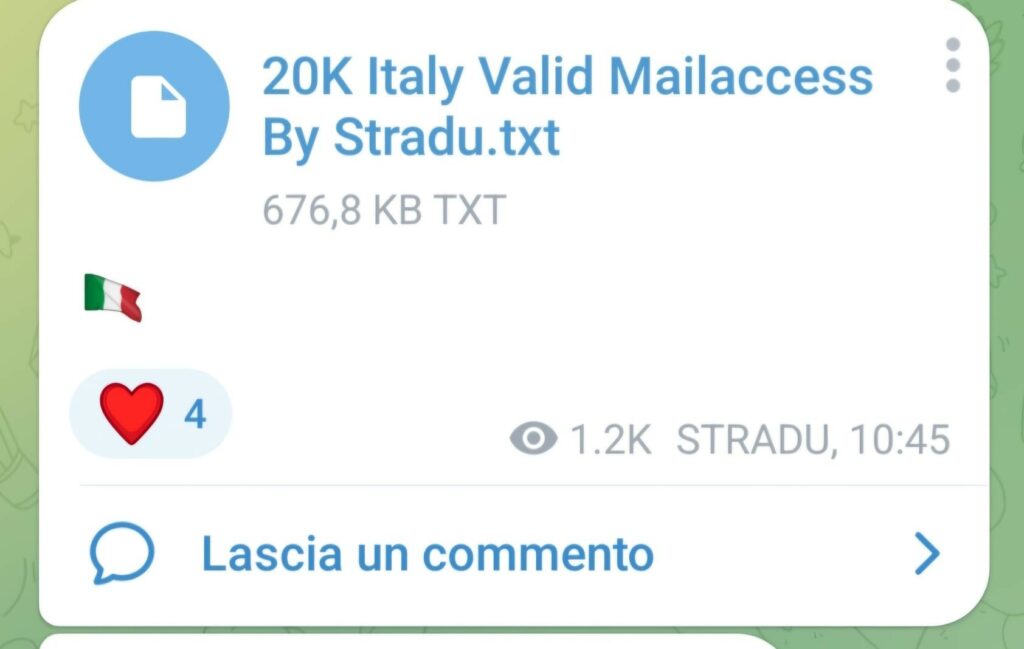

Una volta raccolti, i dati vengono sottoposti a processi di correlazione e generazione delle combo list. Le raccolte più avanzate effettuano specifiche verifiche per comprendere se tali credenziali sono valide e possono includere la verifica se gli indirizzi email sono ancora attivi e se le password associate funzionano ancora.

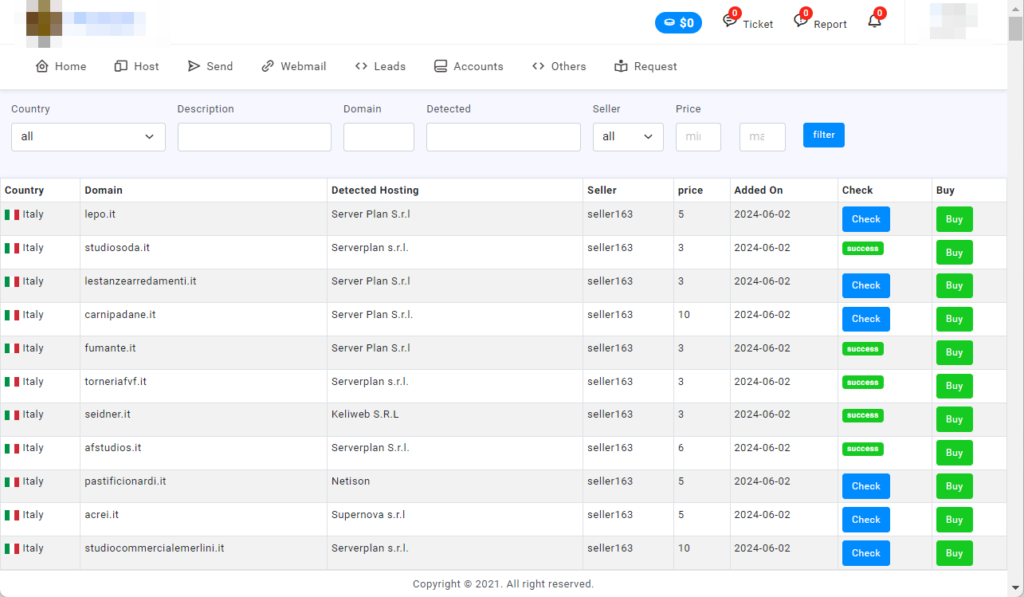

Esistono anche opportuni market dove è possibile acquistare specifiche credenziali (simili al vecchio Genesis), dove è possibile anche testare che tale credenziale risulti ancora funzionante prima del pagamento.

Nelle mondo delle combo list invece i dati vengono organizzati in elenchi massivi, suddivisi per tipo di servizio (ad esempio, servizi di posta elettronica, piattaforme social, ecc.).

Le piattaforme di messaggistica criptate sono diventate il principale canale di distribuzione per queste liste. Questi canali permettono ai cybercriminali di operare con un alto livello di anonimato, rendendo difficile tracciare le attività illecite. Gli aggiornamenti e le nuove liste vengono condivisi regolarmente, mantenendo alta la domanda e l’offerta di credenziali compromesse.

L’accesso a queste liste permette ai cybercriminali di effettuare diversi tipi di attacchi:

Esistono diversi strumenti online che permettono di verificare se le proprie credenziali sono state compromesse in una violazione di dati note:

Per difendersi da queste minacce, è essenziale adottare misure di sicurezza robuste:

Le Combo list rappresentano una seria minaccia nel mondo della sicurezza informatica. La loro crescente popolarità e accessibilità richiedono un approccio attento alla sicurezza personale e aziendale. Solo attraverso una combinazione di consapevolezza, tecnologia e pratiche di sicurezza avanzate possiamo sperare di contrastare efficacemente questa insidiosa tendenza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…