Microsoft ha rivelato che negli ultimi mesi quasi 1 milione di dispositivi Windows sono stati colpiti da una sofisticata campagna di malvertising. Credenziali, criptovalute e informazioni riservate sono state rubate dai computer degli utenti infetti.

Secondo i ricercatori, la campagna è iniziata a dicembre 2024, quando degli aggressori sconosciuti hanno iniziato a distribuire link attraverso i quali venivano caricati annunci pubblicitari. Microsoft sostiene che i siti che ospitavano gli annunci pubblicitari erano piattaforme di streaming pirata che ospitavano contenuti illegali. Il rapporto dell’azienda cita due di questi domini: movies7[.]net e 0123movie[.]art.

“I siti di streaming installavano redirector dannosi per generare entrate dalle piattaforme di pagamento per visualizzazioni o clic”, scrivono gli esperti.

I link dannosi incorporati tramite iframe portavano le vittime attraverso una catena di reindirizzamenti, una serie di siti intermedi (come un sito di supporto tecnico truffaldino) e infine conducevano a repository GitHub che ospitavano una serie di file dannosi.

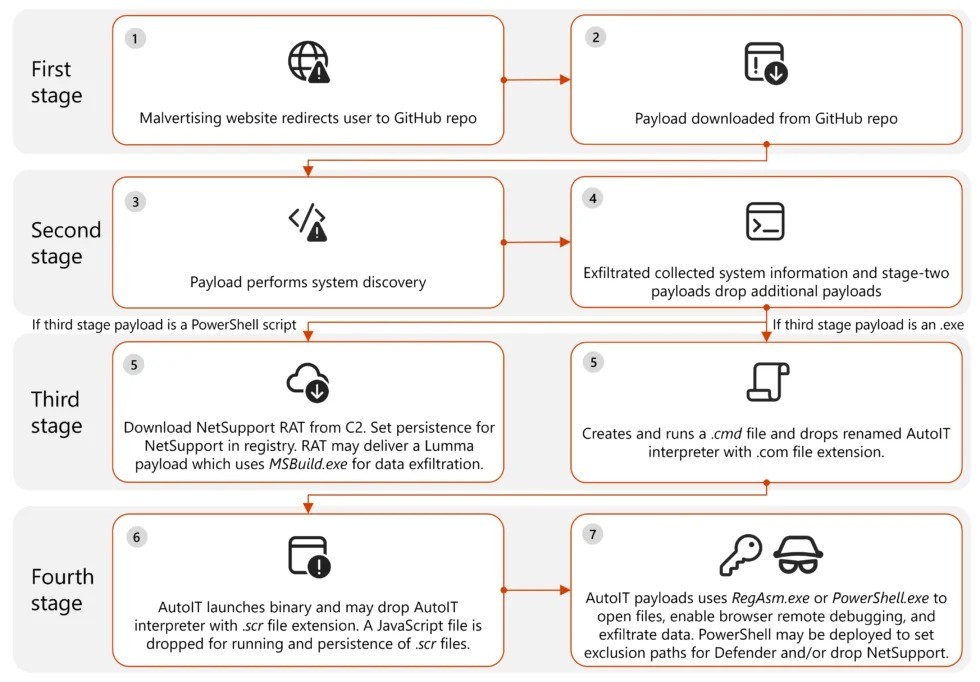

Il malware è stato distribuito in più fasi. Pertanto, nelle fasi iniziali, venivano raccolte informazioni sul dispositivo dell’utente, presumibilmente per configurare le fasi successive dell’attacco. Nelle fasi successive, le applicazioni di rilevamento del malware sono state disattivate ed è stata stabilita una connessione con i server di controllo, dopodiché il malware NetSupport è stato installato sul sistema.

“A seconda del payload della seconda fase, uno o più file eseguibili e talvolta uno script PowerShell codificato venivano recapitati al dispositivo infetto”, hanno scritto i ricercatori. “Questi file hanno innescato una catena di eventi che includeva l’esecuzione di comandi, la consegna di payload, l’elusione delle difese, il raggiungimento della persistenza, la comunicazione con i server di comando e controllo e il furto di dati”.

Per ospitare il payload è stato utilizzato principalmente GitHub, ma sono stati utilizzati anche Discord e Dropbox. Gli esperti ritengono che la campagna sia stata opportunistica, nel senso che gli aggressori hanno preso di mira tutti senza prendere di mira persone, organizzazioni o settori specifici.

Il malware che penetrava nei sistemi delle vittime (solitamente l’infostealer Lumma e Doenerium) rubava i seguenti dati dai browser, dove potevano essere archiviati cookie di accesso, password, cronologie e altre informazioni sensibili.

Gli aggressori erano interessati anche ai file archiviati nel servizio cloud Microsoft OneDrive e il malware verificava la presenza di portafogli di criptovaluta (Ledger Live, Trezor Suite, KeepKey, BCVault, OneKey e BitBox) sul computer della vittima.

Secondo Microsoft, i payload della prima fase erano firmati digitalmente e l’azienda ha ora identificato e revocato 12 diversi certificati utilizzati in questi attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…