Microsoft ha annunciato un’importante modifica che trasformerà la sicurezza degli ambienti Entra: a partire dal 2 dicembre 2024, la registrazione per l’autenticazione multifattoriale (MFA) sarà obbligatoria per tutti gli utenti in tutti i tenant dove sono attivati i “Security Defaults”. Questa decisione fa parte dell’iniziativa Secure Future, lanciata a novembre 2023, mirata a rafforzare la protezione informatica attraverso i suoi prodotti.

“Elimineremo la possibilità di saltare la registrazione all’MFA per 14 giorni quando i Security Defaults sono attivati. Ciò significa che tutti gli utenti dovranno registrarsi per l’MFA al primo accesso dopo l’abilitazione dei Security Defaults,” ha dichiarato Nitika Gupta di Microsoft. Questa mossa rappresenta una risposta diretta alla crescente minaccia delle violazioni di account, poiché, come sottolineato da Gupta, “l’MFA può bloccare oltre il 99,2% degli attacchi basati su identità”.

La nuova politica influenzerà tutti i tenant creati dopo il 2 dicembre 2024 e inizierà a essere implementata per i tenant esistenti a partire da gennaio 2025. I Security Defaults di Microsoft Entra sono impostazioni che attivano automaticamente diverse funzionalità di sicurezza per proteggere le organizzazioni da attacchi comuni, come password spray, attacchi di replay e phishing. Dal 22 ottobre 2019, i nuovi tenant hanno avuto automaticamente abilitati i Security Defaults, e quelli più vecchi li hanno attivati gradualmente se non utilizzano l’accesso condizionale.

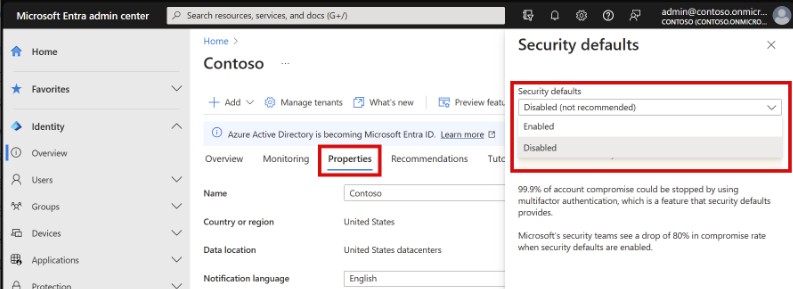

Per abilitare i Security Defaults, gli amministratori devono accedere al Microsoft Entra admin center (con i privilegi di Security Administrator), navigare su Identity > Overview > Properties, selezionare Manage security defaults e impostare “Security defaults” su Enabled. È fondamentale per gli amministratori che non utilizzano l’Accesso Condizionale attivare questa funzionalità per proteggere in modo semplice ed efficace utenti e risorse dalle minacce comuni.

Tuttavia, anche se i Security Defaults offrono una base solida di sicurezza, non permettono la personalizzazione fornita dalle politiche di Accesso Condizionale, essenziali per le organizzazioni più complesse. A agosto, Microsoft aveva già avvisato gli amministratori globali di Entra di abilitare l’MFA per i loro tenant entro il 15 ottobre, per evitare che gli utenti perdessero l’accesso ai portali di amministrazione. Con l’obiettivo di proteggere gli account Azure contro tentativi di dirottamento e phishing, Microsoft ha anche annunciato politiche di Accesso Condizionale che richiederanno l’MFA per tutti gli accessi ai portali di amministrazione Microsoft (inclusi Entra, Microsoft 365, Exchange e Azure) e per gli accessi ad alto rischio. Inoltre, a gennaio, GitHub, di proprietà di Microsoft, ha iniziato a imporre l’autenticazione a due fattori (2FA) per tutti gli sviluppatori attivi, un’altra mossa per incentivare l’adozione dell’MFA.

L’introduzione dell’obbligatorietà della registrazione all’MFA in Microsoft Entra rappresenta un significativo passo avanti nella lotta contro le minacce informatiche. In un panorama di cyber attacchi sempre più sofisticato, la sicurezza non è più un’opzione, ma una necessità imperativa. Con questo cambiamento, Microsoft non solo si impegna a proteggere i propri utenti, ma stabilisce anche un nuovo standard di sicurezza che potrebbe influenzare il settore nel suo complesso. Gli utenti e le organizzazioni devono prepararsi a questa evoluzione e adottare misure proattive per garantire la loro sicurezza online.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…