Per chi non lo sapesse, Tencent Security Keen Lab è un team di sicurezza che supporta il progresso tecnologico delle auto connesse intelligenti. All’interno di una ricerca durata otto mesi, il team ha testato il sistema di infotainment MBUX della Stella di Stoccarda, riscontrando diverse problematiche di sicurezza.

I bug di sicurezza sono stati trovati nella Mercedes-Benz User Experience (MBUX), il sistema di infotainment inizialmente introdotto sui veicoli di classe A nel 2018, ma da allora è stato adottato sull’intera gamma di veicoli della casa automobilistica.

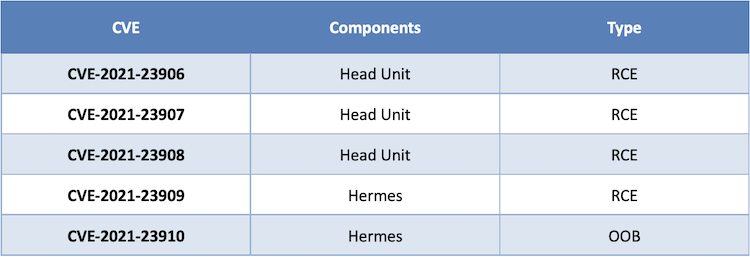

Le vulnerabilità, monitorate come CVE-2021-23906, CVE-2021-23907, CVE-2021-23908, CVE-2021-23909 e CVE-2021-23910, forniscono agli hacker il controllo remoto di alcune delle funzioni dell’auto, ma non con accesso a caratteristiche fisiche, come lo sterzo o il sistema frenante.

Oltre a prendere di mira l’unità principale di infotainment, i ricercatori di sicurezza hanno anche analizzato il T-Box di Mercedes-Benz, sfruttando con successo alcuni degli scenari di attacco e persino combinato alcuni di essi per compromettere l’unità principale anche nei veicoli non di laboratorio.

I ricercatori del Keen Team hanno scoperto l’uso di un kernel Linux obsoleto che era suscettibile ad attacchi specifici, esposizione tramite il motore JavaScript del browser dell’auto e una potenziale esposizione a difetti del chip Wi-Fi, stack Bluetooth, funzioni USB incluse nelle app di terze parti che comunicano con i server remoti.

L’analisi dell’unità principale ha rivelato una serie di vulnerabilità di overflow dell’heap, incluse due che potrebbero portare a perdite di memoria e all’esecuzione di codice; la possibilità di impostare una shell remota utilizzando una vulnerabilità nel browser; la mancanza di SELinux o AppArmor che consentiva l’abuso di un bug del kernel Linux per l’escalation dei privilegi; e altri problemi.

Dopo la compromissione iniziale, che prevedeva la creazione di una shell web persistente con privilegi di root, i ricercatori sono stati in grado di sbloccare funzioni specifiche dell’auto e la protezione antifurto del veicolo, iniettare una backdoor persistente.

Inviando messaggi CAN specifici, i ricercatori sono stati in grado di controllare le luci nel veicolo, aprire il tettuccio parasole e controllare le luci dei passeggeri dei sedili posteriori, ma non sono stati in grado di prendere il controllo del veicolo.

Gli scenari di attacco che coinvolgono il T-Box sfruttano il chip Wi-Fi incluso; il chip STA8090 che funziona come un ricevitore IC; il bus CAN; o la connessione LTE (tramite la baseband balong di Huawei). Tuttavia, i controlli di sicurezza implementati da Mercedes-Benz hanno impedito gli attacchi dalla banda base o il downgrade di LTE al GSM (per dirottare i comandi di controllo del veicolo).

Di seguito le CVE emesse.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…