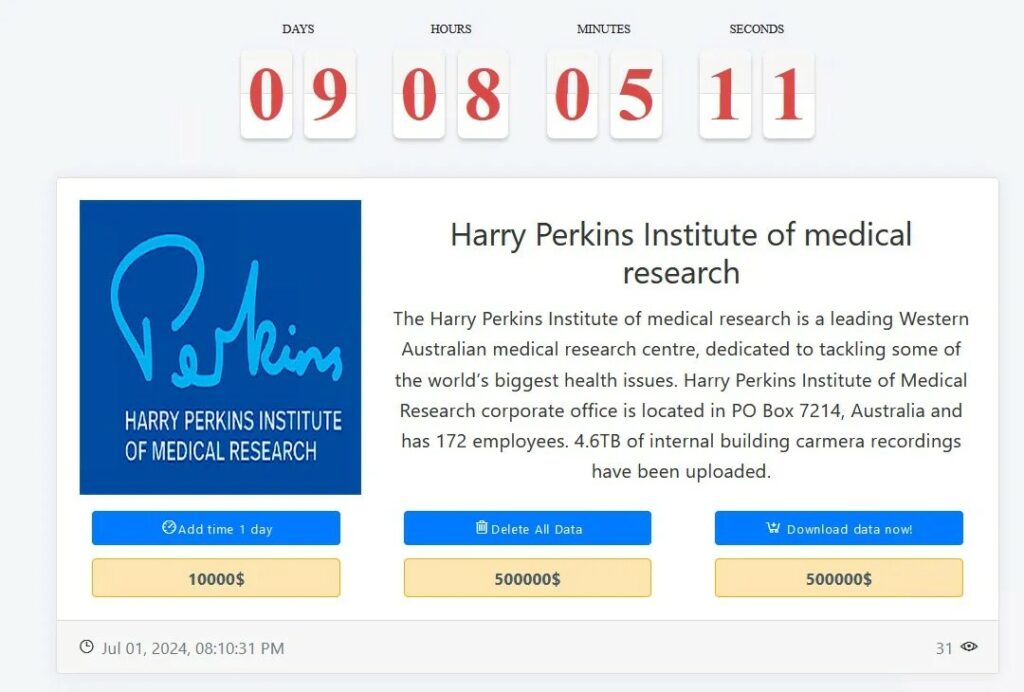

Nella giornata del 3 Luglio 2024, L’istituto di ricerca Australiano Harry Perkins è stato vittima di un attacco Ransomware rivendicato da MEDUSA nel loro DLS ufficiale. Più di 4.6 TeraByte di registrazioni delle CCTV all’interno dell’edificio principale sono i dati in ostaggio. Un pagamento di 500.000$ per la cancellazione dei dati e altrettanti per poterli scaricare, inoltre con 10.000$ la vittima può aggiunger 24 ore di tempo al countdown partito da 9 giorni.

La natura dei dati attaccati (registrazioni video) è inusuale rispetto agli altri attacchi ransomware, la privacy dei 172 dipendenti e collaboratori è a rischio insieme ai movimenti interni all’azienda.

Alla scrittura di questo articolo non si hanno dichiarazioni dall’azienda ma si aspetta una conferma direttamente dalla vittima in quanto non si sa se l’istituto stesso o un ente terzo responsabile della videosorveglianza è stato attaccato.

Scoperto nel 2019, MEDUSA è un RaaS che fin dagli inizi della sua carriera ha attaccato organizzazioni di education, healthcare e industrie principalmente negli USA. Il loro DLS chiamato Medusa Blog è stato introdotto solo nel 2023 mostrando una organizzazione a doppia estorsione con i 3 classici “post-pentest services” – tempo aggiuntivo, cancellazione dei dati o download completo dei dati encrypted.

Secondo una nota del progetto #StopRansomware della CISA il gruppo sfrutta in maniera massiccia configurazioni RDP vulnerabili e il phishing con allegato il malware che tramite Social Engineering viene fatto eseguire direttamente dalla vittima. Nell’ultimo anno si ipotizza l’utilizzo di credential brokers per ottenere un initial access tramite il riutilizzo di credenziali da parte degli utenti.

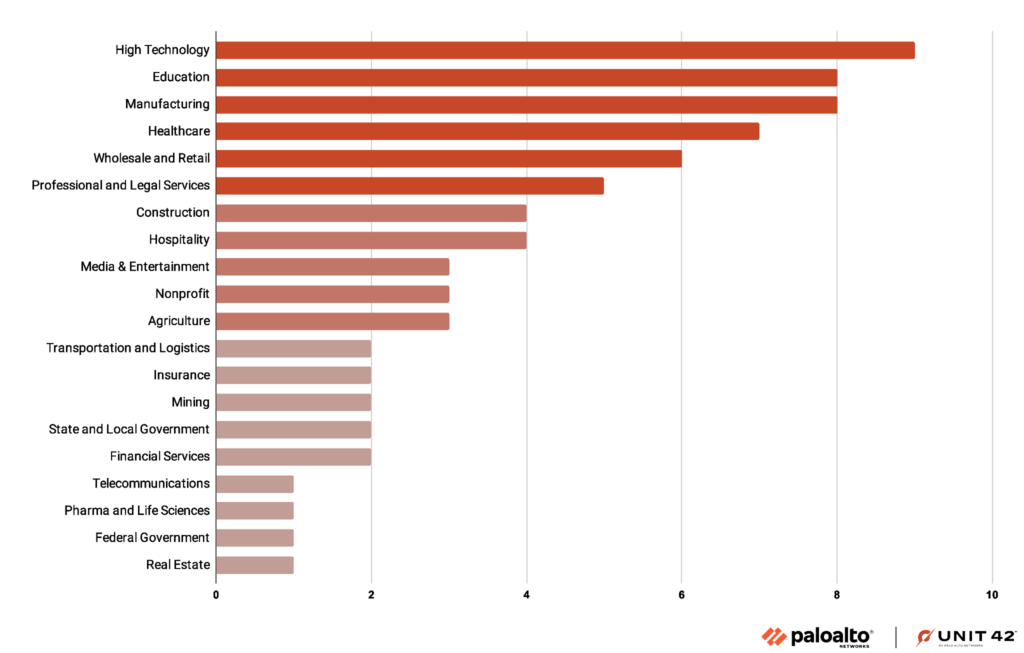

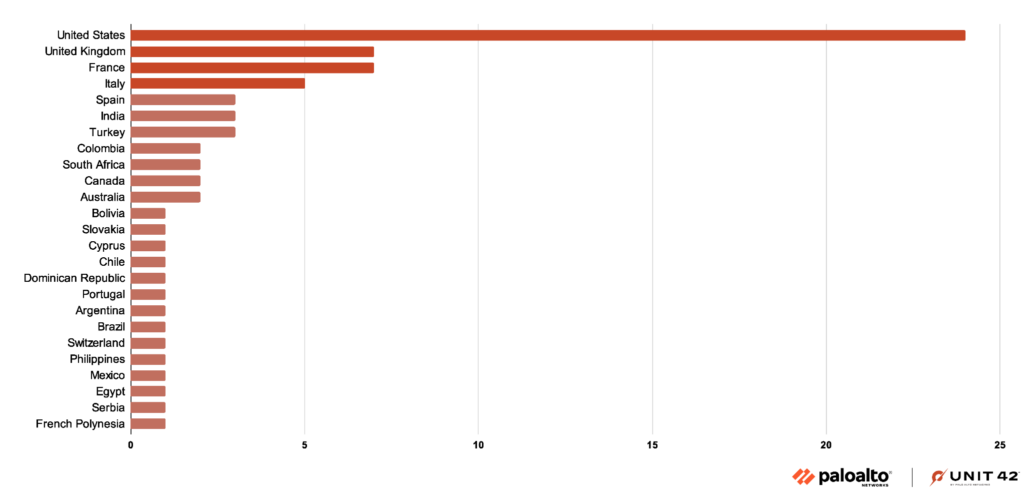

Unit42 ha eseguito un censimento delle vittime di Medusa divisa per settore e nazione. L’healthcare si posiziona al 4 posto e l’italia occupa la stessa posizione nella leaderboard delle nazioni.

Il malware usato dal RaaS (MedusaLocker) risulta essere complesso, articolato e funzionale grazie a diverse tecniche usate per evadere difese e divincolarsi all’interno delle reti interni delle vittime.

Tra le technice di Initial Acess abbiamo l’utilizzo di server Windows IIS precedentemente compromessi che permettono, tramite l’utility di Windows bitsadmin, di scaricare un file ZIP contenente il software ConnectWise utilizzato per l’accesso remoto da parte degli attaccanti. Esistono varianti sul file scaricato e anche alternative ai server IIS come Microsoft Exchange Server, i threat actor sembrano preferire l’utilizzo di software microsoft per poter bypassare processi di monitoring camuffando il traffico maligno come lecito. Oltre a ciò l’exploit di vulnerabilità conosciute è un’altro metodo usato dal gruppo, specialmente per interfacce come web applications.

Il software Safeengine Shielden sembra essere la norma all’interno delle varianti del malware, utilizzato per rilasciare driver kernel level per differenti prodotti di security. Tramite il software è possibile offuscare e proteggere l’entrypoint dei driver che vengono caricati tramite il loro loader.

Il ruolo dei driver è di terminare i processi presi da una lista inclusa all’interno del codice (hardcoded) tramite il codice IOCTL 0x222094 e 0x222184.

Inoltre prima di eseguire il codice di attacco, il binario restarta la macchina in Safe Mode prevenendo l’esecuzione di security tool che non si avviano tramite questa modalità di accensione.

Per ottenere i privilegi come NT AUTHORITY\SYSTEM viene effettuata una CMSTP UAC bypass, un metodo comune con altri malware non solo ransomware.

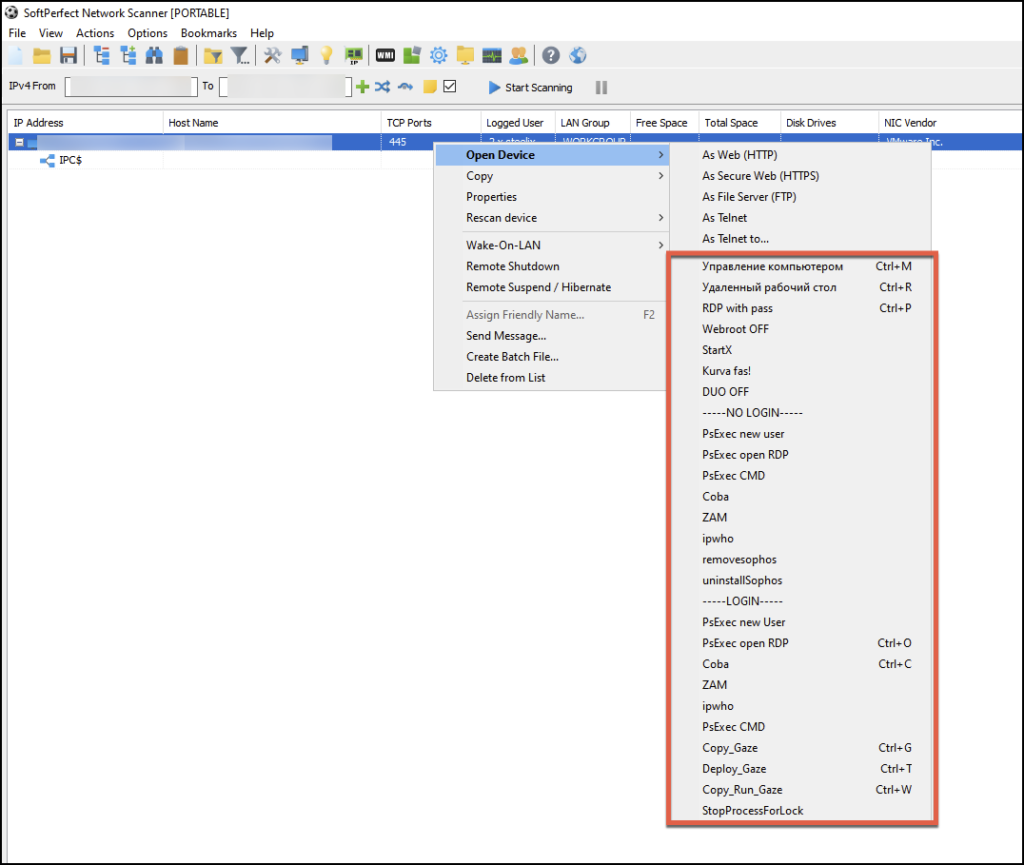

Per infettare gli altri host presenti nella rete vengono utilizzati diversi metodi in base al tipo di variante utilizzata, si va dai semplici Script Powershell all’inserimento di webshell. In alcuni sample è stato individuato una versione portatile di NetScan e PsExec, questa combinazione permettere di ampliare le feature di NetScan permettendo configurazione personalizzate attuabili direttamente dal ransomware operator

Per il resto MedusaLocker non è distante dai suoi colleghi. Funzionalità come decryption di stringe, encryption dei file, eliminazione delle shadow copies e la creazione di ransomware note sono eseguite in maniera similare agli altri ransomware. La lista delle file extensions è molto densa e suggerisce un numero di varianti non indifferente permettendo un’alta adattabilità in base all’ambiente nella quale il malware viene eseguito.

MEDUSA sembra stia cercando di crearsi un’immagine solida, oltre al DLS un canale telegram dove vengono pubblicati sample o intere sezioni di file rubati è emerso nell’ultimo anno. La loro frequenza di attacchi sta aumentando sempre di più lato healthcare, creando un evidente problema a questi servizi se non opportunamente controllati. Il core del malware è soffisticato e permette di generare danni a catena grazie ai tool costum forniti ai loro affiliates, le loro varianti ne aumentano la pericolosità anche in reti controllate da blue teams. Infine, nonostante gli attacchi siano concentrati in USA, il loro interesse su asset italiani non è da sottovalutare.

Consigliamo di visitare la pagine relativa a MEDUSA della CISA [1] che fornisce IOC aggiornati compresi IP address ed indirizzi email usati per phishing ed initial access. Un alto numero di file hashes è stato pubblicato in una ricerca di Cisco Talos.

Invitiamo anche a monitorare i movimenti del gruppo che oltre a diventare più aggressivo non ha nessun codice etico, qualsiasi azienda o istituzione può essere vittima di MEDUSA. Il monitoraggio deve essere eseguito anche sui data leak essendo che il RaaS utilizza sempre di più credential brokers per infiltrarsi nelle reti prese di mira.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…