Matanbuchus è un loader di malware, ovvero un programma che scarica ed esegue altri malware sulle macchine infette. Il loader è stato sviluppato da un hacker conosciuto come BelialDemon, che lo vende a un numero limitato di clienti su un forum underground.

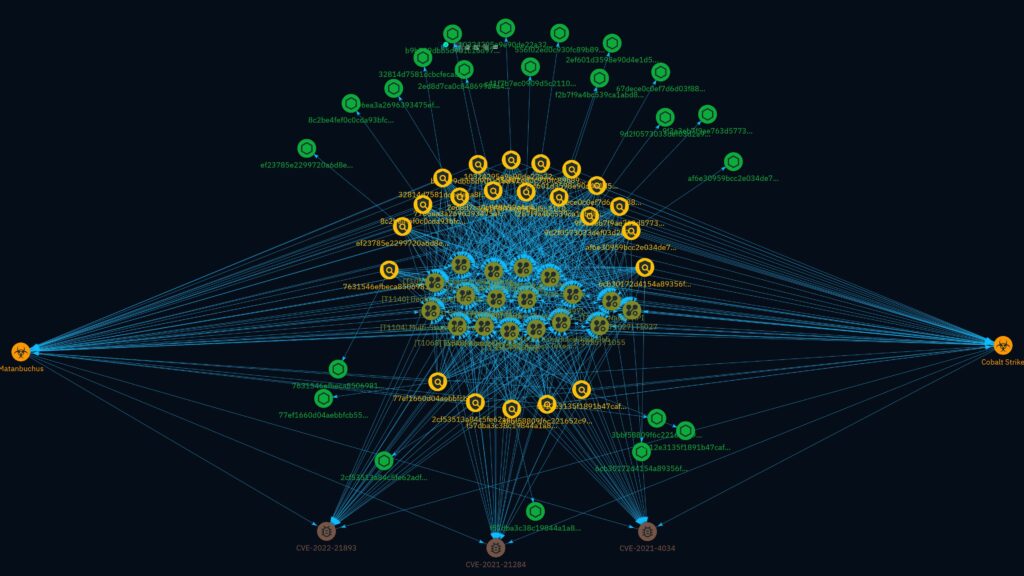

Il loader è stato usato in diverse campagne di malspam e di pubblicità ingannevoli per distribuire vari tipi di malware, tra cui ransomware, trojan bancari e backdoor. Una delle principali organizzazioni criminali che usa Matanbuchus è TA577, un affiliato di ransomware noto per aver distribuito QakBot e Cobalt Strike per ottenere l’accesso iniziale e la post-esplorazione delle vittime.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Matanbuchus si distingue per le sue tecniche di ofuscamento e di evasione, che rendono difficile l’analisi del suo codice e delle sue comunicazioni di rete. Tra queste tecniche ci sono:

Inoltre, il loader ha la capacità di ricaricarsi scaricando una nuova versione di sé stesso da un server di comando e controllo (C2), e di chiamare una funzione esportata diversa a seconda del metodo di esecuzione. Il loader può essere lanciato tramite il binario control.exe, che è usato per aprire i file del pannello di controllo (.cpl), o tramite il binario regsvr.exe, che è usato per registrare o deregistrare le librerie dinamiche (.dll).

Analizzando l’infrastruttura di rete usata dal loader, il team di CTI di Intrinsec ha scoperto che il loader si appoggia a due servizi di hosting bulletproof, ovvero servizi che offrono una maggiore tolleranza verso le attività illecite dei loro clienti. Questi servizi sono “Chang Way Technologies Co. Limited” (AS57523), registrato a Hong Kong ma con server in Russia, e “Proton66 OOO” (AS198953), registrato e con server in Russia. Questi servizi ospitano i domini e gli indirizzi IP usati dal loader per comunicare con i server C2 e per scaricare i payload.

Questi servizi ospitano anche altre attività malevole, tra cui il malware SocGholish, che usa pagine web fasulle per indurre gli utenti a scaricare un falso aggiornamento del browser, e varie pagine di phishing che imitano servizi legittimi come UPS, Chronopost e il sistema sanitario francese Ameli. Inoltre, il team di Intrinsec ha trovato che il nome “Mihail Kolesnikov”, usato per registrare alcuni domini usati da Matanbuchus, è stato usato anche per registrare altri domini legati a diverse minacce, tra cui il ransomware Snatch, il ransomware Hunters International e il malware ICEDID.

Seguendo le attività di questo nome, il team di Intrinsec ha potuto anticipare la creazione di nuovi domini usati per le campagne di Matanbuchus e altre minacce. Bloccando i range di IP appartenenti a questi servizi di hosting bulletproof, si può prevenire l’accesso iniziale e le successive fasi di un’intrusione.

Matanbuchus è un loader di malware molto sofisticato e pericoloso, che può infettare le macchine con diversi tipi di malware, tra cui alcuni molto dannosi come il ransomware. Il loader è anche legato a Cobalt Strike, uno strumento di attacco usato dai criminali per eseguire operazioni avanzate di post-esplorazione e di movimento laterale.

Il loader si appoggia a servizi di hosting bulletproof che lo proteggono dalle azioni delle autorità e dei ricercatori di sicurezza. Per contrastare questa minaccia, è necessario monitorare le sue attività, bloccare le sue comunicazioni e rafforzare le difese delle proprie reti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.