Mandiant ha pubblicato una statistica Secondo la quale, l’uso di vulnerabilità zero-day è in aumento e molto spesso gli hacker dietro questo genere di attacchi sono cinesi.

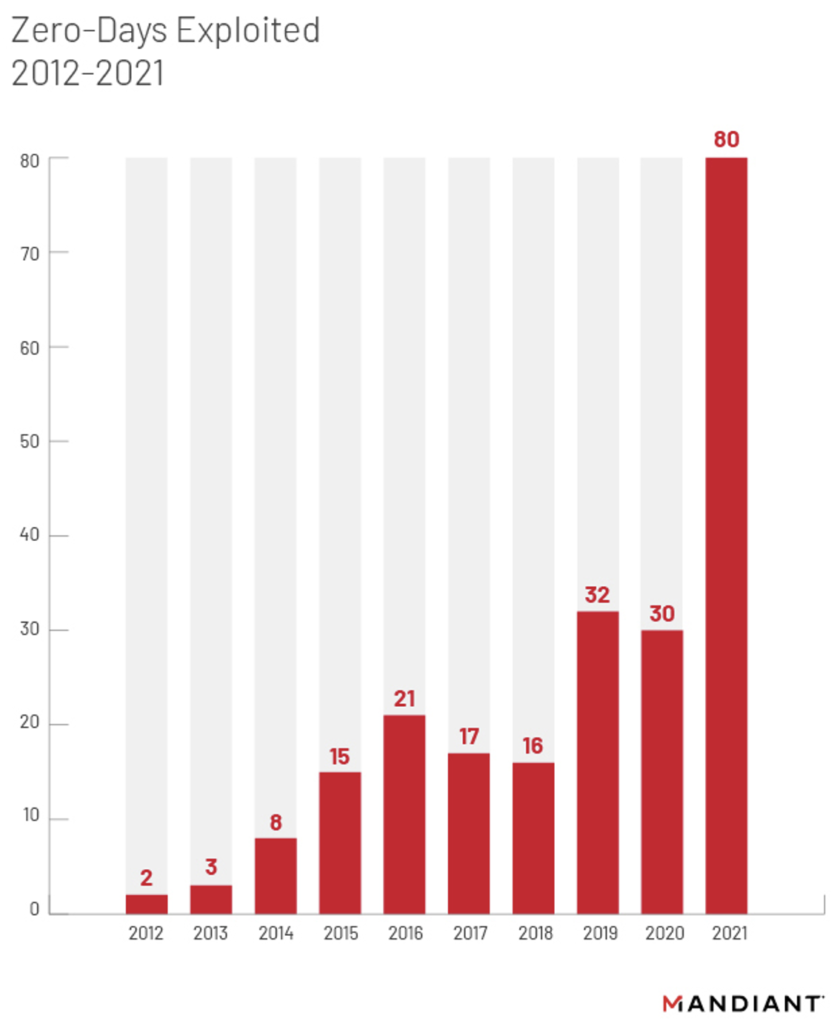

Secondo il rapporto di Mandiant, l’anno scorso si sono verificati 80 casi di incidenti che hanno visto lo sfruttamento di vulnerabilità 0-day, 18 in più rispetto al 2020 e al 2019 messi insieme.

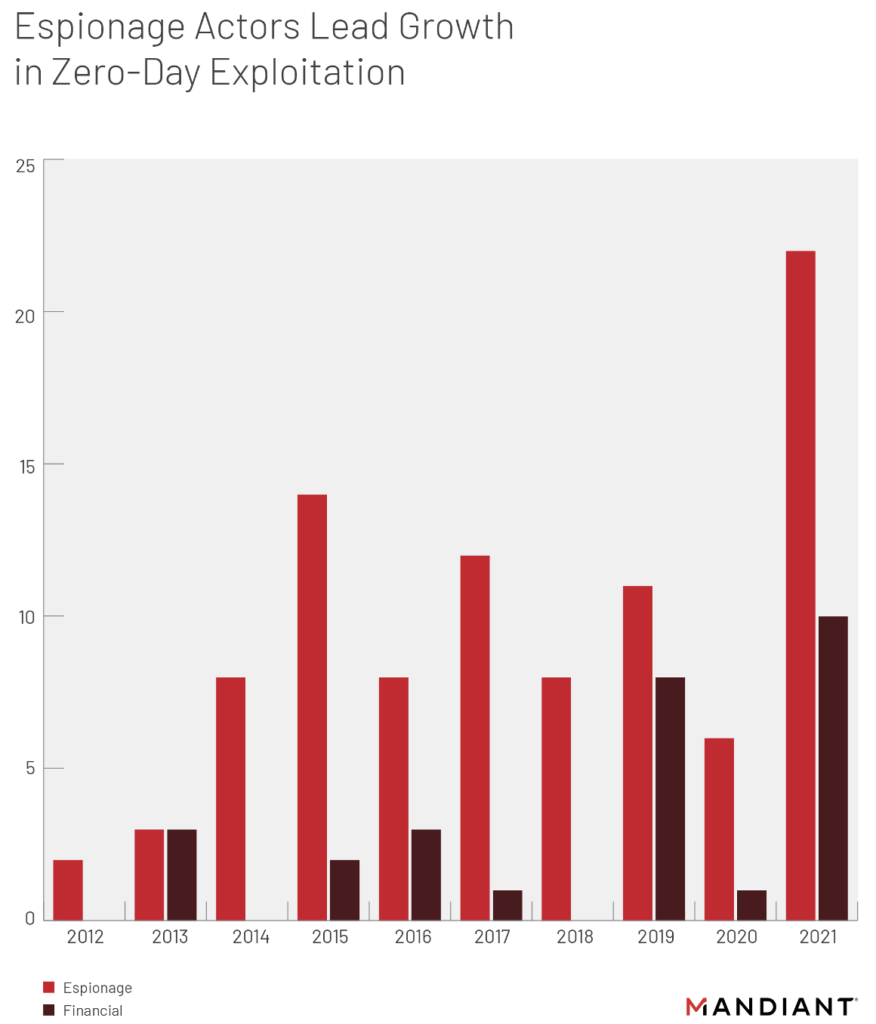

La maggior parte di questi attacchi erano legati allo spionaggio informatico da parte di “hacker governativi” di paesi diversi, un terzo di questi aveva una motivazione finanziaria.

Chi ha prodotto più attacchi è stata la Cina, che nel 2021 risulta in cima alla lista con otto exploit zero-day utilizzati negli attacchi. Mandiant mette la Russia al secondo posto con due exploit e la Corea del Nord chiude i primi tre con un exploit nel suo arsenale.

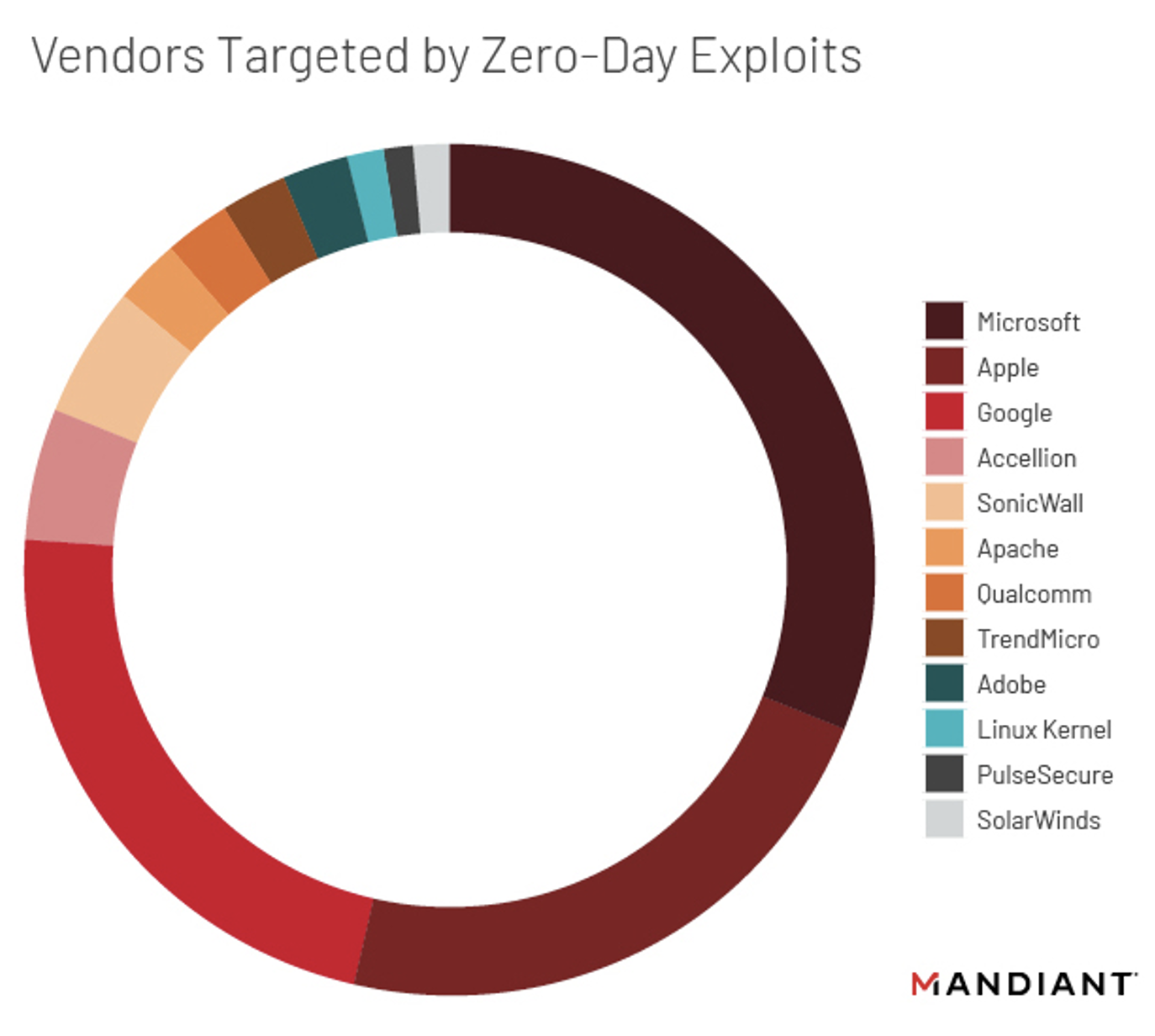

L’attività più notevole degli hacker cinesi, secondo i ricercatori, sono gli attacchi del gruppo di hacker Hafnium, che ha utilizzato quattro vulnerabilità di 0day in Microsoft Exchange contemporaneamente per accedere alla posta elettronica delle organizzazioni occidentali.

Inoltre, Mandiant rileva un aumento del ransomware che sfrutta le vulnerabilità zero-day per entrare nelle reti aziendali e quindi distribuire il cryptolocker.

Un esempio notevole di questa tattica è stato rilevato con il gruppo HelloKitty, che ha sfruttato il bug zero-day nei dispositivi SonicWall SMA 100 VPN.

Gli analisti di Mandiant prevedono che la situazione continuerà a peggiorare solo nel 2022:

“Prevediamo che le campagne su larga scala basate sullo sfruttamento delle vulnerabilità zero-day diventeranno più accessibili a una gamma più ampia di governi e aggressori motivati finanziariamente. Ciò sta accadendo, tra le altre cose, a causa dell’aumento del numero di fornitori che vendono exploit, nonché di sofisticate campagne di ransomware [i cui operatori] sono potenzialmente in grado di sviluppare exploit personalizzati”.

Questo ci porta all’attenzione quanto oggi risultino importanti le attività di “bug hunting”, e quindi poter arrivare primi a scoprire una falla di sicurezza, prima che un potenziale aggressore ne faccia uso in modo indiscriminato.

A parte incentivare alla ricerca dei bug (cosa che come RHC abbiamo sempre fatto), tutto questo deve far comprendere che occorre una politica governativa (che al momento non abbiamo) sulla gestione degli zeroday e sulla coordinated vulnerability disclosure (CVD).

Tutti i vendor di infrastrutture critiche nazionali devono essere una CNA, in modo da obbligarli ad applicare delle metodologie di sviluppo sicuro, oltre ad essere in grado di rispondere ad una eventuale disclosure in tempi veloci.

Sappiamo che esiste una sostanziale differenza nei tempi di risposta e alla produzione di una patch da parte di un vendor organizzato che è una CNA, rispetto ad un altro non organizzato in questo modo.

Questo si potrebbe realizzare come un nuovo requisito o una postilla ad un decreto e non richiederebbe effort (da destinare ora a cose più importanti), in quanto l’effort ricadrebbe sui vendor di prodotto. Ma questa innovazione spianerebbe la strada ad una maggiore sicurezza e a moltissime iniziative future.

Successivamente, si potrà pensare, a creare a livello europeo il proprio database delle vulnerabilità, come ha fatto la Cina con il proprio CNNVD.

Il database nazionale cinese sulle vulnerabilità (CNNVD) è il database delle vulnerabilità della Repubblica popolare cinese. È gestito dal National Computer Network Emergency Technology Coordination Center e dal Ministero cinese della sicurezza dello Stato.

Al 28 settembre 2020, il database conteneva 117.454 vulnerabilità catalogate con la prima voce datata 1 gennaio 2010.

Questa si chiama “Indipendenza tecnologica”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…