Un team dell’Università del Michigan ha pubblicato i risultati di uno studio che ha individuato tre metodi per identificare le connessioni VPN stabilite utilizzando il protocollo OpenVPN. I metodi sviluppati possono essere utilizzati nei sistemi di monitoraggio e ispezione del traffico per rilevare e bloccare le reti private virtuali basate su OpenVPN.

Durante i test sulla rete del provider Internet Merit, che conta oltre un milione di utenti, i metodi di identificazione proposti sono stati in grado di identificare l’85% delle sessioni OpenVPN con un livello minimo di falsi positivi.

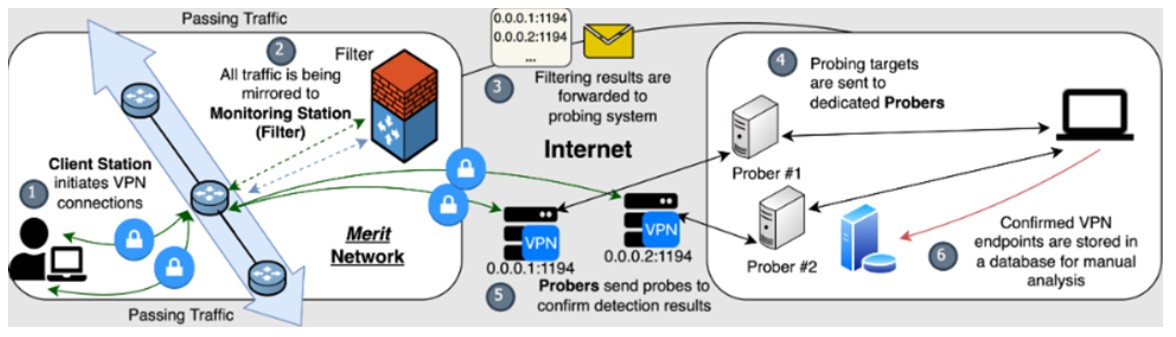

Per i test, è stata preparata un’utilità che inizialmente ha rilevato il traffico OpenVPN in modalità passiva. L’analizzatore creato è stato testato su un flusso speculare con un’intensità di circa 20 Gbit/s.

Nell’ambito dell’esperimento, l’analizzatore ha identificato con successo 1.718 delle 2.000 connessioni OpenVPN di prova stabilite da un client simulato utilizzando 40 diverse configurazioni tipiche (il metodo ha funzionato per 39 su 40 configurazioni).

In otto giorni sono state identificate 3638 sessioni OpenVPN nel traffico in transito, di cui 3245 confermate. Il numero di falsi positivi era di tre ordini di grandezza inferiore a quello dei metodi precedentemente proposti basati sull’apprendimento automatico.

I ricercatori hanno anche testato l’efficacia dei servizi VPN commerciali nel nascondere il traffico OpenVPN. Dei 41 servizi testati che utilizzano l’offuscamento, il traffico è stato rilevato in 34 casi. I servizi il cui traffico non è stato identificato utilizzavano oltre a OpenVPN un tunneling aggiuntivo tramite connessioni crittografate. La maggior parte dei servizi identificati con successo prevedeva il mascheramento del traffico tramite operazioni XOR, un riempimento casuale insufficiente del traffico offuscato o la presenza di servizi OpenVPN non offuscati sugli stessi server.

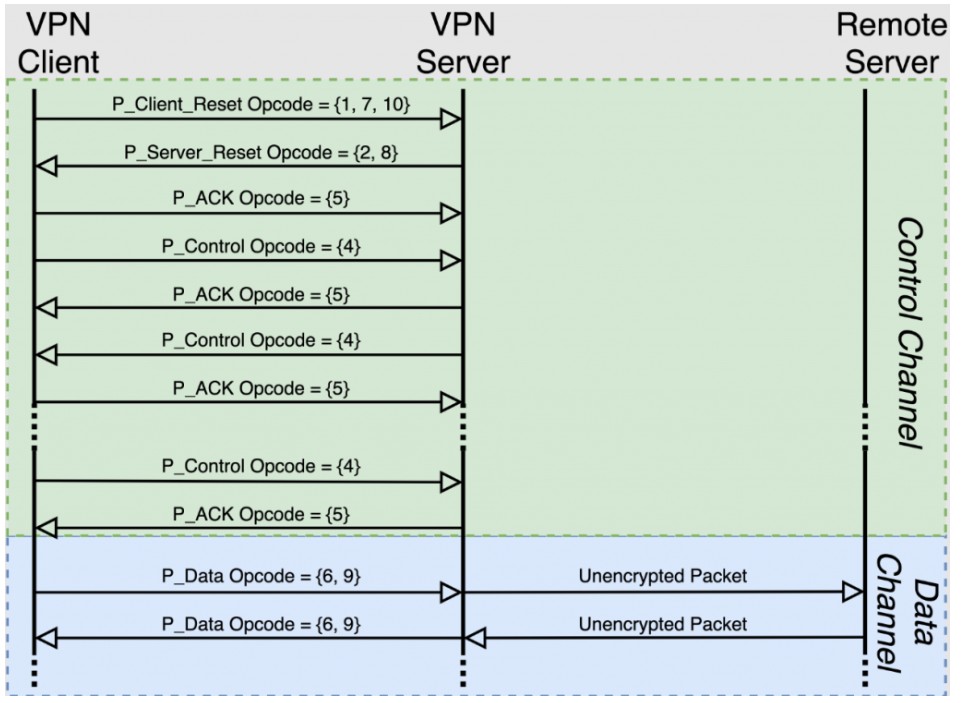

I metodi di identificazione OpenVPN coinvolti si basano su modelli specifici del protocollo nelle intestazioni dei pacchetti non crittografati, sulla dimensione dei pacchetti ACK e sulle risposte del server.

Il primo metodo è associato al campo “opcode” nell’intestazione del pacchetto, che accetta un intervallo limitato di valori con una determinata sequenza di modifiche nelle diverse fasi della configurazione della connessione.

Il secondo metodo sfrutta il fatto che i pacchetti ACK di una determinata dimensione in OpenVPN vengono incontrati solo durante la fase di negoziazione. Il terzo metodo è un controllo basato sull’invio di richieste di ripristino della sessione, a cui il server OpenVPN risponde con determinati pacchetti RST.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…