Nel panorama in continua evoluzione delle minacce informatiche, LummaC2 si distingue come un infostealer particolarmente insidioso, capace di sottrarre informazioni sensibili attraverso metodi di distribuzione ingannevoli e tecniche di offuscamento avanzate. Questo articolo fornirà un’analisi dettagliata di LummaC2, del suo metodo di distribuzione, delle funzionalità malevole e delle misure di mitigazione per proteggere le infrastrutture IT.

Uno degli aspetti più subdoli di LummaC2 è il metodo di distribuzione basato su pagine CAPTCHA false. Gli utenti vengono ingannati da una pagina apparentemente legittima, progettata per simulare una verifica umana tramite il classico pulsante “Non sono un robot”. Tuttavia, cliccando su questo pulsante, viene copiato un comando PowerShell malevolo negli appunti dell’utente.

Se l’utente esegue il comando copiato, si attiva una catena di infezione che culmina con l’installazione di LummaC2. Questo metodo sfrutta la fiducia degli utenti nei confronti dei CAPTCHA, rendendo l’attacco particolarmente efficace.

Questo tipo di distribuzione è stato osservato principalmente su siti web che offrono download di software crackati o in campagne di phishing, enfatizzando la necessità di evitare risorse non affidabili e sospette.

L’intero processo di infezione è caratterizzato da una sequenza articolata e ben orchestrata:

LummaC2 implementa una serie di tecniche di offuscamento per eludere i sistemi di sicurezza e le analisi forensi:

LummaC2 è progettato per sottrarre una vasta gamma di dati sensibili:

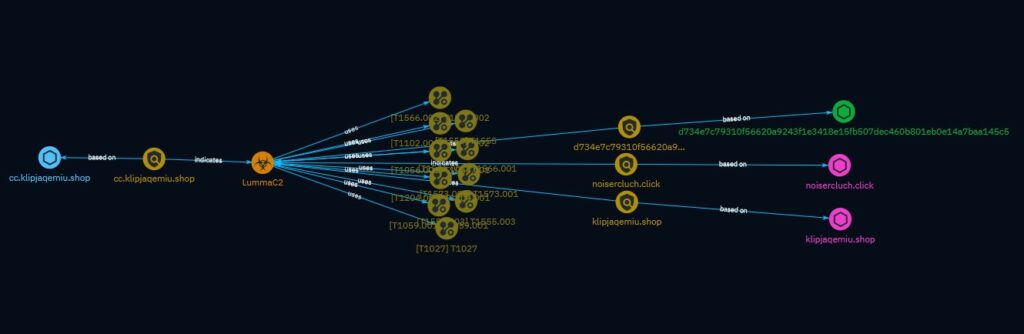

Un elemento chiave per comprendere l’infrastruttura di LummaC2 è la rappresentazione visiva dei suoi flussi di controllo, come mostrato nell’immagine allegata. L’immagine evidenzia la rete complessa che sostiene il malware e le sue operazioni malevole.

LummaC2 funge da nodo centrale, coordinando le attività tra i domini malevoli e i server di comando e controllo (C2). Questo approccio decentralizzato rende il malware più resiliente a eventuali interventi di mitigazione.

Gli IoC presenti includono indirizzi IP e tecniche specifiche della matrice MITRE ATT&CK, come:

L’immagine mostra chiaramente le connessioni verso server remoti che fungono da punti di comando e controllo. Questi server ricevono i dati esfiltrati e inviano comandi al malware, mantenendo la rete malevola attiva e funzionale.

LummaC2 è disponibile nei forum del dark web come servizio, rendendolo accessibile anche a cybercriminali con competenze tecniche limitate. I prezzi variano da 250 a 1.000 dollari, a seconda delle funzionalità offerte, contribuendo alla sua diffusione su larga scala.

Proteggersi da minacce come LummaC2 richiede un approccio multilivello:

LummaC2 rappresenta una minaccia avanzata e in continua evoluzione, combinando tecniche di ingegneria sociale con metodologie sofisticate di offuscamento ed evasione. La sua capacità di adattarsi e sfruttare nuovi vettori di attacco evidenzia l’importanza di una vigilanza costante e di strategie di difesa aggiornate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…