Nel bel mezzo nella stagione fatta da spiagge e temperature aride i movimenti dei RaaS si sono fatti altrettanto caldi. Tra TTPs e nuovi metodi per nascondere attività maligne, il periodo di Luglio ed Agosto hanno portato alla luce interessanti metodi operativi con risultati da non sottovalutare.

Il RaaS Qilin è noto per operazioni non standardizzate ed omogenee tra loro ma ultimamente, grazie ai professionisti di Incident Response e Digital Forensics, stanno venendo alla luce pattern in quanto alle attività d’attacco. La prima componente è un uso sempre più massiccio di Initital Access Brokers comprando credenziali raccolte in precedenza, queste credenziali vengono spesso usate per accedere a VPN aziendali sfruttando la mancanza di MFA. Gli operator di Qilin hanno mostrato una estrema pazienza rispetto alla concorrenza mantenendo la loro presenza tra i 10 e 20 giorni prima di schierare il decryptor.

Una volta ottenuta la persistenza gli operator iniziano ad enumerare la rete in cerca di asset critici (come domain controllers) cercando di ottenere i permessi necessari per i loro obiettivi. Una volta ottenuti viene creata una GPO (Group Policy Domain) con incluso uno script powershell chiamato IPScanner.ps1, tale strumento permette di eseguire lo script (tramite un file .bat) all’interno di ogni singola macchina connessa al dominio vittima. È stato scoperto che l’esecuzione dello script permette l’estrazione di credenziali all’interno del Google Chrome estraendo dalle decine alle centinaia di password salvate all’interno del browser. Tramite le credenziali ottenute si riesce in maniera (relativamente) facile ad eseguire movimenti orizzontali e verticali fino all’utilizzo del ransomware.

Abusare Google Chrome non dovrebbe stupire nessuno visto che il browser con più di 50% di utilizzo nel mercato e gli utenti tendono a salvare le credenziali per comodità. La quantità di dati ottenuti con facilità non è solamente strettamente neccessaria all’operazion in se ma possono essere riutilizzati o venduti. Importante spiegare agli utenti e/o dipendenti di non utilizzare dispositivi a scopo lavorativo per attività personali, in caso contrario si ottiene un rischio (non necessario) di exfiltration di dati personali e non solamente aziendali rendendo vittime gli utenti e i loro asset personali.

Nonostante le dense attività di Qilin e la loro reputazione li renda un bersaglio favorito alle forze dell’ordine non hanno fermato il gruppo a reinventarsi, la loro pazienza è stata ripagata con il furto di dati di valore che potrebbero permettere un ulteriore pivot dalla quale monetizzare o costruire nuovi attacchi.

Per chi non segue in maniera periodica la scena ransomware gli attacchi ad asset di servizi healtcare potrebbero sembrare eccezzioni visti i regolamenti interni ai RaaS che hanno da sempre contraddistinto queste attività criminali. Purtroppo i codici di onore sono sempre più assenti oppure rimangono una semplice facciata senza un nulla di fatto, il sopracitato Qilin RaaS ha alzato (o abbassato, dipende dai punti di vista) il livello colpendo la non-profit Promise2Kids ma tutto l’ecosistema sta ormai abbandonando i valori che contrasstiguevano i predecessori.

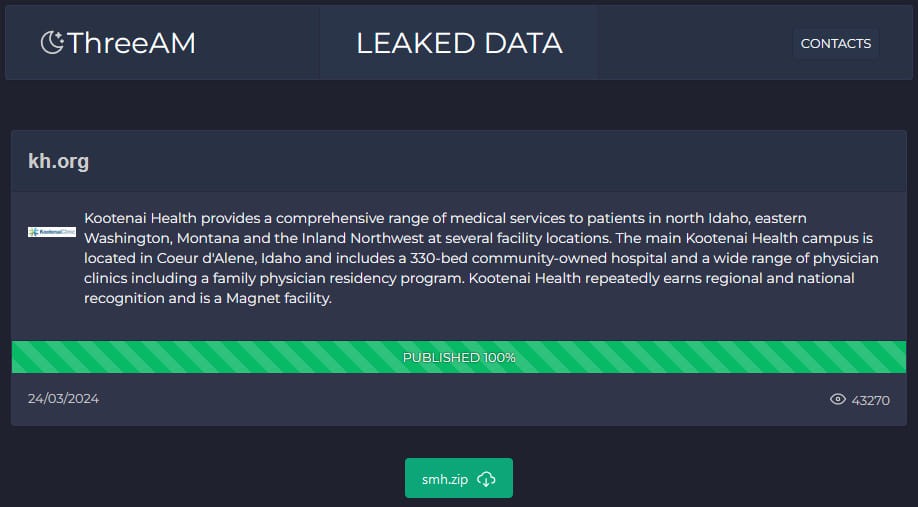

3AM (RaaS di cui RHC ha descritto le potenzialità nel Report Ransomware H1 2024) ha colpito un’altra azienda healtcare no-profit chiamata Kootenai Health (Idaho, USA) rubando circa 464,000 record di pazienti contenenti social security numbers, record medici, diagnosi ed altro legato alla salute di quest’ultimi. Dopo aver eseguito il loro ransomware (scritto in Rust) per criptare i dati nella giornata del 24 Marzo 2024 hanno rilasciato i dati per intero solo di recente nel 13 Agosto 2024.

Come gia discusso in queste sedi 3AM è sembrato sin da subito un RaaS funzionale, spawnato in un periodo ideale (dove LockBit ha dato i primi segni di cedimento) per potersi afferrare una fetta di mercato. Le indagini ed analisi svolte portano a pensare che Conti sia in qualche modo correlato a 3AM, cosa da non escludere vista l’alta efficenza di questo nuovo gruppo.

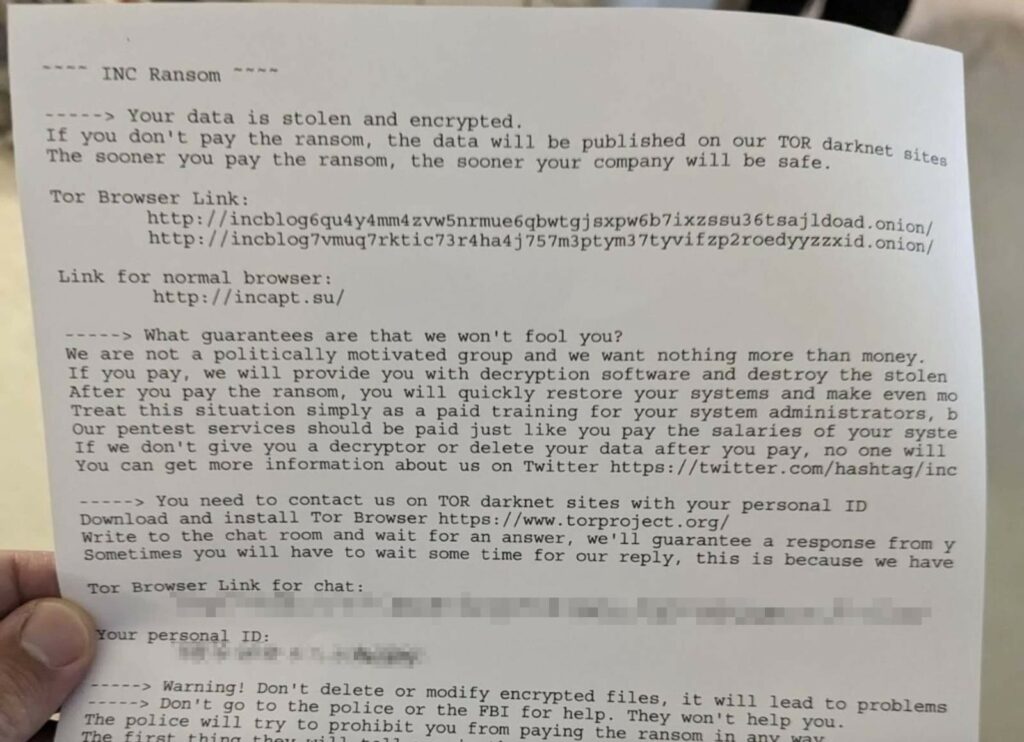

Inolte abbiamo una ulteriore azienda di Healtcare chiamata McLaren dove nella prima settimana sono stati sorpresi da un disruption di computer e telefoni ne mentre le stampanti hanno iniziato a far uscire ransom note rivendicando l’attacco al gruppo ransomware INC RANSOM

Tale gruppo ha un focus importatne su healthcare e government preferendo un approccio Big Bounty Game preferendo poche vittime ma con un potenziale di pagamento più alto rispetto ad un alto numero di attacchi. McLaren ha fatto uno statement pubblico scusandosi con i suoi clienti che sono stati impattati dall’attacco :

“We understand this situation may be frustrating to our patients – and to our team members – and we deeply and sincerely apologize for any inconvenience this may cause […] We kindly ask for your patience while our caregivers and support teams work as diligently as ever to provide our communities the care they need and deserve.”

McLaren è gia stata precedentemente attaccata con successo il 4 Ottobre 2023 da BLACKHAT/ALPHV che gli è costato un leak di 2.5 millioni di persone con record simili a quelli ottenuti da 3AM sopra citati. Questo conferma che essere vittima di un attacco non comporta in nessun modo periodi di “immunità” e che le misure di resilienza devono essere applicate da subito, un secondo attacco a distanza di 8/9 mesi evidenzia inufficenti procedure di security mantenendo vulnerabile McLaren.

CISA e FBI hanno voluto portare l’attenzione su BLACKSUIT, le loro indagini hanno rilevato come questo gruppo sia un rebrand di Royal vista la condivisione di IoC e TTPs. Ultimamente BlackSuit sta chiedendo dei ransom molto elevati rispetto alla media con un range che varia da 1 ai 10 millioni di dollari di riscatto. Il massimo raggiunto è stato di $60 millioni con un guadagno totale di $500 millioni, una quantità non da poco considerando la loro breve presenza nella scena. Da considerare che mediamente i ransom risiedono nel range $200k-$2 MLN.

Rimamendo sull’economia del settore, ChainAnalysis ha pubblicato un report dichiarando e dimostrando con i dati collezzionati come il 2024 promette di essere l’anno più remunerativo per i RaaS. Ad esempio nello stesso periodo (Luglio) del 2023 il totale ottenuto ammontava a $200k ma nel 2024 è più che triplicata raggiungendo la cifra di $1,500,000. Da notare come la top 6 dei RaaS è responsabile del 50% degli attacchi mostrando come il settore si stia evolvendo con vere e proprie “multinazionali” che riescono a raccogliere un alto numero di affiliati (vedi RansomHub) e conseguente numero di attacchi. La top 6 è composta da LockBit, 8Base, Play, RansomHub, Akira e BlackBasta.

Le reti all’interno dello stivale non sono state risparmiate, alla scrittura di questo articolo il numero di attacchi da inizio anno ammonta a 95. Chiaramente si tratta solamente degli attacchi rivendicati pubblicamente con Akira e RansomHub in cima alla classifica. Nel mese di Luglio l’Italia è il paese europeo con il più alto numero di attacchi (ben 13).

Abbiamo cambiamenti riguardo al settore di government & compliance con l’introduzione di NIS2 ma sopratutto ACN, in accordo con DNA e Polizia Di Stato, hanno instaurato un accordo per lo scambio di informazioni riguardante gli attacchi informatici. Una buona notizia che può finalmente aiutare tutti gli stakeholder italiani portando ad una protezione proattiva basata sul reciproco scambio ed una trasparenza da tanto ricercata nel settore.

Nonostante il relativo basso numero di attacchi rispetto alla scena internazionale l’Italia non è stata risparmiata di attacchi ad asset notevoli. Tra l’Università di Siena e SynLab anche noi abbiamo ricevuto furti, con conseguente cifratura, di alta quantità di dati sensibili. Tutto ciò che è stato scritto sopra provengono da fonti estere dove la cultura della trasparenza sembra essere ormai lo standard e che effettivamente aiutano la community ad ottenere informazioni importanti per la costruzione di un threat model e metodi di difesa adeguati.

In nessuna operazione che ha necessitato la presenza di ACN o CSIRT sono state spiegate TTP, risultati di forensics e neanche il nome del Threat Actor dovendosi affidare a ciò che viene rivendicato dal lato criminale. Fondamentale l’importanza a dichiarare pubblicamente da dove è stato originato l’attacco, i metodi utilizzati per muoversi all’interno della rete e il risultato di tale attacco in maniera trasparente donando al pubblico informazioni preziose per potersi difendere.

Si augura che questo nuovo accordo possa segnare l’inizio di una nuova frontiera per la sicurezza digitale italiana basata sulla collaborazione ed apertura totale da parte delle istituzioni. Potersi finalmente affidare ad informazioni interne al territorio senza dover usare esclusivamente fonti esterne (e quindi targettizate per il pubblico non italiano) è ciò che si è atteso da tempo ma che finalmente sembra essere una realtà anche in Italia permettendo un continuo miglioramento dell’industria.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…