Il countdown è arrivato a zero, l’attesa è finita.

La Task Force Cronos ha mantenuto la promessa ripagando con LockBit la stessa moneta ma in questo caso senza un riscatto da pagare. In questo episodio abbiamo delle prime identità inclusa quella dell’individuo più ricercato delle underground digitali ovvero LockbitSupp, la punta della piramide di LockBit.

Anche in questo episodio non mancano i colpi di scena di questa serie di eventi che sta scrivendo la storia della lotta al cybercrime. Invitiamo alla lettura della scorsa analisi su questa seconda fase di Operation Cronos riguardante la resurrezione del Leak Site sequestrato a Febbraio.

In questa sede andremo ad analizzare una ad una le sezioni del Leak Site compromesso dalla Task Force ed comprenderne i contenuti. Infine verranno poste delle conclusioni dove, unendo tutte ciò che è stato reso pubblico, rivaluteremo gli scenari ipotizzati in precedenza.

Premessa : ogni informazione riportata (oltre alle dichiarazioni ufficiali) verrà accompagnata dalla fonte dando credito ai rispettivi autori, nessun crimine è stato commesso da questi ultimi nella pubblicazioni delle loro ricerche autonome (principalmente OSINT). Questo articolo vuole portare delle riflessioni alla luce dei dati raccolti che si hanno al momento ma consigliamo ad approfondire il più possibile prima di scendere a conclusioni. Tenere a mente che quello che abbiamo a disposizione è solo quello che è stato reso pubblico, entrambi i lati favoriscono del “detto e non detto” e la verità oggettiva potrà essere giudicata solo alla conclusione della operazione internazionale.

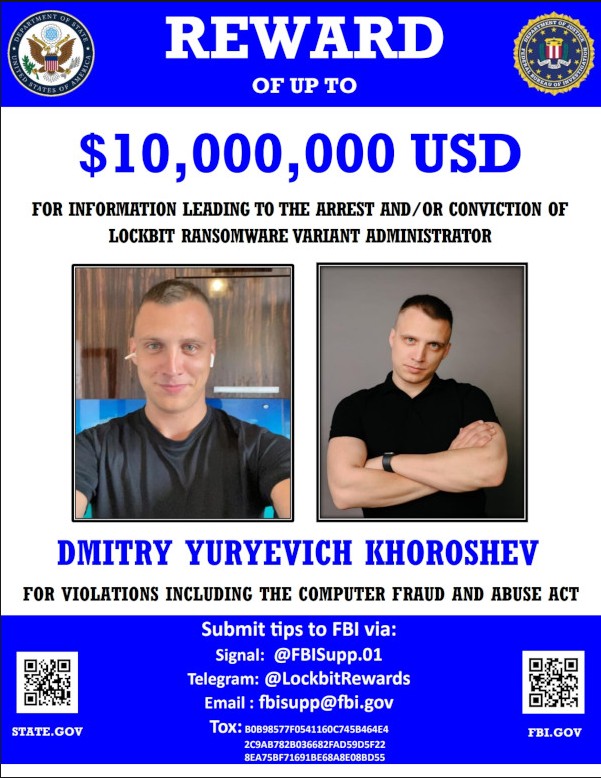

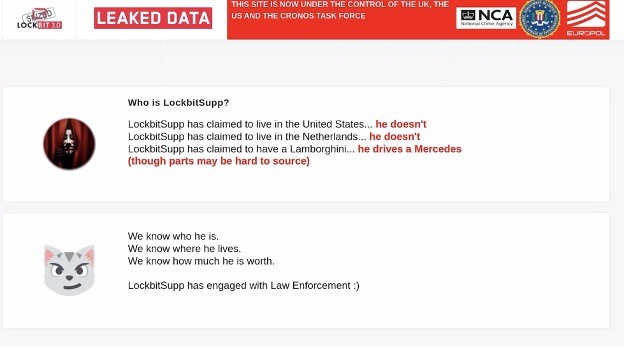

Partiamo dal vero scoop, l’FBI si è presa a carico di svelare l’identità dell’Evil CEO. Nessun scrupolo e tutto in pubblica piazza, gli statunitensi combattono il fuoco con il fuoco.

Dmitry Yuryevich Khoroshev, questo è il risultato delle indagini della Task Force Cronos. Scelta coraggiosa che presuppone una confidenza di ferro ed il tutto accompagnato da una ricompensa fino a 10 milioni di dollari aperti a chiunque dia informazioni per portare al suo arresto o condanna.

La risposta di LockbitSupp non si è fatta attendere regalando ciò che tutti si sarebbero aspettati, qualunque volto avesse preso parte nella sezione “Who is LockbitSupp? – The $10 million question” non avrebbe cambiato l’arroganza che ormai caratterizza il gruppo.

Lockbit ransomware group has made a statement to the FBI. It says: "The FBI is bluffing, I’m not Dimon, I feel sorry for the real Dimon))) oh, and he’ll get pussy for my sins)))"

— vx-underground (@vxunderground) May 7, 2024

“L’FBI sta bluffando, non sono Dimon, mi dispiace per il vero Dimon. Oh verrà fottuto per i miei peccati”. Il CEO appare del tutto tranquillo contrastando il post dell’FBI in questo braccio di ferro tra giganti. Andiamo a sviscerare la serie di eventi scatenata e chi sia Dmitry, che relazioni potrebbe avere con LockBit e dove si trovi durante questa bufera.

Secondo l’FBI Dmitry sarebbe il “creatore, sviluppatore ed amministratore” di LockBit e il suo ecosistema digitale, ovviamente è stato accusato di 26 crimini (un totale di 185 anni da scontare). A meno che non si voglia arrestare pesci piccoli e spacciarli come leader del RaaS più dannoso degli ultimi 5 anni si può assumere che, oltre la sua de-anonimizzazione, gli investigatori abbiano le prove di ciò che ritengono il 31enne colpevole.

Sempre nella nota pubblica del Ministero della Giustizia USA, viene ritenuto Dmitry il vero e proprio designer del codice Ransomware (e successive varianti) e reclutatore degli “affiliates” che si occupano di iniettarlo sulle reti targhettate. Sempre lui avrebbe mantenuto attiva l’infrastruttura che fungeva da pannello di controllo per gli affiliates e del DLS (Data Leak Site) pubblico sulla rete onion.

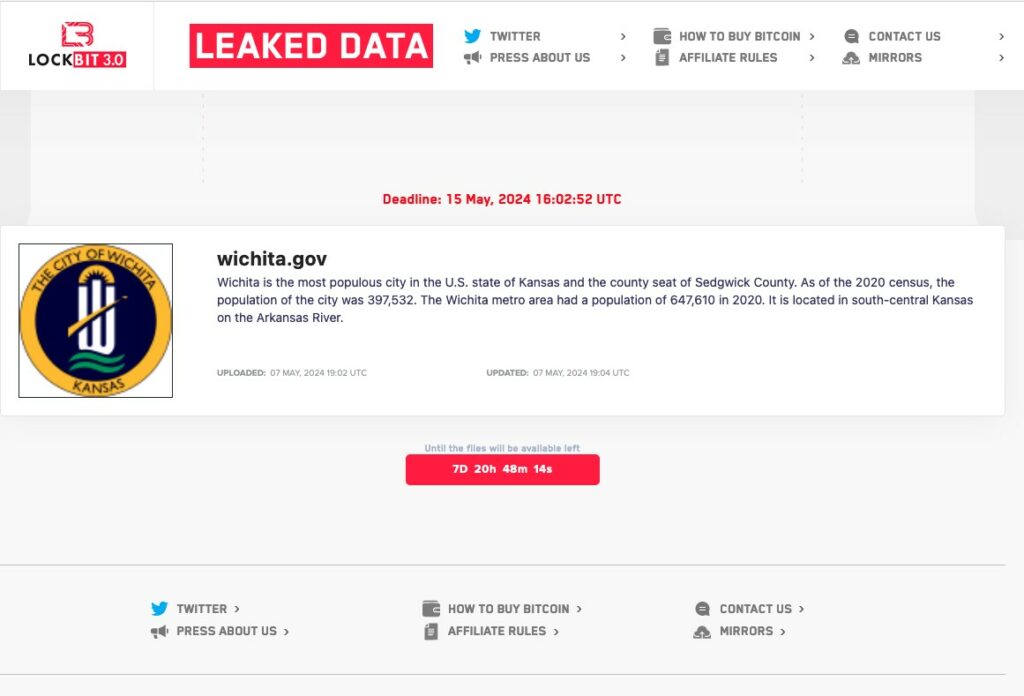

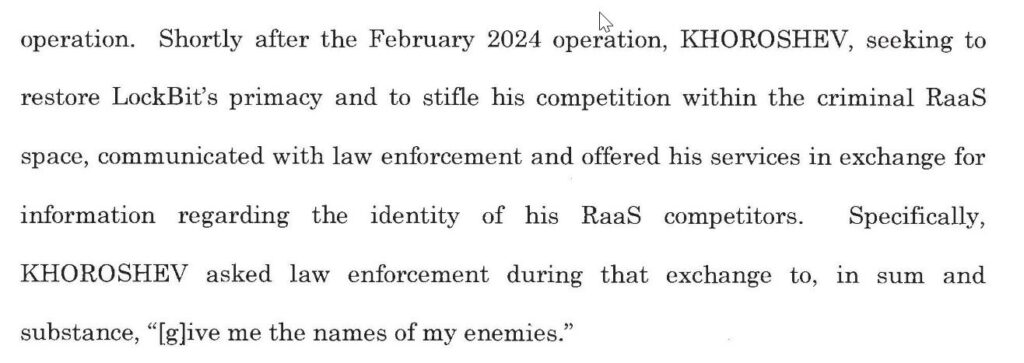

Infine, un piccolo particolare è stato trapelato riguardando al sequestro dello scorso Febbraio. Dmitry avrebbe “comunicato con le forze dell’ordine invitandole a rivelare le identità degli altri RaaS […] in cambio dei suoi servizi”. Con “servizi” si intendono quelli che in gergo vengono chiamati “post-pentest services” e si dividono in un aumento del tempo per il riscatto, cancellazione dei dati oppure il suo sblocco crittografico. Non avendo dettagli su quali siano i servizi offerti sembra plausibile che lo sblocco gratuito in cambio di un doxing della concorrenza.

I wonder why the alpha, revil, hive blogs were not designed so nicely? Why weren't their deanons published? Even though the FBI knows their identities? Strange isn't it? Because with such stupid methods FBI is trying to intimidate me and make me stop working.LockbitSupp nel suo statement dopo il sequestro nel Febbraio 2024

Cosa poteva succedere quando il RaaS più famoso, arrogante e remunerativo della scena riceve nel suo stesso DLS un doxing? In una parola: OSINT. La OSINT community non ha perso tempo ed è riuscita a raccogliere informazioni preziose in poco tempo.

Dmitry è nato in Russia nel 17 aprile 1993 e si attualmente vive nella regione Voronezh. Per l’esattezza l’indirizzo completo sembrerebbe essere Ulitsa Istomina n.75, Khabarovsk, Khabarovskiy kray e si è persino arrivate alle sue coordinate GPS.

"Dmitry Yuryevich Khoroshev" aka [email protected] / +79521020220 dob: 17.04.1993 passport: 0811 067378 lives at: Ulitsa Istomina, 75, 8, Khabarovsk, Khabarovskiy kray, Russia, 680028 … GPS coordinates: 48.479069, 135.053520. he has multiple emails, bank cards, & phones https://t.co/69oeUYlejT

— G (@GeeDawg55975157) May 7, 2024

Il luogo di residenza non è rilevante al pubblico, quello che ci interessa è tutto il resto. Sono stati trovati 2 indirizzi email di Dmitry, uno di questi leakato tramite un breach di Yandex nel 2023. Quest’ultimo (sitedev5@yandex) riesce a confermarne l’identità, proprio grazie al data breach, tramite il nome in versione russofona Дмитрий Хорошев. Da li fu solo questione di tempo che vecchi account di VK, una carriera di sviluppo server costum per Counter Strike da 14enne e altri breach connessi a lui portassero alla sua posizione. Per chi volesse avere una panoramica più approfondita, visionate il thread fatto da Baptiste Robert a riguardo.

The identity of the Lockbit leader has been revealed. It's #OSINT time!

— Baptiste Robert (@fs0c131y) May 7, 2024

THREAD 1/n https://t.co/KeILxlaZLN

Risultano esperienze in attività tra le più disparate tra libero professionista, negozi di abbigliamento e development di siti ed una di queste, la TKANER LLC (srl), è stata registrata mentre LockBit era a pieno regime nel 2021. Come detto da LockbitSupp stesso, il suo metodo per non farsi scoprire era il buon riciclo dello criptovalute e lo spendere solamente soldi puliti delle aziende che venivano finanziate da quelli sporchi. Non ha mai nascosto di avere multiple attività tra cui ristoranti a New York e Cina.

I don't have money under my mattress, everything I cash out I immediately invest in the business and mix it with legal money, this way I inflate my business profits and launder money. And I spend only the money that is obtained in an honest way from the profits of my business and pay with my card […] now I have 3 restaurants in China, and 2 restaurants in New York.LockbitSupp in una intervista di VX-Underground

Con tutte queste informazioni si è potuto ottenere il suo indirizzo facilmente in maniere diverse. Quella più divertente è la esposizione del suo indirizzo tramite la cronologia food delivery che quasi giornalmente usava per ordinare da Cheesecake Factory.

In poche ore si è riuscita creare la rete attorno a Dmitry Yuryevich Khoroshev deludendo la sua tanto millantata aura di Kingpin. Al momento della scrittura di questo articolo non sono presenti prove effettive che abbiano portato l’FBI a colpevolizzare Dmitry. Sul sito dell’Europol viene definito come un leader e rivendicano il suo alias di LockbitSupp ma non viene descritto come il vero e proprio “CEO”.

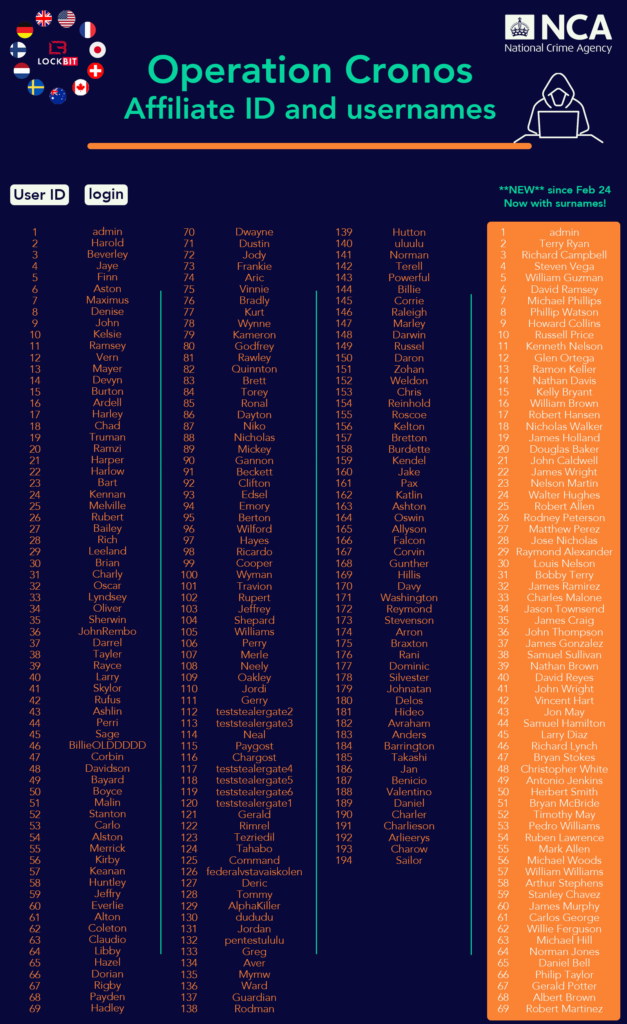

Le sorprese non finiscono qui, la sezione “More LB Hackers exposed” ha molto da regalare soprattutto in termini di quantità. Questa sezione è stata presa in carico dalla NCA che è stata responsabile della parte tecnica della operazione (“technical disruption”) alla quale bisogna darli credito per il lavoro svolto.

Qui vengono rilasciati ID e usernames trovati dopo la compromissione della piattaforma backend di LockBit. 163 record totali di cui 69 registrati post sequestro alla quale anche l’NCA fa notare la peculiare aggiunta dei “cognomi” ai suoi affiliates.

Per chi non fosse a conoscenza, per diventare affilates bisogna soddisfare 2 requisiti : avere una buona reputazione su diversi Hacking Forum e il pagamento di 2 BitCoin come “caparra” su un wallet appartenente a LockBit. L’NCA aggiunge una nota testuale informando delle diverse indagine in corso per punire gli associati che permettevano al Ransomware di essere trasferito sulle reti delle vittime.

I record post sequestro fanno intuire che, nonostante LockBit si sia ripreso in poco tempo. l’NCA è riuscita a leggere traffico in tempo reale su cosa stesse succedendo tra il RaaS ed i suoi operatori.

As a result of fully compromising Lockbit’s platform, Law Enforcement will be coordinating activity to identify and deal with Lockbit’s affiliates. As covered previously, a large amount of data has been exfiltrated from Lockbit’s platform before it was all corrupted. With this data, the NCA and partners continue to coordinate enquiries to identify the hackers who pay to be a lockbit affiliate. The Operation Cronos Task Force are making good progress and will provide more detail in due course. In the meantime, Lockbitsupp appears now to be giving the affiliates surnames also?

Statement del NCA nella sezione “More LB Hackers exposed“

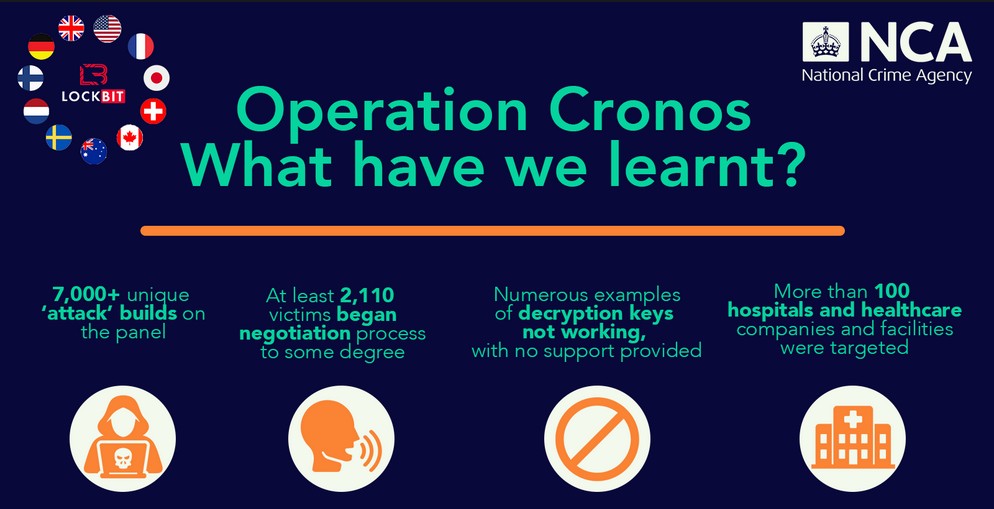

Sempre l’NCA ha voluto condividere ciò che è stato appreso sulla figura di LockBit. Questa sezione è una umiliazione per il gruppo, si riconferma lo smussamento graduale di questo APT narrato come l’inizio del suo degrado.

La infografica inizia con they key points semplice ma puntuali. La più pungente è quella riguardo agli ospedali, LockBit stesso ha tenuto a precisare che il settore HealthCare veniva analizzato e discusso con gli associati prima di attaccare. Vero che i “rogue affiliates” sono sempre dietro l’angolo ma più di 100 è una cifra troppo alta.

Le regole di LB si opponevano rigidamente a sistemi sanitari di vitale importanza e lasciava gli attacchi su cliniche che offrivano servizi di transizione sessuale come una “opzione libera” senza la necessità di un accordo tra le due parti (il RaaS e gli attaccanti).

Nello scorso articolo abbiamo giudicato gli attacchi disperati su settori sensibili pur di ottenere un pagamento dando segni di cedimento, il loro abbaiare ha ricevuto meno attenzione. Il limite si è superato con la smentita riguardo alle scuse di LB su un attacco causato, a loro dire, da un “rogue affiliate” dove avrebbero offerto le chiavi gratuitamente. L’NCA è a conoscenza di quale collaboratore ha eseguito l’attacco (ed altri 127) ma ha ricevuto il suo pagamento solo dopo esser stato “licenziato” dalla RaaS (non è stato confermato il nome dell’ospedale ma tutto sembra riportare al SickKids di Toronto)

L’NCA fa scoprire il fianco a LockBit, adesso la sua immagine è rovinata anche dal lato degli affiliates sia presenti che futuri. Sempre riguardo ai loro “business partners” abbiamo qualche dato riguardo al numero di questi ultimi in termini economici

Dimostrazione di come i dati vanno sempre interpretati nella maniera giusta con un ampia visione del contesto. Nonostante l’alto numero di attacchi e del bottino finale non da poco, il 58% degli affiliati ha ricevuto solo una taglia sulla loro testa. Ciò non toglie la pericolosità ed il danno ricevuto dalle vittime ma mette chiarezza sui retroscena dell’ecosistema della RaaS.

Infine la infografica si conclude con delle statistiche ordinate per nazione, troviamo l’Italia nella mediana delle top nazioni attaccate da LB e tra quelle negoziate.

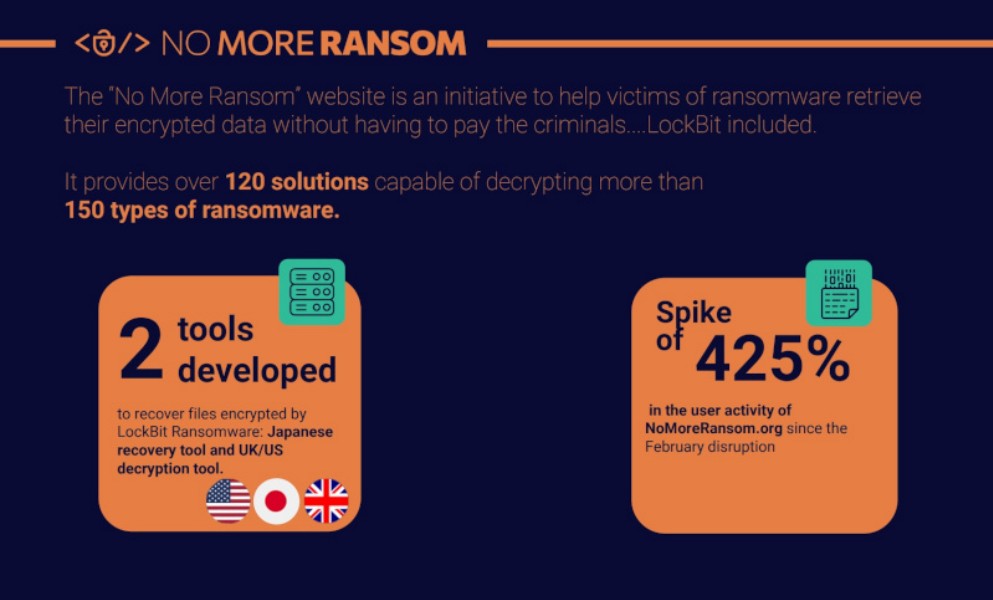

Cronos si è rilevato essere anche protettore oltre che un ottimo soldato, tutte le nazioni coinvolte hanno collaborato per la creazione di un tool per riavvolgere ciò che LockBit ha causato. Il progetto NoMoreRansom ha aggiunto alla sua federa due nuovi tool riguardanti LockBit (versione US/UK e giappones per ora).

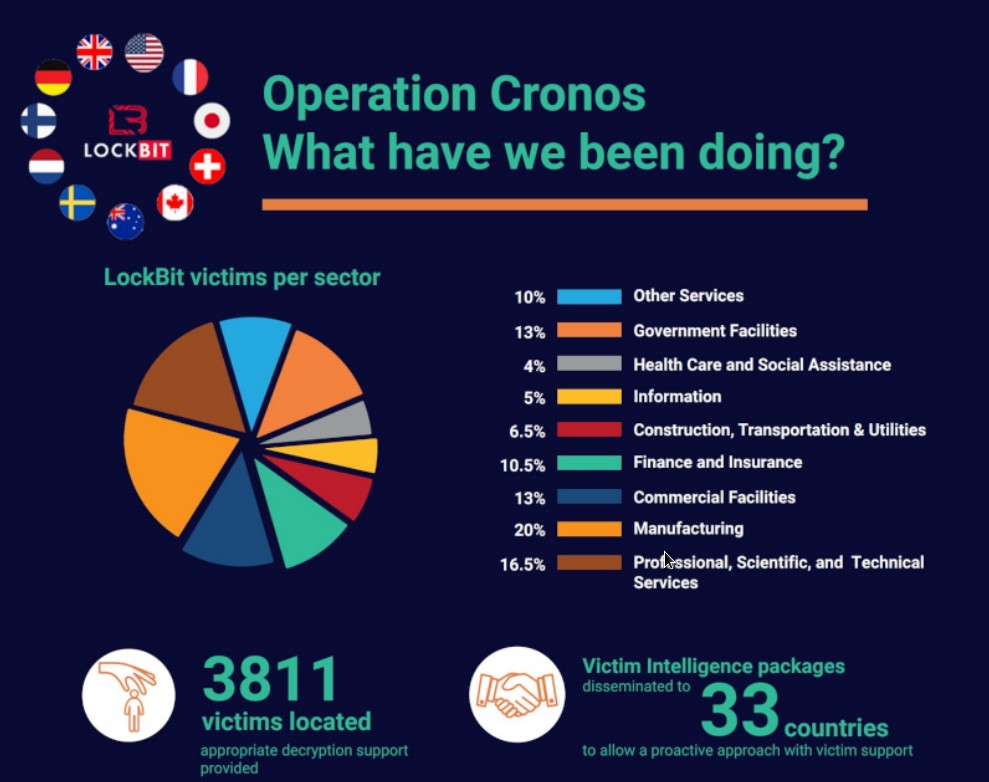

Il progetto ha ricevuto un boost dopo il sequestro di Febbraio e non ci si aspetta di meno dopo questa seconda andata. Il titano ha provveduto ad individuare le vittime e raggiungerle direttamente per darli supporto, insomma la sezione “What have we been doing?” è un bel manifesto dei primi risultati a beneficio delle vittime.

This operation shows that the NCA and global law enforcement partners have the capabilities to disrupt high harm cyber criminals and reduce the ransomware threat, while also offering support to victims to aid their recovery. However, continued engagement from victims and the private sector is key to us continuing this work. The earlier victims report and engage with Law Enforcement, the quicker we are able to assess new methodologies and limit the damage they can have. Increased reporting will lead to a far richer intelligence picture, meaning we will be better placed to identify opportunities to combat this threat.

Operation Cronos ha creato una ottima azione di PSYOP (Psychological Operation) oltre che una semplice provocazione. Tutti hanno gli occhi puntati sulla situazioni, tutti, nessuno escluso. D’altro canto cosa altro ci si doveva aspettare di fare contro il RaaS col 25% dello share criminale? Si gioca su più lati e tutto sembra portare ad una lotta di logoramento dove solo il più resiliente avrà la meglio. L’ennesima conferma dopo l’ennesimo countdown sul sito di LB che, non a caso, è un sito governativo statunitense.

LockbitSupp ha messo in chiaro la sua posizione dopo Febbraio 2024, non si tratta più di soldi ormai è una lotta contro FBI, NCA e chiunque altro cerchi di smantellare il suo progetto.

I am very pleased that the FBI has cheered me up, energized me and made me get away from entertainment and spending money, it is very hard to sit at the computer with hundreds of millions of dollars, the only thing that motivates me to work is strong competitors and the FBI, there is a sporting interest and desire to compete. With competitors who will make more money and attack more companies, and with the FBI whether they can catch me or not, and I'm sure they can't, looking at the way they work.LockbitSupp dopo il sequestro del DLS, Febbraio 2024

Partiamo dalle conclusioni con Dmitry. Avere il suo volto, posizione e numero di telefono può dare un senso di giustizia ma in realtà le cose non sono semplici. Come si dice in gergo, potrebbe essere il suo momento di andare in “underground”. Sparire dai radar e nascondersi finché quando le acque si saranno calmate, i soldi necessari non li mancano e la nazione nella quale si trova (Russia) li permette di giocare in un territorio favorevole.

Non è da escludere che la Task Force abbia preso (o abbia voluto prendere) un granchio. Anche se LockbitSupp ha chiamato Dmitry con lo pseudonimo “Dimon”, lasciando intendere che i due si conoscano, non si può dire che sia lui l’Evil Ceo. Potrebbe ricoprire un ruolo dentro LB ma non necessariamente quello descritto da Cronos, ci sono troppe cose che non tornano al contesto di LockbitSupp.

Il primo sottotitolo di questo articolo non era semplice ironia. Davvero un (presunto) milionario criminale che ha millantato una resilienza fuori dal comune abbia davvero mantenuto i suoi account VK (vecchi e correnti) aperti e con la sua foto in primo piano? Il capo della RaaS più temuta che vanta di vivere su yacht pieno di ragazze in déshabillé vive in un normalissimo appartamento civile?

La risposta di LockbitSupp sarebbe stata la stessa indipendentemente dalla foto pubblicata. Se fosse davvero Dmitry la punta della piramide allora la sua immagine rotola fino all’ultimo scalino a tal punto che persino chi lo sta cercando si prende gioco di lui.

In caso contrario avremmo un uomo invisibile capace di manifestarsi in buona parte delle nazioni del mondo sotto forma di malware. Talmente inscalfibile da contro-attaccare dopo poche ore direttamente gli USA, come se giocasse e minimizzasse i loro sforzi.

Le speculazioni ora come ora lasciano il tempo che trovano ma sicuramente nel breve-medio termine vedremo dei movimenti interessanti in queste acque opache. Ricordiamo che altri 3 collaboratori di LockBit sono sotto custodia in attesa di processo e che potrebbero essere parte della chiave di questo enigma.

Ciò che è certo è che LockbitSupp ha risposto su tutto, tranne sul come il suo ecosistema sia ben lontano dall’essere affidabile e credibile. L’NCA ci ha tenuto a sottolineare come i dati (non è specificato la quantità di quest’ultimi) della quale era stato pagato il servizio di eliminazione dei dati siano stati copiati e mantenuti nella infrastruttura del gruppo. Ora alle vittime verrà sconsigliato il pagamento visto ciò che è trapelato e LockBit dovrà affrontare qualche calo.

Per quanto non ci si aspetti onestà tra le vittime e i criminali non si può dire il contrario tra i criminali stessi. Mancati pagamenti, “licenziamenti” improvvisi e la collaborazione coi federali. Le radici di LockBit stanno venendo piano piano sradicato dall’interno.

Eppure LockbitSupp non ha avuto nulla da dire a riguardo, davvero il Kingping del cybercrime non ha voluto negare la sua richiesta di scambio con la Task Force? LockbitSupp ha sempre definito gli altri RaaS non come concorrenza ma come nemici veri e propri.

Questo dimostra che in realtà operazioni del genere funzionano, LockbitSupp voleva lo stesso trattamento per gli altri leader di gruppi per qualsiasi motivo. Probabilmente essere l’unico umiliato in pubblica piazza (non si limita solo all’identità ma anche a tutto il resto) non avrebbe giovato alla sua azienda. Ora che tutti sanno il suo vano tentativo ha l’umiliazione nell’umiliazione e dovrà rispondere di ciò ai suoi colleghi che possono essere fondamentali nell’indebolire la RaaS.

Di seguito trovate i link alle dichiarazioni stampa dei diversi stati che stanno partecipando a Cronos e del loro annuncio sul mandato a Dmitry Yuryevich Khoroshev:

La vera conclusione è che non c’è nessuna conclusione per ora, LockBit sembra incattivito ma le azioni della Operation Cronos appaiono efficaci per contrastare bene la minaccia. Il Ransomware Drama è un ottimo modo per stemperare e leggere le notizie con un pizzico di leggerezza in più, però non deve farci perdere l’oggettività e mantenerci cauti dal pendere da uno dei due lati. La non-necessità di opere di finzione per quanto riguarda l’hacking è avvincente, intrattenente e piena di sorprese ma sempre di crimini si tratta. Non serve per forza odiare Dmitry o chiunque tiri i fili dietro le quinte, ciò che va odiato sono le loro azioni e rispettive conseguenze.

Lurie Children’s Hospital di Chicago (ospedale pediatrico per terapie intensive), SickKids di Toronto (ospedale pediatrico per bambini e le loro famiglie) e Hopital De Cannes – Simone Veil in Francia. Questi sono solo 3 esempi di vittime collaterali causate da questo WarGame digitale e meritano di ricevere giustizia per i danni arrecati alle loro comunità e tutti noi dobbiamo auspicare che ciò accada.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…