Abbiamo parlato di recente della cyber gang LockBit, che ha colpito il colosso Accenture e abbiamo visto anche con degli articoli dedicati, come funziona questo nuovo gruppo di criminalità informatica organizzata.

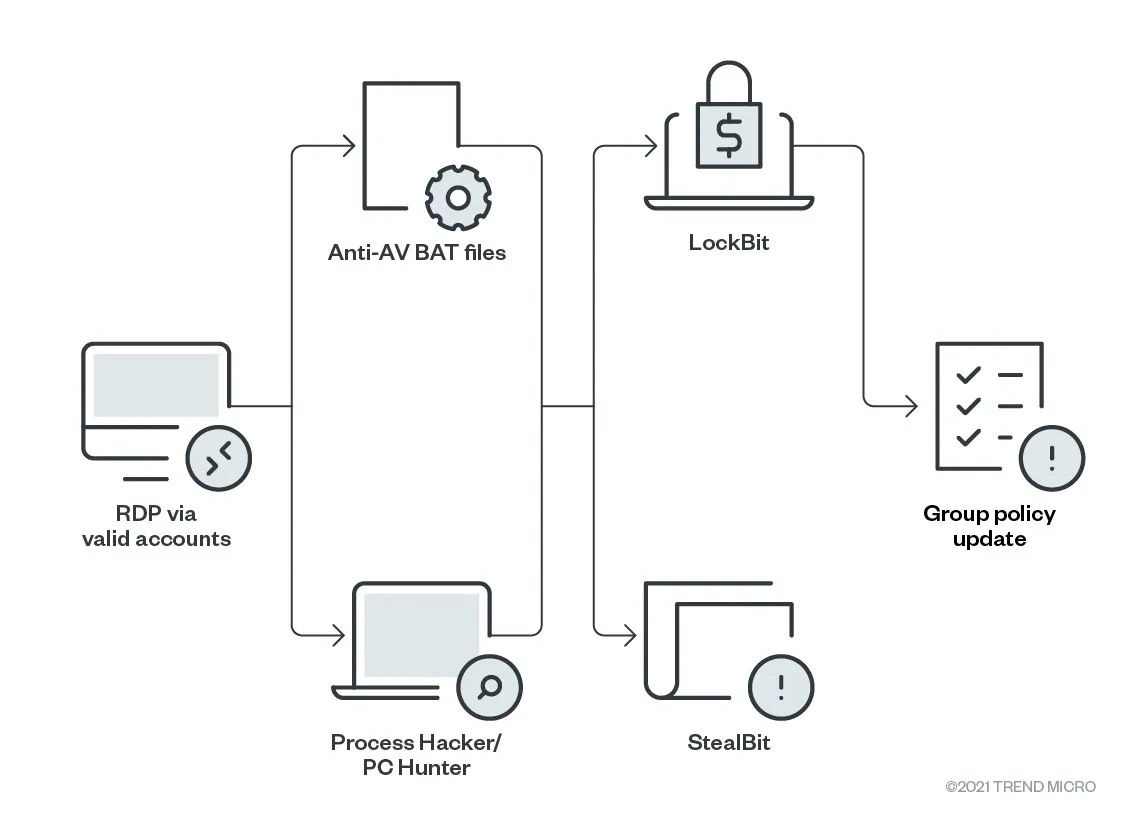

Oggi vogliamo invece soffermarci nel comprendere come questo gruppo agisce, soprattutto nelle fasi di attacco, andando a comprendere la catena di infezione del malware e come gli affiliati effettuano l’acceso alle infrastrutture, l’esfiltrazione dei dati e la cifratura dei dati. Inoltre, comprenderemo come questa cyber-gang, abbia migliorato il proprio ransomware, prendendo spunto da altri ransomware d’èlite.

Come abbiamo visto in altri articoli, gli “affiliati”; acquistano l’accesso alle reti delle organizzazione pagando l’accesso ai “broker di acceso”, o di recente anche utilizzando degli “insider” o dipendenti infedeli.

Una volta che gli aggressori ottengono l’accesso a un sistema e implementano LockBit 2.0, il malware “utilizza uno scanner di rete per identificare la struttura della rete e trovare il controller di dominio di destinazione”, ha affermato Trend Micro.

“Utilizza anche più file batch che possono essere utilizzati per terminare processi, servizi e strumenti di sicurezza. Ci sono anche file batch per abilitare le connessioni RDP sulla macchina infetta”.

Catena di infezioni di LockBit 2.0 (fonte: Trend Micro)

L’obiettivo principale degli aggressori del ransomware, è generalmente mirare al controller di dominio di Active Directory, perché consente loro di operare come amministratore e di inviare malware a qualsiasi endpoint, e Trend Micro afferma che LockBit 2.0 non è diverso.

“Una volta nel controller di dominio, il ransomware crea nuovi criteri di gruppo e li invia a ogni dispositivo della rete”

afferma Trend Micro . “Questi criteri disabilitano Windows Defender e distribuiscono ed eseguono il file binario del ransomware su ogni macchina Windows”.

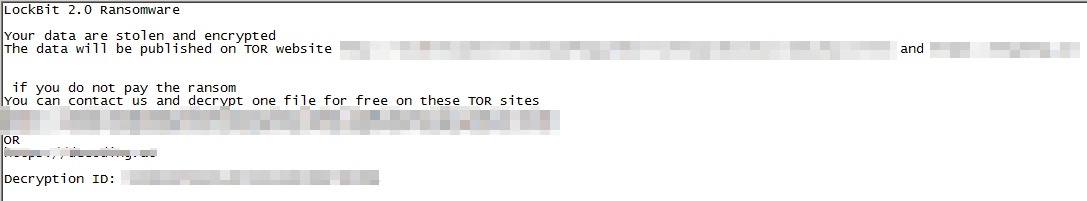

Nota di riscatto – nome file: Restore-My-Files.txt – inserito da LockBit nelle directory dei file che ha crittografato (fonte: Trend Micro)

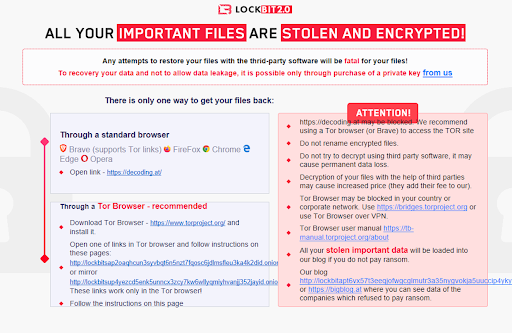

Se LockBit 2.0 blocca correttamente un sistema, come molti altri tipi di ransomware, rilascerà le note di riscatto nelle directory crittografate e cambierà lo sfondo del desktop del sistema operativo, afferma Trend Micro.

Lo sfondo non solo include istruzioni su come le vittime possono pagare un riscatto, ma pubblicizza anche il gruppo a potenziali affiliati, dicendo alle aspiranti reclute che possono:

“guadagnare milioni di dollari”

senza mai condividere la loro vera identità con il gruppo di RaaS.

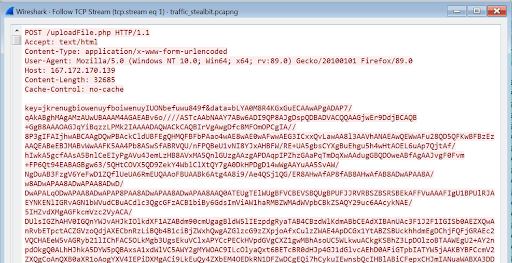

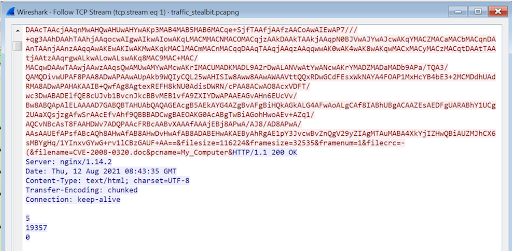

Una volta che l’operatore o l’affiliato ransomware si fa strada in una rete, inizia a raccogliere informazioni e file sensibili ed esfiltrarli. Uno strumento che viene utilizzato per questo scopo e viene offerto anche agli affiliati dal gruppo LockBit, è uno stealer chiamato “StealBit”, che, secondo il gruppo, è il più veloce al mondo e scarica automaticamente tutti i file e li invia al blog LockBit.

Innanzitutto, il ladro raccoglie informazioni sull’ambiente come nome della macchina, nome utente, versione del sistema operativo, spazio su disco disponibile e stato della memoria fisica e virtuale. Il ladro enumera le unità logiche disponibili sul computer della vittima e scorre ricorsivamente i file in esse contenuti e raccoglie i file dei documenti dell’organizzazione come i file pdf, li crittografa e li invia al server come “uploadFile.php” utilizzando il metodo HTTP POST.

Ogni file viene aggiunto con informazioni come la dimensione del file, il nome del file originale e il nome della macchina.

Dopo aver esfiltrato i file, il ladro esegue un comando PowerShell che interrompe il processo del malware e quindi lo elimina dal filesystem.

LockBit2.0 tenta di diffondersi tramite cartelle condivise. Copia il suo binario su macchine remote e poi lo esegue. Inoltre, il gruppo ha affermato sul proprio sito Web di fornire uno scanner di porte ai propri affiliati in grado di rilevare tutte le condivisioni DFS, SMB e WebDav, il che suggerisce altri modi di diffusione nella rete.

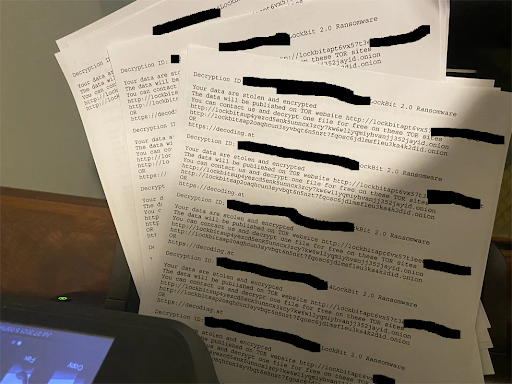

Dopo che LockBit ha terminato il processo di crittografia, inizia a inviare la richiesta di riscatto a tutte le stampanti in rete, stampando ripetutamente la richiesta di riscatto su qualsiasi stampante di rete collegata per attirare l’attenzione della vittima.

Questa funzione è stata precedentemente utilizzata da Egregor Ransomware , che ha causato l’ emissione di note di riscatto dalle stampanti per ricevute.

Note di riscatto LockBit inviate a BleepingComputer

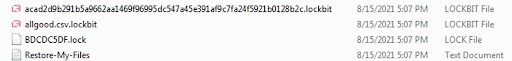

Una volta crittografati i file, il ransomware rilascia la nota di riscatto “Restore-My-Files.txt” in ogni cartella, assicurandosi che sia visibile alla vittima. Inoltre, le icone dei file vengono sostituite con l’icona di LockBit e ai file crittografati vengono aggiunte le estensioni .lock e .lockbit.

File crittografati da LockBit2.0

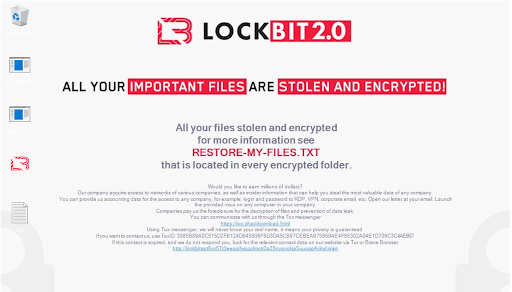

Per assicurarsi che l’utente finale non si perda il messaggio, LockBit avvia anche un processo che è responsabile di mostrare questo messaggio.

Messaggio pop-up aperto da LockBit2.0

Se, per caso, l’utente finale non ha visto il messaggio pop-up, le icone dei nuovi file, le note di riscatto o le note di riscatto stampate, LockBit cambia anche lo sfondo del desktop del computer criptografato.

Sfondo del desktop modificato da LockBit2.0

Infine, come la maggior parte delle bande di ransomware di questi giorni, LockBit fissa una scadenza per il pagamento del riscatto da parte della vittima e, se la scadenza passa senza pagamento, trapelano i dati della vittima sul proprio sito web.

L’Interpol afferma che LockBit ha collaborato per la prima volta con l’ormai defunto gruppo ransomware Maze nel maggio 2020 prima di iniziare a lanciare i propri attacchi diversi mesi dopo.

Gli esperti affermano che LockBit sembrava reclutare un certo numero di ex affiliati di Maze offrendo loro una parte migliore di ogni riscatto pagato.

LockBit ha continuato a perfezionare in modo significativo il suo malware e, con LockBit 2.0 in particolare, ha aggiunto funzionalità all’avanguardia precedentemente viste nel ransomware Ryuk ed Egregor, afferma Trend Micro.

Come Ryuk, LockBit 2.0 può ora inviare un “pacchetto magico” che esegue un comando wake-on-LAN , che riattiva i dispositivi offline in modo che possano essere crittografati, nonché enumerare le stampanti ed eseguire un bombardamento di stampa tramite l’API WritePrinter, come Egregor ha fatto in passato.

Ciò consente al ransomware di stampare note di riscatto sulle stampanti dell’organizzazione della vittima.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…