LockBit 3.0 è il nome attribuito al gruppo di cyber criminali considerato più pericoloso nel panorama mondiale in merito agli attacchi ransomware. LockBit3 è anche il nome della attuale versione della piattaforma di ransomware as a service (RaaS).

La sua nascita si può far risalire al 2019, quando comparve sulla scena del ransomware con il nome di “ABCD” poi Lockbit. Nel giro di soli quattro anni LockBit è diventata la piattaforma di RaaS più utilizzata al mondo. Ricordiamo che Red Hot Cyber è stata una tra le poche riviste online che ha intervistato la cyberg gang, intervista che vi invitiamo a leggere

Ricordiamo, solo per i lettori più distratti, che un attacco ransomware nella forma più semplice consiste nell’accedere ai dati di un computer o sistema e cifrare il contenuto. I dati risultano in questo modo inutilizzabili e l’attore malevolo può chiedere un riscatto, generalmente da pagare in bitcoin, per liberare (ovvero decifrare) i dati sequestrati, quindi presi in ostaggio.

Il RaaS è un modello di business criminale basato sul concetto di Software-as-a-Service (SaaS). Consiste nella vendita o affitto di licenze del ransomware a terzi, chiamati affiliati. In questo modo chi vuole compiere attacchi ransomware nei confronti di specifici target non necessita di eccessive competenze tecniche. Ciò ha portato, negli ultimi anni, ad una grande diffusione di questo modello e quindi di attacchi di tipo ransomware.

Esistono varianti di questo tipo di attacco, per esempio la cosiddetta “double extortion” in cui ai dati cifrati si aggiunge la minaccia di renderli pubblici e la “triple extortion” che consiste nell’esercitare diverse forme di pressione per ottenere il pagamento del riscatto.

La triple extortion infatti oltre a prevedere la cifratura dei dati e la richiesta del riscatto e la minaccia della pubblicazione, prevede altre forme di attività collaterali contro la vittima, come per esempio il DDoS verso i suoi servizi. Ultimamente esistono ulteriori forme di attacco, in cui si estende la richiesta di riscatto a terze parti in qualche modo legate con la vittima.

Per quanto riguarda il riscatto, questo viene generalmente spartito tra gli affiliati (chi effettua fisicamente l’attacco) e chi realizza il ransomware (gli sviluppatori e gestori del programma di affiliazione criminale).

Nel 2022 a seguito di una richiesta dello stato francese, EUROPOL viene interessata per combattere la cybergang. Seguono una serie interminabile di riunioni di coordinamento tecnico, che portano, ad inizio 2024, all’annuncio del 20 febbraio di aver debellato la cybergang attraverso una operazione di polizia estesa, dove hanno collaborato molte Nazioni. L’operazione denominata Cronos ha permesso il sequestro di 34 servers dislocati sul territorio di varie nazioni (Olanda, Germania, Finlandia, Francia, Svizzera, Australia, Stati Uniti e Regno Unito). Si è potuto procedere all’arresto di due membri della cybergang, uno in Polonia ed uno in Ucraina e al sequestro di 200 account di cryptocurrency.

Sembrava, che la più pericolosa cybergang di sempre fosse stata debellata. Ma purtroppo non fu così. Anche perché poche ore dopo la chiusura del data leak site (chiamato anche sito della vergogna dove i criminali informatici pubblicano i dati privati delle aziende che sono state hackerate), lo stesso ritornò su poco dopo su altri server.

Ma se oggi, a soli due mesi di distanza, si va a vedere cosa sta accadendo nel mondo underground, ci si può facilmente rendere conto che le cose stanno diversamente. E’ sufficiente dare uno sguardo alle richieste di riscatto per rendersi immediatamente conto che LockBit3 è tutt’altro che defunto.

Qualche tempo dopo, le forze dell’ordine sequestrarono nuovamente le nuove infrastrutture IT della banda criminale nell’operazione Cronos 2, promettendo di fornire al mondo il nominativo di LockBitSupp, cosa che ancora risulta essere avvolta nel mistero. Assegnarono anche una taglia di 10 milioni di dollari a chi fornirà informazioni di prima mano sul vertice della gang.

Utilizzando un servizio tipo Ransomfeed ci accorgiamo che dall’inizio dell’anno ad oggi (25 maggio), dunque in cinque mesi, sono state registrate 409 richieste di riscatto da parte di LockBit3 a seguito di attacchi andati a buon fine, attestandosi anche quest’anno in testa alla classifica della Cyber gang più pericolosa.

Anche l’Italia è tra le vittime di LockBit3. Lockbit, ha già colpito numerose organizzazioni sia pubbliche che private in Italia, in tutte e tre le varianti ransomware rilevate. Facendo riferimento alle organizzazioni private delle quali abbiamo parlato su Red Hot Cyber troviamo:

Invece per quanto concerne le azienda pubbliche abbiamo:

Da tenere sempre in considerazione che le vittime pubblicate sui data leak site (DLS) delle gang criminali è solo la punta dell’iceberg delle aziende violate in quanto quelle che hanno pagato il riscatto non verranno mai pubblicate all’intorno di queste pagine. Questo vuol dire che quello che noi vediamo è solo una piccola quota parte delle violazioni che ha effettuato la cyber gang.

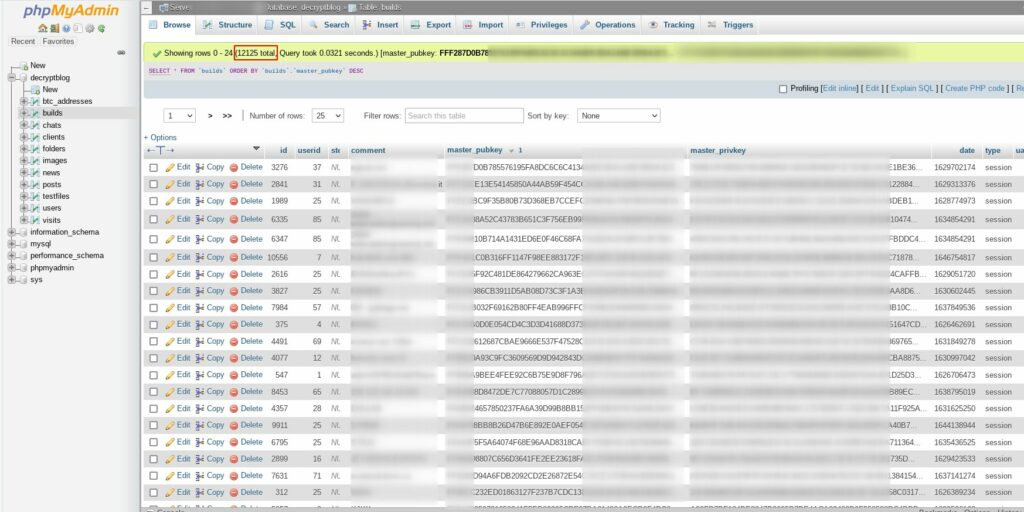

VX-UNDERGROUND Diverso tempo fa riportò che erano 12.125 le organizzazioni violate da Lockbit, anche se sul suo data-leak-site (DLS) ne sono presenti in quel periodo solo 850. Facendo un rapido calcolo come riportato da vx-underground, 12.125 x un riscatto minimo come 100.000 dollari, fa la cifra di 1.212.500.000 dollari (approssimata per difetto).

Per nostra fortuna, in questo caso, non siamo gli Stati Uniti che registrano 167 attacchi andati a buon fine, ovvero il 41% degli attacchi totali.

Purtroppo il nostro tessuto sociale è molto vulnerabile ai cyberattacchi e se è vero che LockBit3 conta per il 3%, è anche vero che non si tratta dell’unico gruppo che agisce in questo modo, per cui le vittime di ransomware, quasi sempre PMI, nel 2024 sono state ben 53.

Proteggersi dai ransomware è possibile ma richiede un mix di elementi che combinati assieme consentono di aumentare la sicurezza.

La prima regola è quella del Backup sempre efficiente e separato dalla rete. Se si è previdenti in caso di attacco ransomware sarà infatti possibile ripristinare i dati a partire dal backup. Avere il backup sempre disponibile è efficace contro la cifratura ma è solo una parte della soluzione, questo perchè attualmente la maggior parte degli attacchi i dati sensibili vengono anche esfiltrati e la minaccia di pubblicazione fa parte della strategia di attacco.

Mettere in piedi delle chiare policy di accesso e gestione dei dati sensibili. La conoscenza e gestione dei dati dell’organizzazione non può essere lasciata alla cura degli utenti. In particolare per quanto riguarda i dati sensibili.

Proteggere i sistemi utilizzando dispositivi fisici e software di varia natura ma gestiti unitamente per tenere sempre sotto controllo le reti e i sistemi. I firewall, soprattutto quelli di nuova generazione come i Web Application Firewall, sono una misura importante e consentono la raccolta di grandi quantità di dati.

Il monitoraggio continuo deve essere sempre una priorità.

I ransomware si impossessano dei dati e sistemi solo una volta che sono riusciti ad accedere al perimetro interno. Una delle tecniche più usate è ancora oggi il phishing dunque occorre istruire il proprio personale affinchè sia in grado di riconoscere tentativi di phishing nelle sue varie forme.

Preparare un piano di risposta ad un eventuale attacco ransomware consente di gestire l’emergenza e di evitare di prendere delle decisioni avventate. Di seguito delle buone best practices che possono consentire la riduzione drastica del fenomeno del ransomware:

Gli Stati Uniti nelle loro dichiarazioni ufficiali affermano che la cyber gang è di base in Russia. Un cittadino russo, Dmitry Yuryevich Khoroshev, è ricercato in quanto sviluppatore e distributore del ransomware e per il Dipartimento del Tesoro statunitense vale 10 milioni di Dollari!.

Sarà lui LockBitSupp? Al momento il tutto è ancora avvolto da una coltre spessa di mistero.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…