Il gruppo di hacker LockBit è stato oggetto di pesanti attacchi DDoS la scorsa settimana in seguito all’accusa di hackeraggio della società di sicurezza Entrust.

Ora gli hacker affermano di aver migliorato la protezione DDoS e pianificano di fare una tripla estorsione in futuro, utilizzando tali attacchi come leva aggiuntiva sulle vittime.

Entrust è stato violato nel giugno 2022. Quindi l’azienda ha confermato ai media che è stata oggetto di un attacco ransomware, durante il quale sono stati sottratti dati dai suoi sistemi. Successivamente il gruppo di hacker LockBit ha fatto “trapelare” i dati in una sezione dedicata a Entrust.

Gli aggressori hanno detto che avrebbero pubblicato lì tutte le informazioni rubate all’azienda. Di solito, tali azioni significano che la società vittima si è rifiutata di negoziare con gli estorsionisti o di soddisfare le loro richieste.

Tuttavia, poco dopo la pubblicazione dei dati, il sito Tor degli hacker è andato giù, e il gruppo ha riferito di essere stato sottoposto ad un attacco DDoS proprio a causa dell’hacking di Entrust.

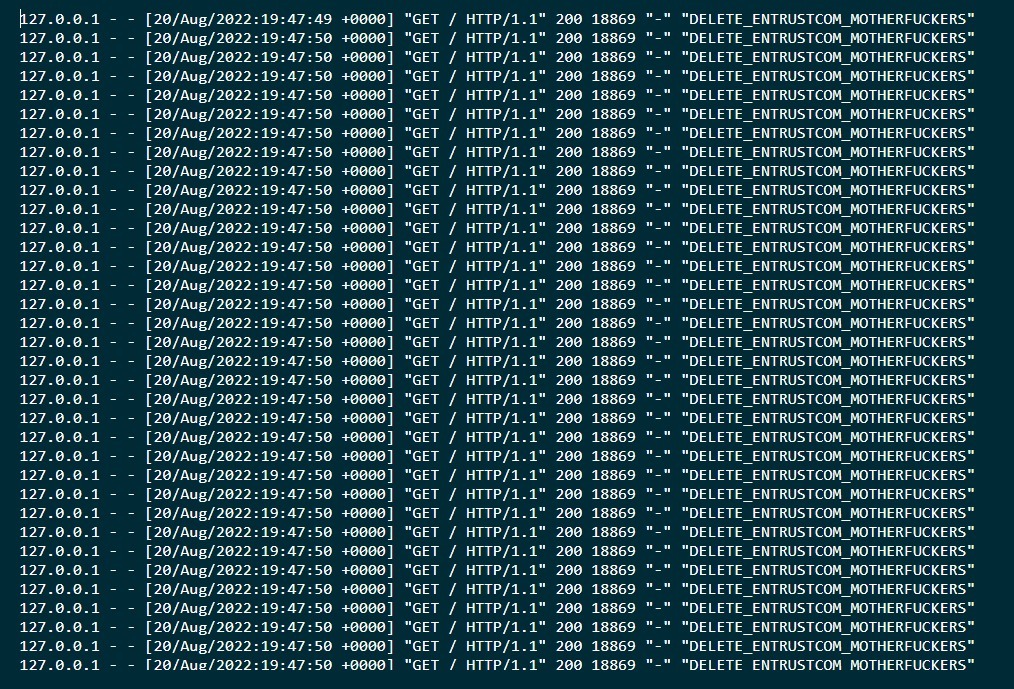

La prova era schiacciante. L’attacco DDoS era accompagnato dai messaggi: “DELETE_ENTRUSTCOM_MOTHERFUCKERS”.

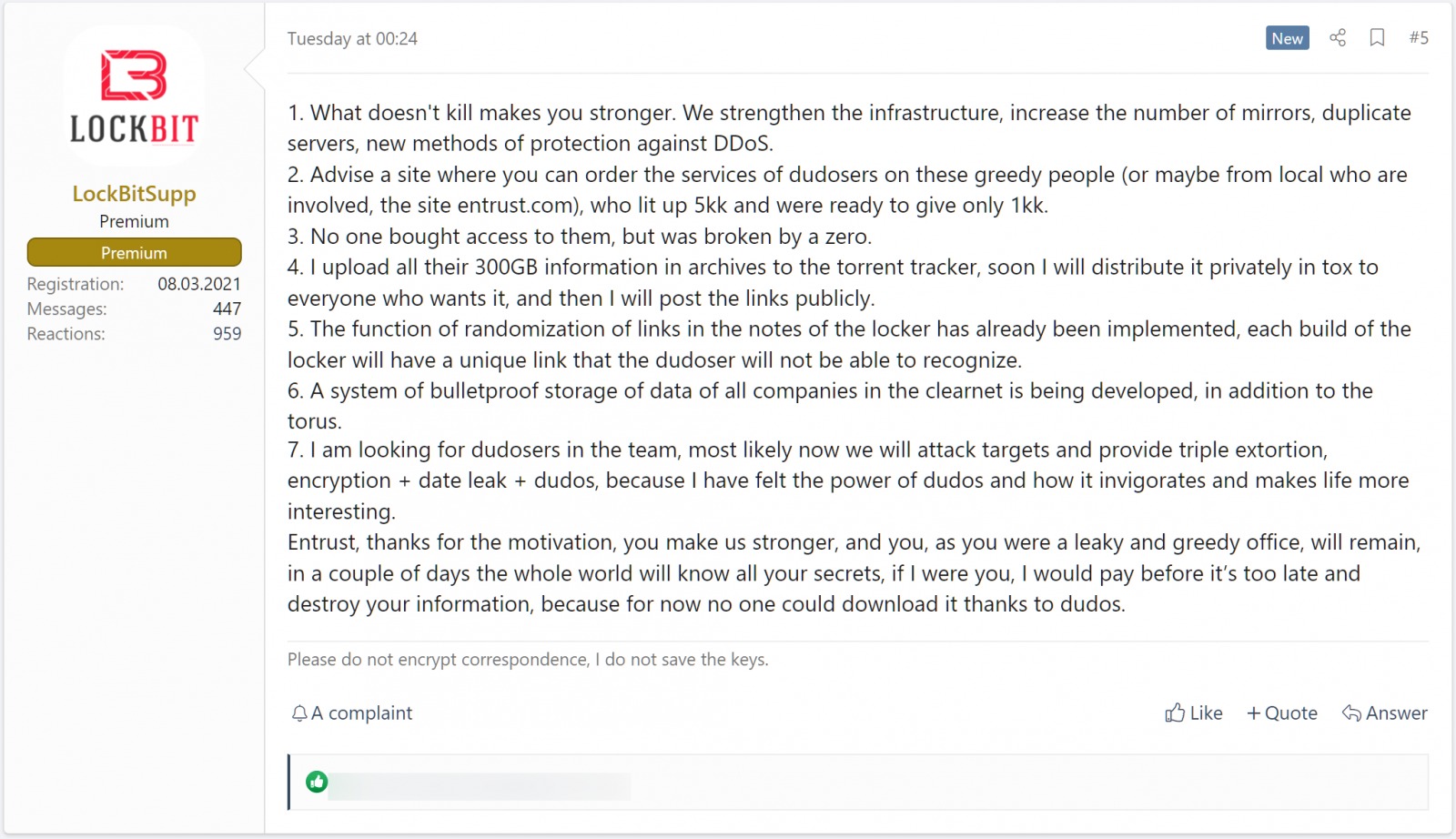

Un rappresentante del gruppo noto come LockBitSupp ha annunciato che il gruppo era tornato operativo con un’infrastruttura più seria e ora il sito di fuga di dati non teme più gli attacchi DDoS.

Inoltre, gli hacker hanno affermato di aver colto questo attacco DDoS come un’opportunità per apprendere tattiche di tripla estorsione che potrebbero essere utili a se stessi in futuro.

In effetti, con l’aiuto degli attacchi DDoS, puoi esercitare ulteriore pressione sulle vittime affinché paghino un riscatto (oltre alla crittografia dei dati e alle minacce di pubblicare le informazioni rubate nel pubblico dominio).

“Sto cercando delle persone specializzate in DDoS da inserire nella squadra, molto probabilmente ora attaccheremo obiettivi e ci impegneremo in una tripla estorsione: crittografia + fuga di dati + DDoS, perché ho sentito il potere del DDoS e come rinvigorisce e rende la vita più interessante”

scrive LockBitSup su un forum di hacker.

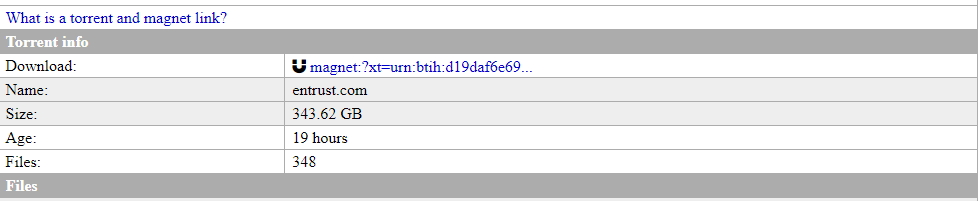

LockBit ha anche promesso di distribuire tutti i dati rubati da Entrust tramite un torrent da 300 GB in modo che “il mondo intero conosca i tuoi segreti”. Allo stesso tempo, un rappresentante del gruppo ha promesso che all’inizio gli hacker avrebbero condiviso privatamente i dati di Entrust con chiunque li contatti. I giornalisti notano che nel fine settimana LockBit ha già rilasciato un torrent chiamato “entrust.com”, contenente 343 GB di informazioni.

Quando si tratta di proteggere dagli attacchi DDoS, uno dei metodi già implementati dagli hacker è l’uso di collegamenti univoci nelle richieste di riscatto.

“La funzione di randomizzazione dei collegamenti nelle note è già stata implementata, ogni assemblaggio avrà un collegamento”

afferma LockBitSupp.

Gli hacker hanno anche annunciato un aumento del numero di mirror e dei server di backup e prevedono anche di aumentare la disponibilità dei dati rubati pubblicandoli su Internet e utilizzando per questo l’hosting ad alta affidabilità.

Insomma, ne vedremo delle belle.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…