Recentemente, sui social network (sia LinkedIn che Twitter) è apparso un post dove si portava all’attenzione una segnalazione di un utente allo CSIRT Italia.

Nello specifico, l’utente segnalava una serie di vulnerabilità presenti su alcune infrastrutture in modo totalmente etico. La risposta dell’Agenzia di Cybersicurezza Nazionale (ACN) ha riportato l’attenzione sul fatto che “la legislazione vigente ritiene penalmente rilevanti le attività di scansione ovvero analoghe invasive attività condotte su sistemi informatici”

Proviene da #LinkedIn …. e si presenta come una bruttissima storia.

— Claudio (@sonoclaudio) February 26, 2023

🔹 https://t.co/pkXEHd1hgs

Una spiegazione dal @csirt_it sarebbe gradita.

Così, nel caso, sappiamo come regolarci 🤨 pic.twitter.com/NvnJZ7S5zg

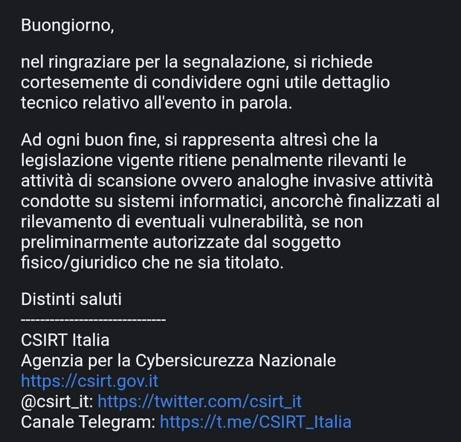

La risposta dello CSIRT, è stata pubblicata in un post su Twitter è riportava nella sua totalità quanto segue:

Buongiorno,

nel ringraziare per Ia segnalazione, si richiede cortesemente di condividere ogni utile dettaglio tecnico relativo all'evento in parola.

Ad ogni buon fine, si rappresenta altresì che la legislazione vigente ritiene penalmente rilevanti le

attività di scansione ovvero analoghe invasive attività

condotte su sistemi informatici, ancorché finalizzati al rilevamento di eventuali vulnerabilità, se non preliminarmente autorizzate dal soggetto fisico/giuridico che ne sia titolato.

Distinti saluti

La posizione dell’Agenzia di Cybersicurezza risulta pienamente congruente rispetto al piano normativo attuale, ma totalmente discostante rispetto ai tempi che stiamo vivendo.

Infatti, costantemente veniamo bersagliati da una serie di attacchi informatici di rilievo soprattutto sul panorama della pubblica amministrazione e sarebbe un grave errore disincentivare la community hacker alle segnalazioni etiche di sicurezza.

Pertanto occorre cambiare il piano normativo, affinché si prenda in esame il concetto di “divulgazione responsabile” (o responsible disclosure) per poter beneficiare delle segnalazioni di sicurezza da parte degli hacker etici, anche se la normativa potrebbe non essere facile da definire.

Sul piano normativo oggi, un test di sicurezza su una infrastruttura che non è dotata di una specifica policy di “responsible disclosure” è da ritenersi un attacco informatico.

Ma oggi, tutte le nazioni si stanno organizzando per farsi aiutare dagli hacker etici, incentivando la community hacker a segnalare vulnerabilità e falle di sicurezza sulle infrastrutture nazionali.

Ad esempio, recentemente una nuova normativa in Belgio ha dato il via ad una unica iniziativa che vede la possibilità da parte degli hacker etici di poter testare i siti segnalando le vulnerabilità rilevate entro 72 ore.

La cosa che occorrerebbe fare è creare un “responsible disclosure nazionale”, dove chi vuol partecipare deve registrarsi e fornire i propri dati prima di poter accedere al programma.

Su tale sito si potranno inserire tutti i target (domini o Url di riferimento) testabili che verranno aggiornate di volta in volta e fornita ai tester una VPN attraverso la quale poter identificare gli IP che possano essere associati agli account degli hacker etici e quindi poter discriminare a livello di “Security Operation Center” chi sta facendo hacker etico rispetto a chi sta facendo realmente un attacco.

In questo modo si potrebbe anche definire una graduatoria mirata degli hacker etici più capaci e prolifici stilando specifiche classifiche (magari introducendo dei premi definendo un budget annuale per questo) oltre a poterli poi utilizzare ai fini di “protezione nazionale” qualora necessario.

In sintesi, questa è semplicemente una idea come tante altre, ma chiudere le porte alla community hacker in questo periodo storico risulta una scelta completamente errata in quanto le loro attenzioni si rivolgeranno altrove e noi perderemo un’ottima possibilità per rendere le nostre infrastrutture sicure.

Red Hot Cyber consiglia ai nostri politici di mettere mano alla normativa e pensare qualcosa che possa risultare efficace e allo stesso tempo sostenibile incentivando chi vuole fare del bene alla nostra nazione, segnalando vulnerabilità di sicurezza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…