Nel vasto panorama dell’informatica, emergono minacce sempre più insidiose che mettono a repentaglio la sicurezza online di aziende e utenti comuni. In questo contesto, gli attacchi di phishing rappresentano uno dei maggiori pericoli, capaci di ingannare anche i più attenti e informati.

Recentemente, il nostro team di Red Hot Cyber, composto da S.D., che desidera mantenere riservata la propria identità, Davide Cavallini, penetration tester e programmatore, e Davide Santoro, analista di cybersecurity, hanno fatto una scoperta sorprendente nel panorama della cybersecurity italiana. Si tratta di un attacco di phishing particolare, caratterizzato da una sofisticata tecnica di inganno e probabili origini nelle zone iraniane.

Questo attacco si distingue per la sua natura insidiosa e per le sue potenziali implicazioni per la sicurezza nazionale e individuale. Siamo riusciti a individuare le tracce di questo attacco e ad analizzarne le caratteristiche distintive.

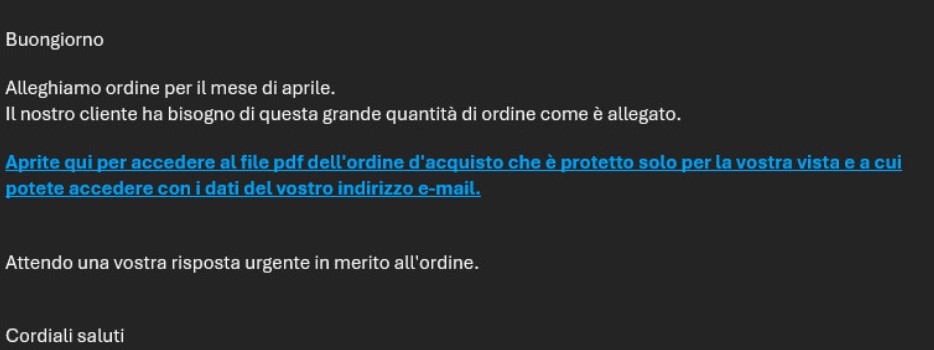

Oggi, delle e-mail apparentemente innocue sono giunte nelle caselle di posta di diverse aziende italiane. Il messaggio è impeccabile, redatto con un italiano perfetto e apparentemente privo di qualsiasi sospetto. Tuttavia, al di là delle apparenze, cela una minaccia insidiosa. Al suo interno, un link, apparentemente normale, invita i destinatari a cliccare per accedere a informazioni importanti e completare un’azione urgente.

Tuttavia, un occhio attento noterebbe qualcosa di strano nell’URL a cui punta il link: una sequenza di caratteri criptici e un dominio poco familiare. E’ il primo indizio che qualcosa non va, una sottile avvisaglia di pericolo nell’apparente normalità.

Avviata una “investigazione”, il nostro team di Red Hot Cyber ha deciso di esplorare il misterioso link per scoprire che cosa si celasse dietro.

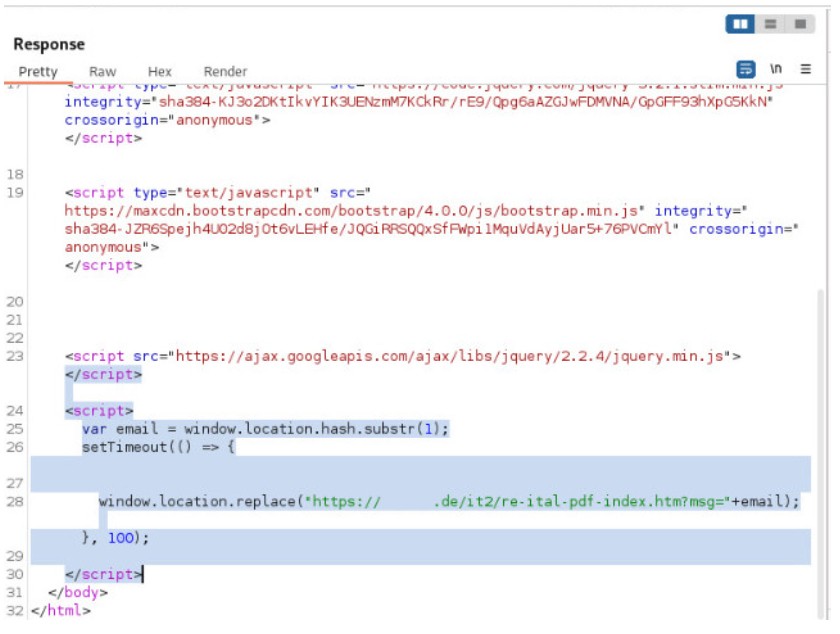

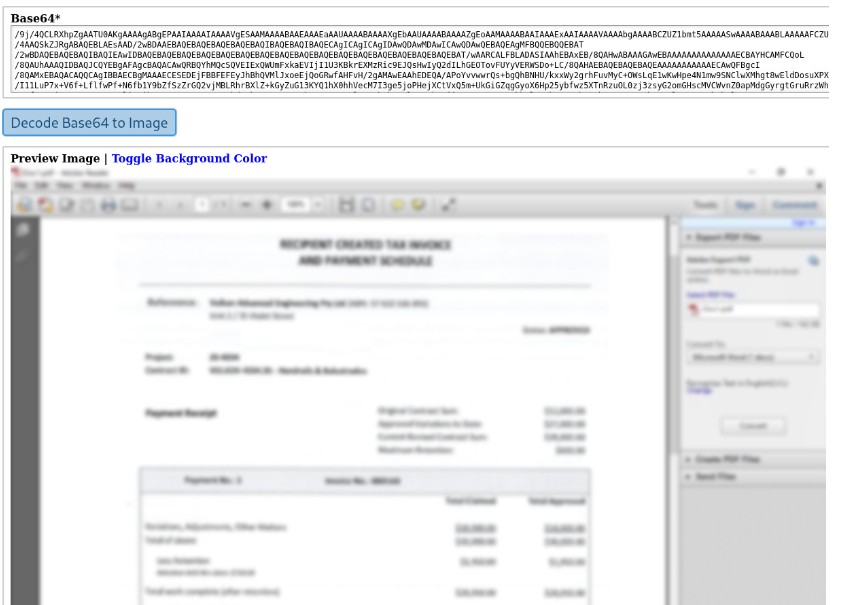

A prima vista, ci siamo immediatamente accorti che il link nell’email reindirizza verso un altro sito web, il quale ospita un documento PDF contraffatto che simula un ordine protetto da password. Dopo aver notato il redirect nel link dell’email, esaminiamo più da vicino il flusso delle richieste utilizzando Burp Suite, abbiamo compreso meglio il tipo di redirect e se ci sia del codice nascosto tra il sito iniziale e la destinazione finale.

Durante questo processo, notiamo che che il link puntato dall’email effettua un redirect tramite JavaScript. Questo ci fa subito sospettare che possa trattare di un attacco di tipo stored XSS, in cui il codice dannoso viene memorizzato sul server e poi eseguito all’interno del browser del visitatore.

Abbiamo scoperto che l’XSS Persistente (che è uguale a dire stored) è stato inserito nel sito sfruttando la CVE-2023-6000 del Popup Builder in versione < 4.2.3 di WordPress.

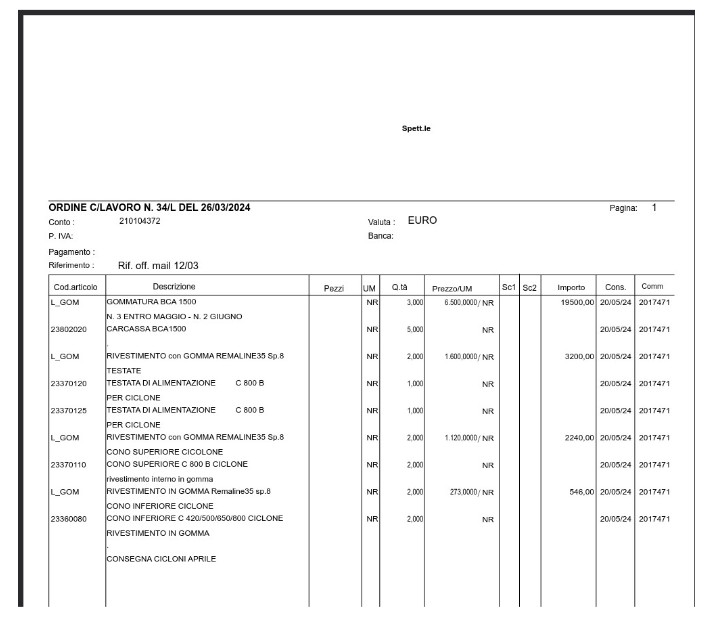

Il redirect punta poi ad un altro sito tedesco di vendita di frutta molto probabilmente compromesso o configurato male – dato che il directory listing è abilitato – il quale contiene un finto file PDF.

Modificando l’email nell’id della richiesta GET, l’email cambia anche nel PDF, quindi ognuno che riceverà l’email di phishing vedrà la propria email all’interno del campo “email”. Studiando un po’ il codice javascript di questo PDF, abbiamo poi scoperto che salva i dati tramite API in un altro sito WordPress iraniano.

Il codice che abbiamo inserito in github, nel link sottostante, è proprio quello che ruba i nostri dati e li memorizza in un altro server. Il file html era contenuto all’interno di uno zip all’interno della directory aperta del sito tedesco:

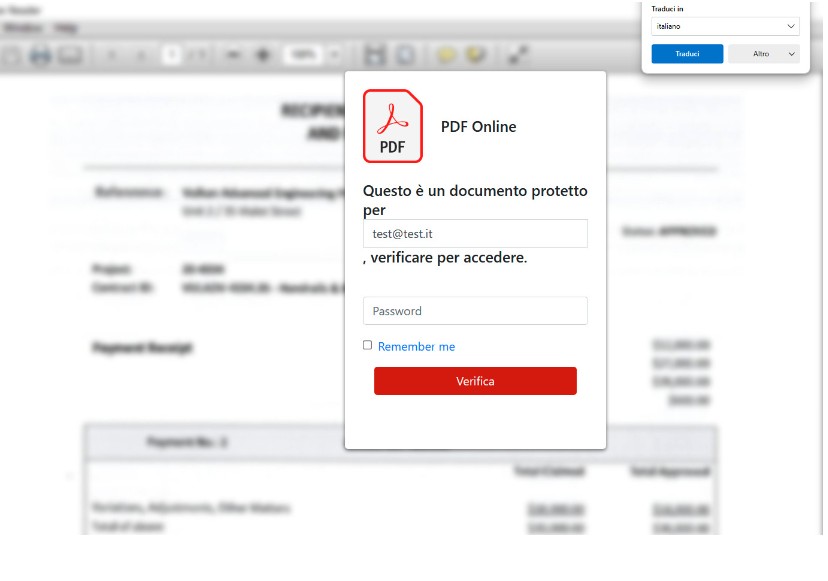

Analizzando meglio il file, il primo sfondo in base64 contiene lo sfondo del finto ordine in pdf come viene riportato nella figura successiva.

Quindi, come dicevamo, questo codice HTML/JavaScript costituisce una pagina web che viene utilizzata per condurre un attacco di phishing tramite un documento PDF falso.

Ecco una spiegazione delle sue funzionalità:

In sostanza, questo codice è progettato per simulare una pagina di accesso protetto a un documento PDF online al fine di rubare le credenziali degli utenti, che vengono poi inviate a un server remoto per l’elaborazione. Quindi:

Dopo aver inserito le credenziali, l’utente viene reindirizzato a un documento PDF falso per mantenere l’illusione che l’accesso sia stato concesso correttamente.

Questo è il dato più preoccupante. Infatti questo indica possibili irregolarità nei sistemi informatici di alcune aziende italiane, suggerendo la possibilità di un attacco informatico di tipo Man-in-the-Middle (MITM).

Data l’importanza strategica che potrebbero avere queste aziende per il paese, tale situazione richiede un’attenta valutazione e un’azione immediata per proteggere i dati sensibili e mitigare eventuali rischi per l’integrità delle operazioni.

Dopo un’attenta analisi delle segnalazioni relative agli ultimi attacchi, il nostro team ha individuato un pattern comune che collega gli attacchi recenti a una campagna malevola nota come “Balada Injector“, che mira specificamente ai siti web che utilizzano il plugin WordPress Popup Builder. Questa campagna malevola sfrutta vulnerabilità nel plugin per eseguire attacchi di tipo Cross-Site Scripting (XSS) e compromettere la sicurezza dei siti web colpiti.

Per difendersi da questo tipo di attacco di phishing, è importante adottare diverse misure preventive e pratiche di sicurezza. Ecco alcuni consigli utili:

Protezione per l’utente finale (azienda):

Protezione per i proprietari dei siti web:

Politiche per prevenire attacchi XSS:

Politiche per prevenire chiamate esterne indesiderate:

Implementando queste misure preventive e pratiche di sicurezza, sia gli utenti finali che i proprietari dei siti web possono contribuire a proteggere se stessi e gli altri dalle minacce online, inclusi gli attacchi di phishing e le violazioni della sicurezza informatica.

Grazie alla condivisione di informazioni – elemento indispensabile sia per la formazione costante che per la condivisione ed analisi del rischio – possiamo ipotizzare che dietro l’attacco potrebbe esserci un gruppo APT iraniano che ha già fatto largo uso in passato – sotto varie forme – di queste tecniche.

Stiamo parlando di MuddyWater, un APT iraniano attivo dal 2017 e specializzato in cyberspionaggio mediante l’utilizzo sia di tools liberamente disponibili che di malware univoci sviluppati dal gruppo stesso, che solitamente punta soprattutto a paesi del Medio Oriente(con ovviamente una particolare attenzione ad Israele ed Arabia Saudita) ma che ovviamente non disdegna attacchi anche verso altri paesi.

Nel corso degli anni, in molti si sono occupati di MuddyWater che, pur essendo risalente al 24 Febbraio 2022, rappresenta una pietra miliare delle TTP dell’APT iraniano. Ovviamente, alcuni elementi ci hanno portati verso questa direzione:

La sicurezza online è una responsabilità condivisa che richiede impegno e consapevolezza da parte di tutti gli attori coinvolti. Speriamo che questi consigli pratici possano aiutarti a proteggerti dagli attacchi di phishing e XSS ed a mantenere la tua presenza online al sicuro.

Ricorda sempre di rimanere vigile, di aggiornare regolarmente il tuo software di sicurezza e di adottare pratiche di sicurezza informatica consapevoli. Con un approccio proattivo alla sicurezza, possiamo tutti contribuire a creare un ambiente online più sicuro e protetto per tutti.

Continueremo a monitorare da vicino lo sviluppo di questa campagna malevola e a fornire aggiornamenti e consigli aggiuntivi per proteggere i siti web dagli attacchi. Restate sintonizzati per ulteriori informazioni e raccomandazioni sulla sicurezza informatica.

Se hai ulteriori domande o hai bisogno di assistenza, non esitare a contattarci. Insieme possiamo fare la differenza nella lotta contro le minacce informatiche.

Resta al sicuro e buona navigazione online!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…