I laboratori di ricerca sulle minacce informatiche di Netskope hanno rilasciato un report che riporta i risultati di un anno di analisi sulle minacce cyber che hanno colpito l’industria delle telecomunicazioni nel periodo 1 agosto 2022 – 31 luglio 2023.

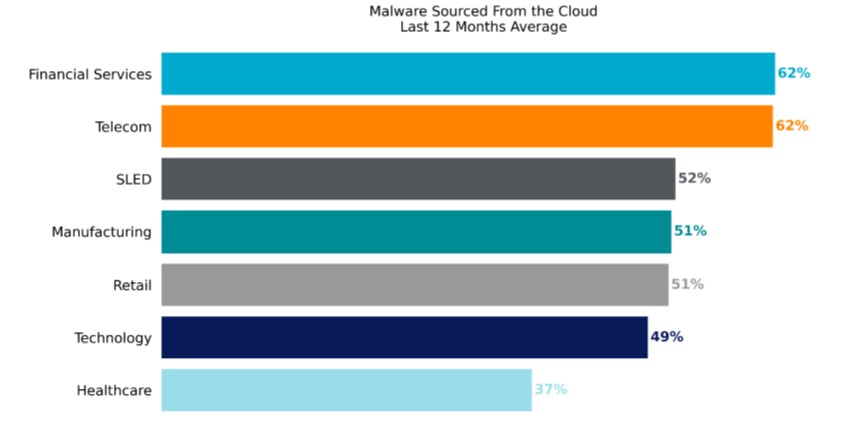

Dal report emerge che gli attaccanti abusano sempre più delle applicazioni cloud per distribuire malware alle organizzazioni nel settore delle telecomunicazioni. L’industria delle telecomunicazioni – insieme a quella dei servizi finanziari – presenta infatti la percentuale più alta di download di malware tramite il cloud.

In media, il 62% dei download di malware nel settore delle telecomunicazioni proviene da applicazioni cloud, rispetto al 53% registrato in altri settori di mercato. L’abuso delle applicazioni cloud per la distribuzione di malware consente agli attaccanti di eludere i controlli di sicurezza che si basano principalmente su elenchi di domini bloccati e sul filtraggio degli URL o che non ispezionano il traffico cloud.

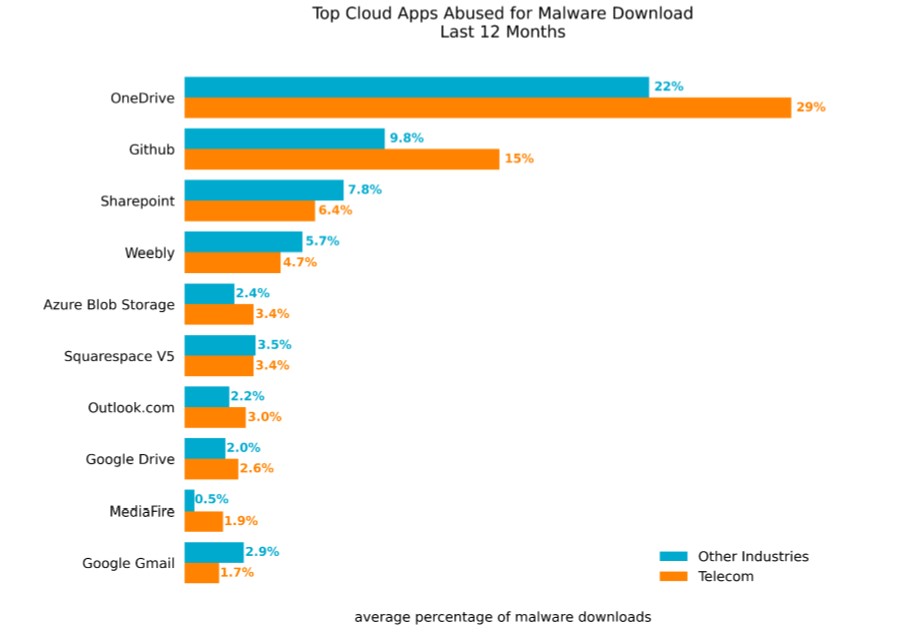

Gli utenti dell’industria delle telecomunicazioni interagiscono con 24 diverse applicazioni cloud al mese e le più popolari risultano le applicazioni Microsoft come OneDrive, Teams, SharePoint e Outlook. L’1% degli utenti più attivi interagisce con una media di 76 applicazioni al mese.

Nei 12 mesi presi in esame, Microsoft OneDrive è risultata l’applicazione cloud più popolare utilizzata in modo improprio per i download di malware: ha rappresentato il 29% di tutti i download di malware tramite cloud, rispetto al 22% in altri settori.

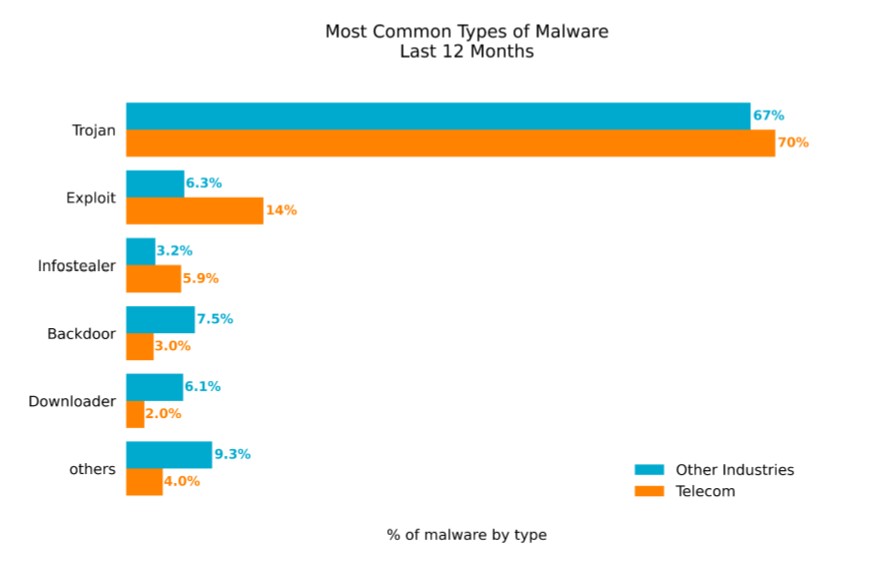

I trojan hanno dominato i download di malware dal cloud e dal web (hanno rappresentato il 70% di tutti i malware), guidati da FormBook, Razy e Valyria. Altre famiglie di malware importanti che hanno preso di mira le organizzazioni delle telecomunicazioni sono state il ransomware Ako, l’infostealer PonyStealer e la backdoor Zusy.

Ray Canzanese, capo dei Netskope Threat Labs, ha dichiarato che, essendo un’infrastruttura critica, l’industria delle telecomunicazioni è emersa come un obiettivo principale sia per il crimine informatico che per le minacce informatiche state-sponsored.

“I ransomware rimangono strumenti molto popolari per i criminali informatici perché è facile monetizzarli, e il ransomware Ako è una delle famiglie più comuni utilizzate contro le organizzazioni nelle telecomunicazioni. Gli infostealer e i backdoor vengono anche utilizzati dai criminali informatici per rubare informazioni che vengono spesso vendute sul dark web“, ha dichiarato Canzanese. “Oltre alle famiglie di malware di base utilizzate dai criminali informatici, gli attori state-sponsored utilizzano tipicamente tipi simili di malware – ransomware, backdoor e infostealer – ma con obiettivi diversi: il sabotaggio e lo spionaggio.”

Per Canzanese, per proteggersi da queste minacce e adattare la sicurezza informatica a un ambiente aziendale dominato dal cloud, sarà vitale che i protagonisti dell’industria delle telecomunicazioni si assicurino di essere consapevoli dei cambiamenti della loro superficie d’attacco.

Questo spesso implica coinvolgere i team di sicurezza informatica o i fornitori di servizi gestiti pertinenti nella conversazione per garantire che la loro prospettiva venga ascoltata quando si stanno prendendo in considerazione importanti migrazioni verso il cloud.

“Dal punto di vista tecnico, i player delle telecomunicazioni devono essere in grado di ispezionare tutto il traffico sulla loro rete in tempo reale, specialmente tra il loro ambiente cloud e i dipendenti, al fine di identificare il malware che potrebbe infiltrarsi nella rete” sottolinea Canzanese. “Idealmente, dovrebbero affiancare anche robuste capacità di protezione delle perdite di dati che agiscano come spartitraffico nel caso in cui dati sensibili si spostino in luoghi dove non dovrebbero andare, né incidentalmente né intenzionalmente.”

Altre best practice da considerare secondo Canzanese includono l’educazione dei dipendenti verso tipi specifici di file che sono spesso vettori di malware e il blocco dei download non necessari da fonti web e applicazioni cloud.

L’intero report dei Netskope Threat Labs è consultabile liberamente a questo indirizzo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…