A cura di Aldo Di Mattia, Director of Specialized Systems Engineering and Cybersecurity Advisor Italy and Malta di Fortinet

All’inizio del 2024, CISA (Cybersecurity and Infrastructure Security Agency) ha introdotto il Secure by Design Pledge, che delinea sette obiettivi per lo sviluppo e l’implementazione di software sicuri. Fortinet è stata tra i primi firmatari e sostenitori di questa iniziativa, che si allinea con i processi di sviluppo dei propri prodotti, da tempo basati sui principi del secure by design e del secure by default.

Fortinet lavora costantemente per incrementare l’installazione delle patch di sicurezza rilasciate, in linea con uno degli obiettivi stabiliti dalla CISA nel Secure by Design Pledge. Questo impegno ha rappresentato un’opportunità importante per misurare i progressi e determinare se le modifiche apportate stavano migliorando in modo tangibile la posizione di sicurezza dei clienti.

In primo luogo, Fortinet ha cercato di capire perché alcuni clienti non aggiornavano i loro dispositivi quando venivano rilasciati gli aggiornamenti. Le ragioni più ricorrenti erano due:

Raggiunta questa consapevolezza, Fortinet ha lavorato per risolvere entrambi i problemi, semplificando il processo di patching nonostante le loro difficoltà specifiche. Qui di seguito sono illustrati i passi compiuti per risolvere ogni problema e i dati raccolti per determinare se questi sforzi sono stati coronati da successo.

Pur comprendendo che può essere problematico dare disservizio ad una rete funzionante, è fondamentale che i team IT e di sicurezza applichino le patch il prima possibile per ridurre la possibilità che gli aggressori sfruttino una vulnerabilità. Fortinet raccomanda sempre ai clienti di effettuare un’analisi immediata del rischio e di effettuare l’aggiornamento più rapidamente possibile. Allo stesso tempo, l’azienda comprende perché non si voglia bloccare un’infrastruttura di rete, dal momento che i responsabili IT e della sicurezza sono costantemente in bilico tra il potenziamento delle misure di sicurezza e l’eventuale interruzione della normale operatività.

Per semplificare il processo decisionale dei clienti in merito a quando e come applicare una patch rilasciata da Fortinet, sono state introdotte delle etichette di funzionalità e maturità per le release del firmware. Di conseguenza, gli amministratori possono accertare rapidamente se il firmware contiene solo correzioni di bug o se la release contiene funzionalità supplementari. La messa a disposizione di questi dati aggiuntivi fornisce agli amministratori di rete, in modo rapido e chiaro, informazioni utili per le loro valutazioni e una maggiore affidabilità nelle loro decisioni su come e quando implementare un aggiornamento.

Ad oggi, i clienti hanno risposto che in questo modo è molto più semplice prendere decisioni basate sul rischio e sull’adozione di una release nei loro ambienti, in base alla criticità della loro attività e alla necessità di nuove funzionalità specifiche.

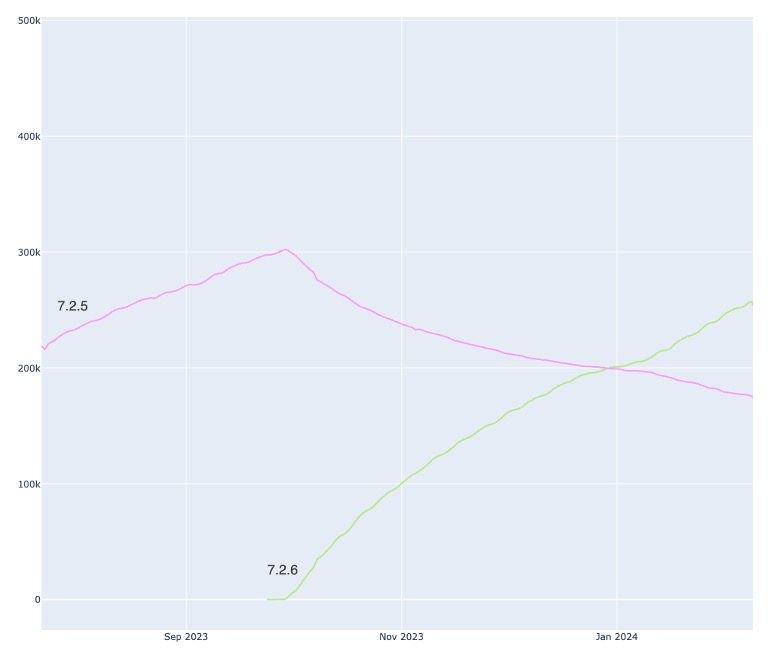

Fortinet lavora con clienti di tutte le dimensioni e operanti in tutti i settori. Una cosa che accomuna quasi tutte le organizzazioni è l’impatto della carenza di competenze in materia di cybersecurity. Questo è evidente dai numeri seguenti, che mostrano un’adozione relativamente lenta delle patch da parte dei clienti (circa 40.000 aggiornamenti al mese), nonostante la presenza di una fix di una “high-severity” inclusa nella release 7.2.5.

Il tasso di aggiornamento è raddoppiato dalla release 7.2.5 alla 7.2.6, rappresentato nel grafico seguente. Questo andamento è stato confermato con le release successive, in quanto i clienti diventano sempre meno preoccupati delle “novità” presenti nelle release.

Secondo il rapporto 2024 Global Cybersecurity Skills Gap di Fortinet, nell’ultimo anno, l’86% dei leader d’azienda in Italia ha dichiarato di aver subito una violazione che può essere parzialmente attribuita alla mancanza di skill di cybersecurity nei team che si occupano di rete e di sicurezza. L’impatto è considerevole se si tiene in conto che il 58% dei partecipanti ha dichiarato di attribuire tali attacchi alla mancanza di consapevolezza sul tema della sicurezza da parte delle loro organizzazioni e dei propri dipendenti. Non da ultimo, il 44% ha evidenziato come siano stati necessari da 1 a 3 mesi per recuperare i danni derivanti dagli attacchi subiti.

Tuttavia, nonostante la scarsità reale o percepita di risorse in un’organizzazione, gli aggiornamenti devono avvenire a un ritmo più veloce.

Figura 1: Tasso di aggiornamento dei clienti Fortinet dalla versione FortiOS 7.2.5 alla 7.2.6

Per contribuire ad aumentare l’adozione delle patch, Fortinet ha scelto di utilizzare un metodo simile a quello utilizzato dal settore della telefonia mobile per l’aggiornamento automatico dei dispositivi. Nella fase iniziale di prova, i dispositivi di fascia bassa per i piccoli uffici e per gli uffici domestici, oltre che per le piccole e medie imprese, sono stati impostati per l’aggiornamento automatico nelle seguenti condizioni:

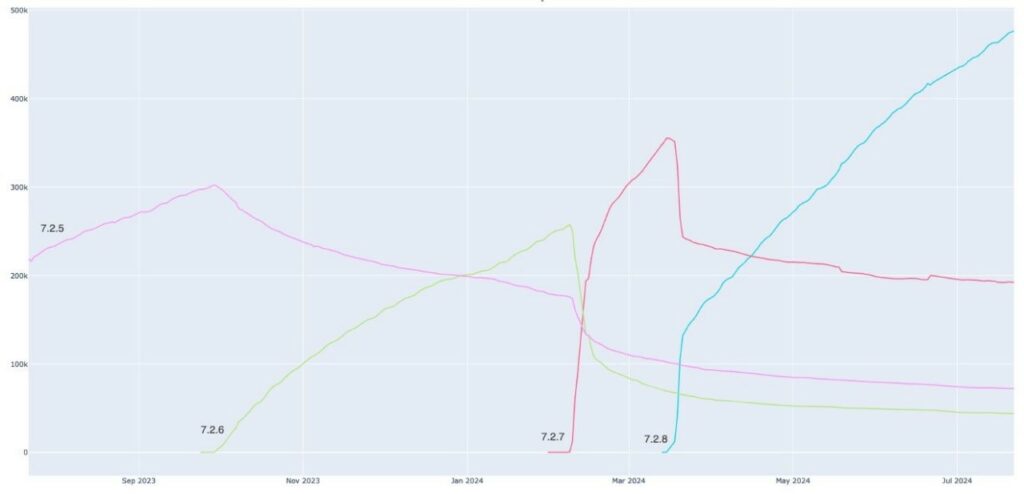

Questa funzione di aggiornamento automatico di FortiOS è stata introdotta nella versione 7.2.6 ed è stata attivata per la prima volta con la versione 7.2.7. I risultati sono immediatamente evidenti, come mostrato di seguito:

Figura 2: Tasso di aggiornamento tra i clienti Fortinet dopo l’implementazione della funzione di aggiornamento automatico

La versione 7.2.7 è stata implementata su quasi 200.000 dispositivi in pochi giorni, riducendo la possibilità per gli attaccanti informatici di sfruttare le vulnerabilità corrette nell’aggiornamento.

Questa funzione sarà estesa ad altri modelli nelle prossime release.

Nel tempo, queste iniziative continueranno a migliorare la sicurezza dei clienti Fortinet e a impedire agli attaccanti informatici di sfruttare le vulnerabilità note. Misurare i progressi rispetto ai sette obiettivi delineati nel CISA Secure by Design Pledge permette all’azienda di capire il successo degli sforzi e offre l’opportunità di trovare nuovi modi per semplificare ulteriormente la sicurezza dei propri clienti.

Si tratta di un altro passo avanti per mantenere l’impegno preso dall’azienda di continuare a sviluppare e innovare anche in questo ambito.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…