Martedì 19 novembre 2024, Adam Meyers, senior Vice President delle Counter Adversary Operations di CrowdStrike, testimonia davanti alla sottocommissione giudiziaria del Senato degli Stati Uniti sulla privacy, la tecnologia e la legge sulle minacce informatiche cinesi alle infrastrutture critiche. Nel corso della sua testimonianza, Adam parla pubblicamente per la prima volta di un attore sponsorizzato dallo Stato cinese che CrowdStrike Counter Adversary Operations identifica come LIMINAL PANDA.

Almeno dal 2020, LIMINAL PANDA ha preso di mira organizzazioni parte del settore delle telecomunicazioni utilizzando strumenti personalizzati che consentono covert access, command and control (C2) e l’esfiltrazione dei dati. L’avversario dimostra un’ampia conoscenza delle reti di telecomunicazione, compresa la comprensione delle interconnessioni tra i fornitori. LIMINAL PANDA ha utilizzato server di telecomunicazioni compromessi per dare inizio ad intrusioni in altri fornitori, in altre regioni geografiche.

L’avversario conduce la sua attività di intrusione utilizzando protocolli che supportano le telecomunicazioni mobili, come l’emulazione dei protocolli del sistema globale per le comunicazioni mobili (GSM) per consentire il C2 e lo sviluppo di strumenti per recuperare informazioni sugli abbonati del servizio mobile, metadati delle chiamate e messaggi di testo (SMS).

È molto probabile che LIMINAL PANDA sia impegnato in attività di intrusione mirata a supporto della raccolta di informazioni. Questa valutazione viene effettuata con grande probabilità sulla base del profilo del bersaglio identificato dall’avversario, dei probabili obiettivi della missione e delle tattiche, tecniche e procedure osservate (TTP), che suggeriscono requisiti di accesso occulto a lungo termine.

Questo blog fornisce una panoramica della storia di CrowdStrike nel monitoraggio di LIMINAL PANDA, illustra le caratteristiche, gli obiettivi e le tattiche principali dell’avversario e suggerisce alle organizzazioni una guida per difendersi da questa minaccia.

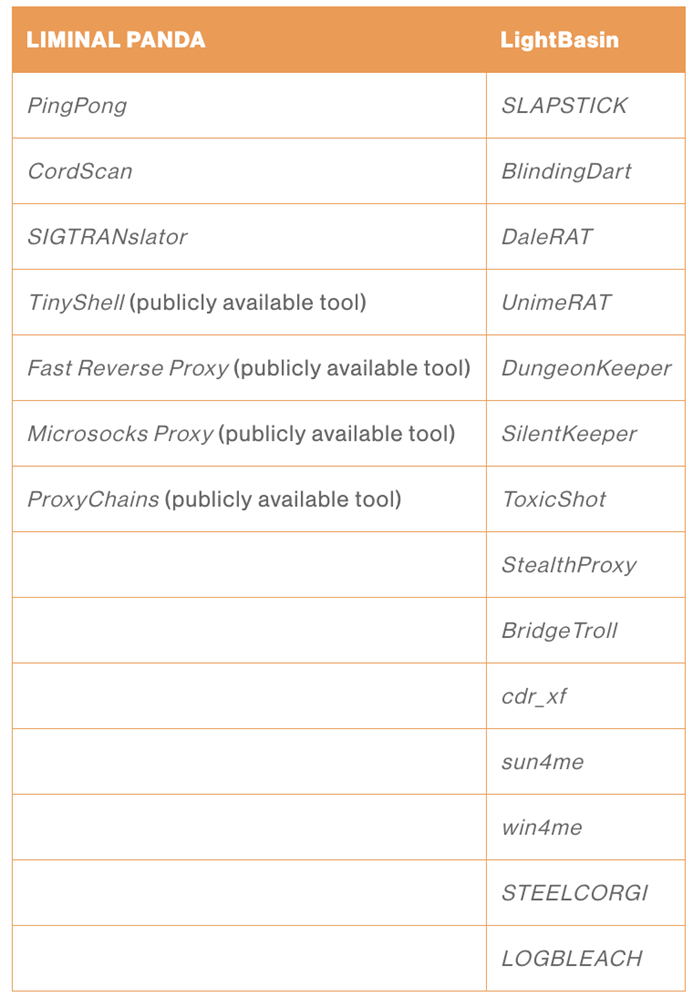

Nel 2021, CrowdStrike ha attribuito diverse intrusioni nel settore delle telecomunicazioni al gruppo di attività LightBasin, che ha costantemente preso di mira le TELCO almeno dal 2016, utilizzando vari strumenti personalizzati. Una revisione approfondita di questa attività di intrusione ha determinato che alcuni degli eventi documentati in un precedente post del blog sono attribuibili a un avversario diverso, ora identificato come LIMINAL PANDA. Questa associazione è risultata dal fatto che più attori stavano conducendo attività dannose su una rete compromessa altamente contestata.

CrowdStrike ha aggiornato il post del blog per riflettere l’attività ora tracciata come LIMINAL PANDA e fornire ulteriori dettagli e TTP, compreso l’uso da parte dell’avversario di strumenti proxy pubblicamente disponibili durante le intrusioni. Questa nuova attribuzione non influisce sull’analisi tecnica del malware di LightBasin e sulle TTP descritte nell’analisi originale.

CrowdStrike continua a monitorare tutte le altre attività di LightBasin e le famiglie di malware associate sotto il nome del cluster di attività stabilito. I rapporti di intelligence, compresi gli aggiornamenti del profilo operativo di LightBasin, sono stati resi pubblici agli abbonati a CrowdStrike Falcon® Adversary Intelligence Premium. Questi aggiornamenti forniscono dettagli accurati sulla portata dell’obiettivo dell’attore, sulle TTP e sulle attuali valutazioni di attribuzione del malware.

L’avversario LIMINAL PANDA prende di mira i fornitori di telecomunicazioni con vari strumenti che consentono l’accesso occulto, il C2 e l’esfiltrazione dei dati. Nel 2020 e 2021, LIMINAL PANDA ha probabilmente preso di mira più fornitori di telecomunicazioni, utilizzando l’accesso a queste entità per compromettere le organizzazioni.

L’avversario dimostra un’ampia conoscenza delle reti di telecomunicazione, la comprensione delle interconnessioni tra i provider e dei protocolli che supportano le telecomunicazioni mobili. LIMINAL PANDA emula i protocolli del sistema globale per le comunicazioni mobili (GSM) per consentire il C2 e lo sviluppo di strumenti per recuperare informazioni sugli abbonati al servizio mobile, metadati delle chiamate e messaggi di testo.

LIMINAL PANDA utilizza una combinazione di malware personalizzata, strumenti disponibili pubblicamente e software proxy per instradare le comunicazioni C2 attraverso diversi segmenti di rete. La Tabella 1 elenca il malware e gli strumenti associati a ciascun attore.

LIMINAL PANDA conduce attività di intrusione che rappresentano una minaccia potenziale significativa per le organizzazioni del settore delle telecomunicazione. L’avversario prende di mira queste entitá per raccogliere direttamente informazioni sulla telemetria della rete e sugli abbonati o per compromettere altre organizzazioni sfruttando i requisiti di connessione interoperativa del settore. Le probabili motivazioni operative di LIMINAL PANDA – indicate dallo sviluppo e dall’impiego di strumenti specifici per la tecnologia delle telecomunicazioni – sono strettamente allineate con le operazioni di raccolta dei segnali di intelligence (SIGINT) per la raccolta di informazioni, in contrapposizione all’accesso per fini finanziari.

LIMINAL PANDA si è precedentemente concentrato sui fornitori di telecomunicazioni dell’Asia meridionale e dell’Africa, suggerendo che i loro obiettivi finali probabilmente risiedono in queste regioni; tuttavia, anche gli individui in roaming in queste aree potrebbero essere presi di mira a seconda della configurazione della rete compromessa e dell’accesso attuale di LIMINAL PANDA. Allo stesso modo, a seconda dei loro attuali requisiti di raccolta, l’avversario potrebbe utilizzare TTP simili per colpire le telecomunicazioni in altre aree.

CrowdStrike Intelligence ritiene che l’attività di LIMINAL PANDA sia in linea con le operazioni informatiche della Cina. Questa valutazione è fatta con bassa probabilità sulla base dei seguenti fattori, che da soli non indicano certezza di attribuzione a causa della loro natura non esclusiva:

Le attività di intrusione note di LIMINAL PANDA hanno tipicamente abusato dei rapporti di fiducia tra i fornitori di telecomunicazioni e delle lacune nei criteri di sicurezza, consentendo all’avversario di accedere all’infrastruttura principale da host esterni.

Queste raccomandazioni possono essere implementate per contribuire alla protezione contro l’attività descritta in questo blog:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…