Gli esperti di ThreatFabric hanno parlato di una nuova versione del malware LightSpy, che ha acquisito molti nuovi plugin. Alcuni di essi hanno capacità distruttive, ad esempio possono bloccare l’avvio di un dispositivo compromesso o cancellare la cronologia del browser.

Il malware LightSpy orientato a iOS è apparso per la prima volta sul radar dei ricercatori di sicurezza informatica nel 2020. Successivamente gli specialisti di Kaspersky Lab hanno scoperto un’infezione sugli iPhone degli utenti di Hong Kong e gli aggressori dietro LightSpy hanno cercato di prendere il controllo dei dispositivi hackerati e di rubare i dati delle vittime.

All’epoca, gli hacker sfruttavano le vulnerabilità di iOS per distribuire LightSpy e raccogliere un’ampia gamma di dati da dispositivi jailbroken, comprese informazioni sulla posizione, cronologia delle chiamate, cronologia del browser, messaggi e password.

Successivamente sono state scoperte versioni di LightSpy destinate ad Android e macOS . E quest’anno, gli specialisti BlackBerry hanno riferito che le ultime campagne di spionaggio LightSpy erano rivolte a utenti dell’Asia meridionale e dell’India. Nel rapporto, gli esperti suggeriscono che l’attività di LightSpy potrebbe essere associata ad hacker “governativi” di origine cinese.

Come riportato da ThreatFabric, all’inizio del 2024, gli esperti dell’azienda hanno scoperto una nuova versione di LightSpy per iOS. Oltre agli aggiornamenti apportati al nucleo del malware, i ricercatori hanno notato che il numero di plugin utilizzati per eseguire varie attività è aumentato da 12 a 28.

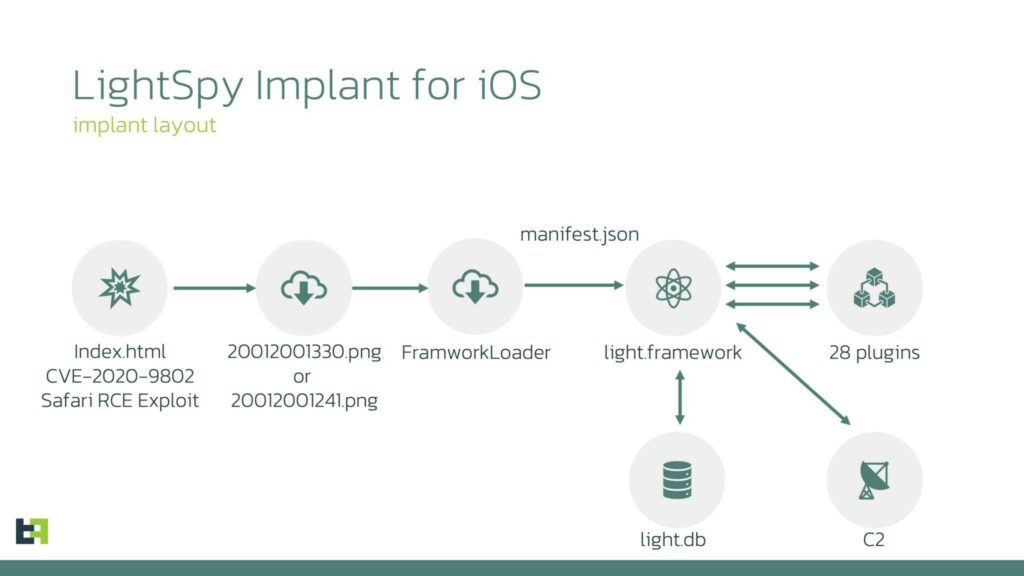

Il LightSpy aggiornato è in grado di attaccare le versioni più recenti di iOS (fino a iOS 13.3): la nuova versione sfrutta la vulnerabilità CVE-2020-9802 per ottenere l’accesso iniziale e CVE-2020-3837 per aumentare i privilegi.

I ricercatori ritengono che l’exploit sia distribuito attraverso siti dannosi che sfruttano la vulnerabilità RCE CVE-2020-9802, ottenendo l’esecuzione di codice in modalità remota in Safari. Quindi, attraverso una catena di exploit, il dispositivo viene sottoposto a jailbreak, viene consegnato il bootloader e infine viene distribuito il malware stesso.

“Durante la nostra analisi, abbiamo scoperto che gli aggressori continuano a utilizzare exploit e kit di jailbreak disponibili pubblicamente per ottenere l’accesso ai dispositivi e aumentare i privilegi”, hanno scritto i ricercatori.

Va notato che il jailbreak non può resistere al riavvio del dispositivo, quindi ai possessori di iPhone si consiglia di riavviare regolarmente i propri dispositivi (anche se ciò non garantisce che il dispositivo non venga nuovamente infettato).

La nuova versione di LightSpy può scaricare fino a 28 plugin aggiuntivi, che vengono utilizzati per eliminare file, scattare foto, registrare suoni e creare schermate e possono anche rubare contatti, cronologia delle chiamate, cronologia del browser, messaggi (SMS, e-mail e messaggistica istantanea) , nonché dati provenienti da applicazioni come Files, LINE, Mail Master, Telegram, Tencent QQ, WeChat e WhatsApp.

Gli esperti avvertono che alcuni plugin hanno capacità distruttive. Ad esempio, LightSpy ora può: bloccare il caricamento del dispositivo, cancellare la cronologia del browser, eliminare contatti specifici, forzare il blocco del dispositivo, eliminare file multimediali e messaggi SMS specificati dall’aggressore e anche cancellare le impostazioni del profilo Wi-Fi.

Secondo gli esperti, l’emergere di tali capacità significa che “gli aggressori hanno apprezzato il potenziale per cancellare le tracce degli attacchi dai dispositivi”.

Non è noto come venga distribuita esattamente questa versione di LightSpy, ma la società ritiene che gli aggressori utilizzino la tecnica del wateringhole. Tali attacchi prendono il nome per analogia con la tattica dei predatori che cacciano in un abbeveratoio, in attesa di prede: animali che vengono a bere. Cioè, gli aggressori inseriscono exploit su alcune risorse che visitano regolarmente gli obiettivi di cui hanno bisogno.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…