La guerra tra Israele e Hamas accende sempre di più gli hacktivisti del cyberspazio, aggiungendo complessità ad una situazione già intricata, tuttavia i danni per ora sono limitati ma questo non significa che ve ne saranno altri che avranno maggiore successo.

Autori: Olivia Terragni, Davide Santoro

Nell’analizzare la lunga catena dei gruppi hacktivisti che supportano Israele o Hamas emerge una timeline che andrebbe evidenziata in modo completo. Molti dei gruppi pro-Palestina hanno avuto un’intensa cooperazione già prima dell’attacco di Hamas ad Israele avvenuto il 7 ottobre 2023: alcuni di questi gruppi infatti, che dichiarano di appartenere a paesi di origine araba e/o musulmana, si suppone siano già in rete con una collaborazione coordinata a partire dalla crisi indiana dell’agosto 2023 a causa dei violenti scontri tra indù e musulmani e via via sempre più intensamente sino al G20 in India.

Durante il G20, il 9 settembre 2023, viene firmato il memorandum di intesa IMEC (India-Medio Oriente ed Europa) chiaramente in funzione anti-cinese e anti BRICS (Russia-Cina-Iran), in supporto alla contesa sino-americana da una parte e dall’altra con l’intenzione di porre Israele come centro della nuova ‘Belt and Road’, dove l’Italia (Mediterraneo) avrebbe una posizione geostrategica importantissima. Il memorandum che si basa sull’espansione degli Accordi di Abramo, con le intenzioni di un Medio Oriente – associato a petrolio e gas – “più stabile e più prospero” ha aggiunto però nuove complessità al conflitto storico Israele-Palestina, ed è in parte causa della guerra asimmetrica di Hamas e di quella più o meno motivata dei gruppi di hacktvisti, che esprimono l’ostilità alla ramificazione delle potenze che vedono come dominanti insieme alla preoccupazione sulla svalutazione della causa palestinese.

E’ questo il punto da dove parte l’analisi, per raccontare una storia che esplora motivi, metodi e conseguenze dell’attività dei gruppi hacktivisti durante il conflitto Israele-Hamas sino al capitolo conclusivo con l’ultima campagna intrapresa: #OpItaly. Tuttavia anche se abbiamo tentato di uscire dalla caverna per vedere il mondo così come è, dobbiamo ancora tonare indietro per raccontare ai compagni ciò che abbiamo visto e il viaggio è lungo. Per questo vi consigliamo sempre di guardare con i vostri occhi. Intanto ci chiediamo se tanta violenza non farà che creare un’altra generazione di terroristi.

“L’invasione di terra non è ancora iniziata, ma ieri circa 100.000 persone hanno marciato a Londra. Se non riuscite a individuare le dinamiche della storia, avete un problema serio”.

[Twitter, 22 ottobre 2023] – Nassim Nicholas Taleb, saggista, matematico e filosofo libanese.

L’articolo IN BREVE:

Nel precedente articolo Israele e Hamas tra guerra cinetica e mondo cyber, abbiamo evidenziato come la guerra tra Israele e Hamas abbia innescato la partecipazione del mondo cyber. Partecipazione che coinvolge attori nation-state, gruppi indipendenti o hacktivisti, ognuno concentrato sui propri obiettivi strategici, mentre raccolgono informazioni o attaccano le infrastrutture. Non è spesso chiara la provenienza e l’origine di tali gruppi. Solo per fare un esempio, in questi giorni il team di Threat Intelligence Recorded The Future ha rilevato l’attività di un gruppo hacker rivolto allo spionaggio informatico noto come TAG-63, (AridViper, APT-C-23), che opererebbe per conto di Hamas, con il sostegno e l’assistenza tecnica del gruppo Quds Force, componente del Corpo delle Guardie della rivoluzione islamica. Ma bisogna evidenziare ancora una volta che non é ancora chiaro a molti la presenza o meno degli hacker iraniani nel conflitto.

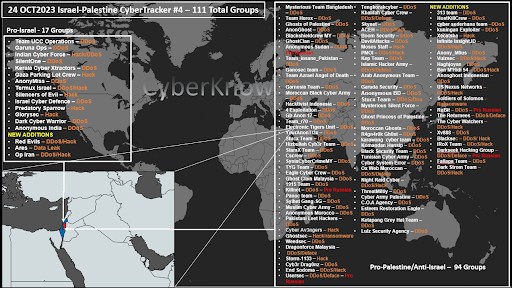

Il numero dei gruppi hacktivisti coinvolti supera la centinaia – sino ad ora – come le informazioni e disinformazioni a cui è difficile dare una risposta solida, dato il ‘non luogo’ della ricerca. La maggior parte dei gruppi operano in difesa della Palestina e sono circa 94 come rivela la mappa aggiornata al 23 ottobre di CyberKnow, 17 è il numero verificato dei gruppi di hacktivisti, sino ad oggi, che agiscono in difesa di Israele. A questi si aggiungono 26 gruppi circa – in base ai dati di Falcoonfeeds – che applicano una certa neutralitá alle loro operazioni.

Sono numeri importanti che si moltiplicano nel tempo e che nel fuoco incrociato di DDos e defacements toccano anche altri paesi: l’India al primo posto, dopo Israele e Palestina. Molti di questi gruppi appaiono come riconfigurazioni di vecchi gruppi chiusi dai vecchi amministratori, altri gruppi riscontrano date di apertura simili. Altri hanno chiuso e riconfigurato i loro canali allo scoppio della guerra tra Hamas e Israele, probabilmente per disaccordi al loro interno su obiettivi e metodi.

Non è la prima volta che sotto ai nostri occhi si sviluppa tale scenario, vissuto con la guerra russo-ucraina ancora in corso. Il 27 febbraio 2022 Mykhailo Fedorov, Ministro per la trasformazione digitale dell’Ucraina ha comunicato la creazione di un “Esercito informatico (IT Army)”, facendo appello ai volontari di unirsi al gruppo Telegram dedicato per aiutare l’Ucraina nella difesa informatica alle infrastrutture critiche e svolgere operazioni offensive contro la Russia. Da allora gli hacktivisti hanno raggiunto una legittimità che prima non avevano, dividendo anche la rete e scatenando una vera e propria tifoseria per l’uno e l’altro gruppo, portando sentimenti di odio laddove la guerra non era ancora riuscita ad arrivare.

In termini storici questo appello non ha precedenti e ha implicazioni etiche, strategiche e di sicurezza notevoli, sulle quali spesso la stessa Europa ha spesso taciuto.

Restano aperte molte domande: il coinvolgimento di “hacker” nelle ostilità è in linea con la legislazione? Soprattutto quali sono gli effetti scatenanti delle loro azioni nel contesto delle stesse ostilità? E ancora, come sono percepiti dall’opinione pubblica internazionale e in che misura le loro azioni sono coerenti con le norme generalmente accettate dello stato di diritto? I governi potrebbero essere ritenuti responsabili degli attacchi informatici condotti da privati cittadini o gruppi se “hanno impartito istruzioni specifiche” o diretto o controllato un particolare gruppo da coinvolgere? Quali sono le implicazioni etiche? Sono domande importanti che dovremmo affrontare.

Quindi, gli strumenti e le tecniche della criminalità informatica clandestina – come gli attacchi DDoS, l’interruzione e la compromissione dei servizi, la deturpazione di pagine Web e altre tecniche simili – possono consentire davvero ai civili di svolgere un ruolo in una guerra “calda”? Si, e no.

No, spesso perché molti dei gruppi hacktivisti – non organizzati come quelli sponsorizzati e senza strutture gerarchiche ben definite – non raggiungono per ora una maturità operativa sufficiente ad inseguire obiettivi coerenti.

Data l’interrelazione sempre più forte tra hacktivismo, eventi politici e fattori geopolitici, a cui precede o segue l’attività di gruppi stato-nazione con attacchi informatici collegati all’attività militare cinetica e l’alimentazione di una propaganda – attraverso l’utilizzo di Internet e degli strumenti informatici – per alimentare il caos e quindi la capacità decisionale, dovremmo tutti essere coscienti che dietro al nuovo hacktivismo che accompagna le guerre, si nascondano molti pericoli che possono aggravare il conflitto anche nel cyber spazio sino ad un’escalation a cui viene fornito il pretesto. Rientrano anche eventuali danni collaterali ed effetti indesiderati alle parti coinvolte data anche la mancanza di coordinamento ed esperienza, senza dimenticare l’opportunismo della bande criminali che da ciò possono trarre un vantaggio.

A ben guardare l’attività dei gruppi non si può dire che si tratti solo di emulazione. L’attivismo esiste da tempo e nato dai movimenti sociali ha sempre rappresentato – tra il bianco e il nero, il bene e il male – una lotta per impattare sul processo decisionale. Tuttavia anch’esso si è evoluto e grazie alla tecnologia ha assunto la forma di disobbedienza civile in formato elettronico, la cui piattaforma per aumentare le condivisioni, i proseliti, l’auto coordinamento e dare visibilità alle operazioni degli hacktivisti sono i canali Telegram.

La nuova era dell’hacktivismo al fronte, ha anche una differenza con quelli della vecchia scuola, tra l’altro ancora presenti: la nuova mobilitazione per e a fianco dei governi, che sono sempre stati i veri “nemici” di Anonymous a WikiLeaks, ad esempio. Le regole in guerra cambiano, ma il pericolo è evidente: credi di essere nel giusto ma commetti un crimine e molto spesso non sei in grado di controllarlo.

Alcuni hacktivisti utilizzano il cyberspazio per portare un cambiamento, alcuni ne abusano, utilizzandolo in modo offensivo e altri lo usano a vero e proprio scopo di cyber terrorismo. Più un gruppo è organizzato piú riuscirà a raccogliere ‘proseliti’, più un gruppo entra in azione ‘scendendo in strada’ più rischia di divenire ‘violento’ e combinare veri e propri guai, superando barriere e confini e aggirando le restrizioni per fare vittime e danni economici anche importanti. Tuttavia, prima e dopo l’attacco di Hamas ad Israele del 7 ottobre 2023, gli hacktivisti hanno fino ad oggi condotto operazioni a basso impatto poco significative. Si sono registrati centinaia di attacchi DDoS, leaks e defacement dei siti web. Che rappresentano i principali metodi di questi gruppi.

Se gli attacchi DDoS – confinati alla zona di conflitto – sono stati poco significativi e i leaks sono spesse volte si sono dimostrati il frutto di vecchie fughe di notizie, non è detto che non sia necessario tenere costantemente aggiornati i propri sistemi e migliorare le pratiche relative alla sicurezza informatica. Spesso i componenti di questi gruppi sono giovani – molti di loro hanno account TikTok – curiosi e avidi di sapere e scoperte, senza troppe paure e per questo sempre un passo avanti.

Un altro problema che spesso non viene evidenziato è che non è dato a tutti sapere chi si trovi veramente dietro a quel nome o quell’altro. Analizzando la catena dei gruppi a sostegno della Palestina, ciò che però subito ad occhio nudo si può notare è il loro sforzo di coordinazione nell’attaccare Israele e altri target: questo può significare due cose. La prima è una pianificazione attenta degli sforzi ‘offensivi’, la seconda è un’alleanza già antecedente contro obiettivi comuni. La prima, non elimina la seconda, come spiegato in precedenza. Una cosa che mi sento di affermare ma non di confermare è si nota un’unione e una collaborazione tra i gruppi pro-palestina sempre più forte mentre dall’altra parte nei gruppi pro-israele una pratica più chirurgica ma anche meno interdipendenti. C’è anche da dire che a primo acchito si notano subito i gruppi più esperti da quelli meno collaudati.

Una delle reti sempre più numerosa e a sostegno della Palestina nasce dalla coordinazione già in essere di vari gruppi dopo le violenze religiose tra indù e musulmani a fine luglio in India per poi proseguire con #OpIndia parallelamente al G20.

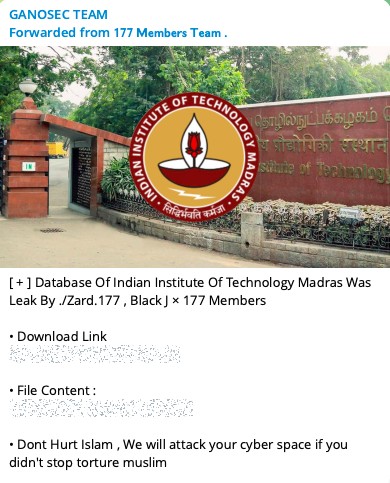

La campagna #OpIndia viene lanciata da hacker pakistani e viene estesa ai gruppi provenienti da vari paesi islamici – tra cui Bangladesh, Indonesia, Malesia e altri – per prendere di mira l’India utilizzando una varietà di attacchi, inclusi attacchi DDoS (Distributed Denial of Service), defacement di siti e dirottamento di account e dati. I siti bersaglio iniziano poi ad includere settori governativi, istruzione, servizi bancari e finanziari, assicurazioni e altre istituzioni. Uno di questi gruppi è Ganosec Team, tra gli obiettivi si aggiungono l’entità sionista #OpIsrael, la Svezia, la Francia #OpFrance.

Al contempo si iniziano a delineare – nel mese di Settembre 2023 – anche segnali più forti in difesa dei diritti dello stato plaestinese contemporaneamente su una rete sempre più vasta che coopera in modo organizzato e parallelo.

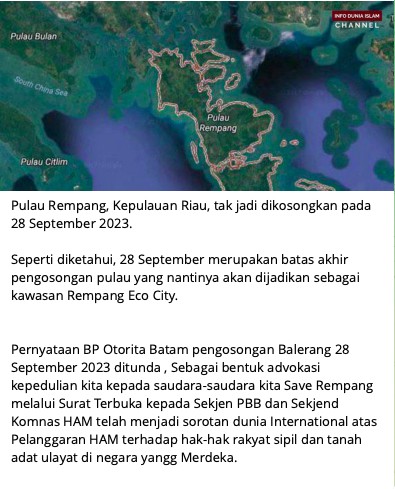

Ad ogni attacco si aggiunge una lista sempre più cospicua di gruppi tra cui Lulz Security Agency, Hizbullah Cyb3r Team Indonesia, StarsX, Moroccan Black Cyber Army, Garuda Security, CyberSederhanaTeam, LEGION7_HACKERS_TEAM, Team Insane Pakistan insieme a moltissimi altri tra cui AnonGhost Indonesian (nome di un vecchio gruppo non più attivo) da tempo attivo a causa degli scontri ripetuti tra palestinesi e israeliani e che appoggia le proteste contro i progetti dell’EcoCity cinese nell‘isola indonesiana Rampang che potrebbe sradicare la popolazione di pescatori locali.

A concentrare attacchi DDoS contro infrastrutture critiche virtuali israeliane, il gruppo Ghost of Palestine che ha colpito i siti web del Ministero dell’Istruzione e del Ministero degli Affari Esteri israeliani. Rete: gruppi come ad esempio Official Ghost Clan, AnonGhost Official Team, Ghost Clan of Leabanon, Sylhet Gang-SG o The Gray Hats che condivide informazioni su vulnerabilità o attacchi DDos. La rete creata ha iniziato a colpire Israele giorni prima, proseguendo durante e anche successivamente all’attacco di Hamas. Tanto è che gli ospedali israeliani hanno espresso la volontà di interrompere preventivamente l’accesso a Internet per tenerli al riparo da eventuali attacchi.

Il 17 ottobre Anon Ghost ha diffuso un elenco di obiettivi israeliani vulnerabili alla CVE-2023-29489 insieme all’exploit, che colpisce l’applicazione cPanel e che potrebbe essere sfruttata senza alcuna autenticazione da parte di un utente malintenzionato.

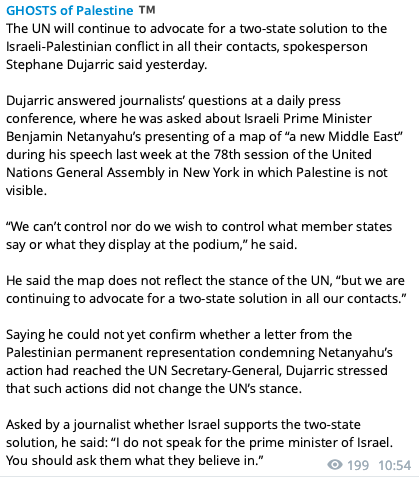

Scorrendo invece il canale di Ghost of Palestine alla data 28 di settembre compaiono già due campagne #OpIsrael e #OpSaudiArabia, gli attacchi DDos di Garnesia Team al sito web del Mossad, quello dell’agenzia spaziale israeliana e l’intervista al portavoce del segretario delle Nazioni Unite Stephane Dujarric, sulla mappa di un nuovo “corridoio di pace” con gli stati arabi presentata dal Primo Ministro Benjamin Nethanyau: una mappa del Medio Oriente dove la Palestina non era visibile. Notizia riportata lo stesso giorno dall’agenzia di stampa turca Anadolu.

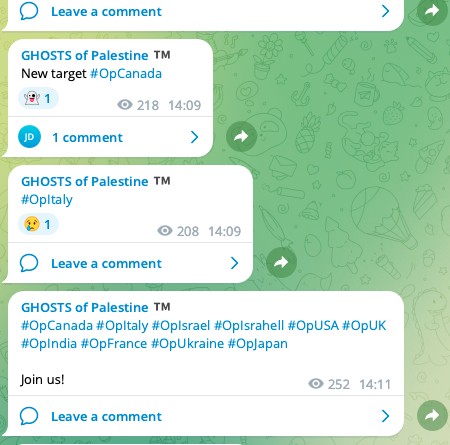

Arrivando alle date odierne dalle 14.00 del 23 ottobre si registra una campagna #OpItaly: il là parte dal gruppo senza molte spiegazioni, alle 17:09 il gruppo Cyber Error System accoglie la proposta, alle 19:02 un sito italiano viene doxato. Probabilmente i risultati del Cairo Summit For Peace non si sono fatti attendere. Contemporaneamente all’Italia vengono dichiarati obiettivi gli Stati Uniti, la Francia, l’Ucraina, l’india, la Germania, gli UK e naturalmente Israele.

Il nome di questo gruppo ricorda la città fantasma di Hebron, ‘The Ghost City’, dove si trova la Tomba dei Patriarchi, riconosciuta dall’Unesco come sito plaestinese, ma dove molte case e negozi sono stati confiscati e quindi abbandonati, e ora città sotto giurisdizione israeliana a seguito della Guerra dei 6 giorni del 1967 tra i circa 24 checkpoint di uscita ed entrata da un quartiere all’altro e per questo simbolo del conflitto israelo-palestinese e dell’appartheid palestinese.

A questi si aggiunge il Cyber Army of Palestine che conta ad oggi più di 10.000 sottoscrittori su Telegram e fornisce elenchi di obiettivi, tools e guide per i suoi membri, con un coordinamento simile al Cyber Army of Ukraine.

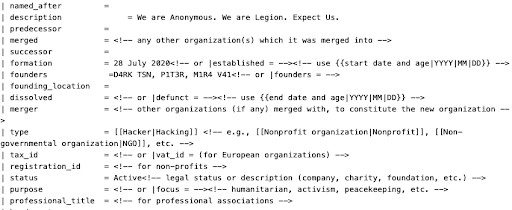

Arriviamo anche al gruppo Mysterious Team Bangladesh la cui maggior parte degli attacchi prima del conflitto attuale è avvenuta nel 2022, guidati da motivazioni religiose e politiche, con esfiltrazioni di dati, defacement e attacchi DDos tramite utility open source a logistica, governi e settore finanziario in India e Israele. sfruttando molto spesso – secondo Group-IB che riporta il nickname del founder D4RK TSN – le versioni vulnerabili di PHPMyAdmin e WordPress. La base del gruppo su Everybodywiki viene dichiarata in Bangladesh e riporta anche un sito web del gruppo stesso. Rete: Hacktivist Of Garuda, Tatsumi Crew Team, Foursdeath Team, Cowok Tersakiti Team, Bengkulu Cyber Team, White CyberIllusion, Vulz Sec Team, Clan_X12, Dragon Force Malaysia e Ghost Clan.

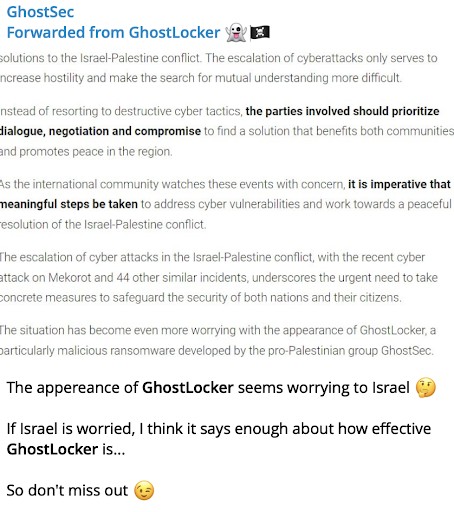

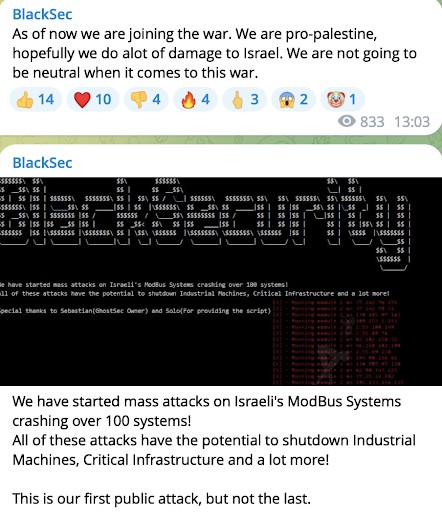

Tra i gruppi che sostengono la Palestina vi sono anche GhostSec e BlackSec: se i secondi hanno iniziato attacchi di massa contro i sistemi ModBus israeliani mandando in crash oltre 100 sistemi, i primi – da tempo pro-palestina – possiedono il ranomware-as-a-service GhostLocker.

Tra i gruppi più conosciuti pro-palestina rientrano KillNet e Anonymous Sudan: l’attività di KillNet (come quella di UserSec) contro target istituzionali nello Stato Ebraico però non è stata ben vista né accettata dal Cyber Army or Russia e Cyber Cat che hanno disconosciuto KillNet, come ha sottolineato Difesa & Sicurezza, attaccando frontalmente il gruppo.

Cyber Army of Russia, che come vediamo qui sotto nella mappa di Falcoonfeeds – che andrebbe cambiata per certi aspetti – è uno dei gruppi che è rimasto neutrale nel conflitto in Medio Oriente. La sua posizione è la seguente: “In connessione con gli eventi dello scorso fine settimana in Medio Oriente, l’Esercito informatico popolare russo esprime la sua posizione sull’argomento. Il governo israeliano ha sostenuto il regime neofascista in Ucraina. I movimenti Hamas e Hezbollah che sostengono la Palestina sono riconosciuti come organizzazioni terroristiche sul territorio della Federazione Russa. Per noi i metodi del terrore sono inaccettabili! Ma allo stesso tempo, continuiamo la lotta informatica contro gli elementi fascisti radicati sia nella stessa Ucraina che in quei paesi del “mondo civilizzato” che si sono disonorati con il loro sostegno! L’emergere di una nuova guerra israelo-palestinese influenzerà senza dubbio il conflitto in Ucraina”.[…] ‘Nel conflitto tra Israele e Palestina, aderiamo a una posizione di neutralità e sosteniamo una rapida riconciliazione tra i popoli in guerra. La pace in Terra Santa è nell’interesse é a beneficio della Russia!”.

A seguito dell’offensiva di Hamas diversi gruppi hanno avuto diverse contraddizioni e difficoltà tra i membri, uno tra questi sembra essere anche GlorySec – prima nella campagna #OpRussia accanto ai GhostSec che ora dichiara Black Hats – a favore di Israele. Sul suo canale, dopo aver collaborato con Anonymous (uno dei gruppi chiaramente) dichiara: “…al giorno d’oggi ci sono molti gruppi di hacktivisti, che hanno davvero perso il loro significato, hanno adottato un nuovo motto, una nuova agenda… Vorrei non chiamarlo più hacktivismo, io lo chiamo tirannia … Io lo chiamo tradimento… Lo chiamo malvagità”. Rete: EraSecurity, KromSec404, AnonOperation.

Tra i gruppi di hacktivisti che sostengono Israele partiamo dall’ultimo gruppo di cui abbiamo parlato. GlorySec, si dichiara un affiliato di un altro gruppo con un team avanzato e competenze che vanno dal reverse engineering alla penetrazione della rete. La loro prossima operazione, dopo la Palestina e l’Armenia, sembrerebbe essere l’Iran. Intanto avvisa il governo israeliano che la Palestina si stava preparando alla ‘guerra informatica’: “ogni sito web palestinese è dotato di un firewall a basso costo che prepara chiaramente alla guerra informatica con Israele. Il firewall è Imunify360 (CloudLinux) che può essere facilmente manomesso….”.

Viaggiando su Telegram Anonymous Israel, che si dichiara – già nell’aprile 2022 – contro i terroristi e i loro sostenitori, dà pieno supporto allo stato. Tra i gruppi pro-Israele anche l’IT Army of Ukraine, il gruppo GlorySec giá schieratosi contro la Russia e a sostegno dell’Azerbaigian (#OpArmenia) e dichiaratamente contro il terrorismo.

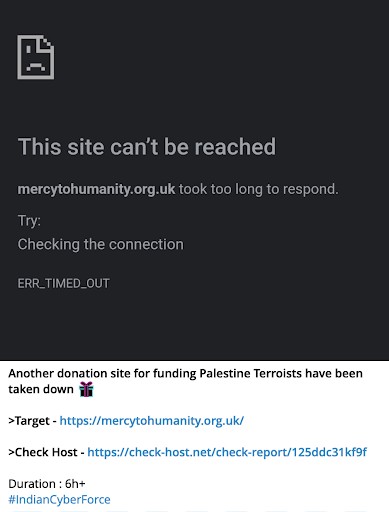

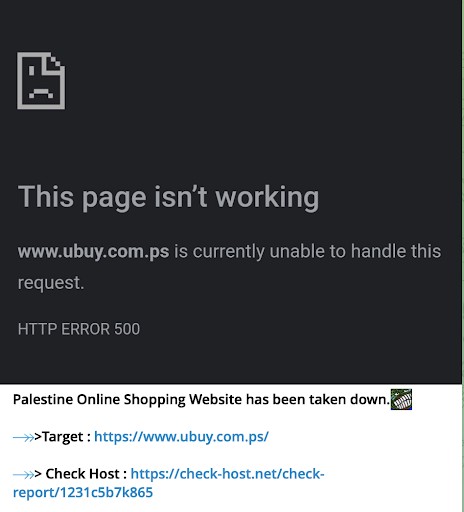

Ovviamente e soprattutto per i motivi sopra elencati e l’appoggio dell’India alla causa israeliana troviamo l’Indian Cyber Force – in rete con l’Indian Darknet Association per rispondere anche agli attacchi dei gruppi appartenenti a Bangladesh, Pakistan e Indonesia. Tra i colpi – paralleli a quelli verso il Canada e il Bangladesh per le relazioni con il Pakistan – quelli DDoS a siti web che raccolgono fondi per la Palestina, negozi online, banche, telecomunicazioni…

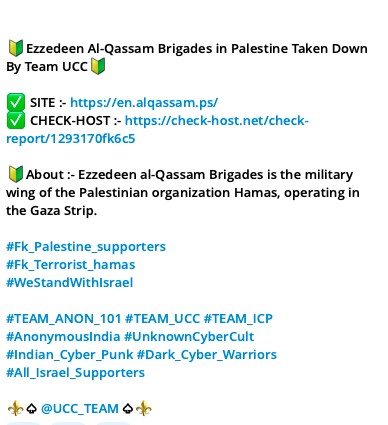

A loro si aggiunge il team UCC Operations che ha come target: Indonesia, Bangladesh, Pakistan, oltre all’attacco DDos al sito web delle Brigate Ezzedeen Al-Qassam in Palestina. Rete: Team Anon 101, Team UCC, Team ICP.

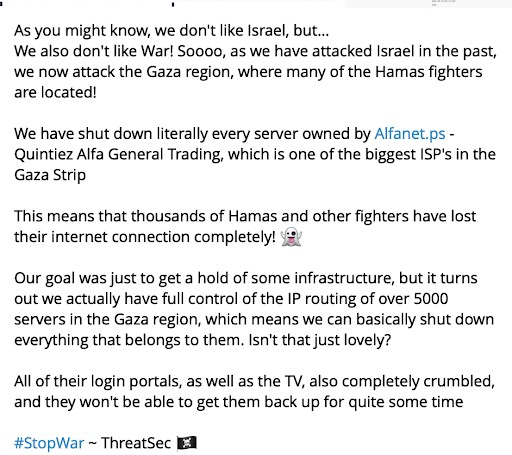

Poi ci sono quei gruppi che ‘si battono’ solo contro il terrorismo e Hamas, tra questi il gruppo ThreatSec o il gruppo Termus Israel che rilascia invece ondate di informazioni da fonti aperte (OSINT) sui sostenitori del loro nemico dall’interno del paese con tracciamenti.

Tutti noi abbiamo letto con apprensione del lancio di una non meglio specificata #opitaly che, nell’ottica dei suoi organizzatori(sia quelli dichiarati che quelli dietro le quinte), dovrebbe essere una campagna di attacchi informatici(principalmente ddos, leaks, defacement) verso siti di aziende ed istituzioni italiane e che, quindi, dovrebbe essere un attacco alle nostre infrastrutture ed al nostro paese.

Ovviamente tutti hanno collegato il lancio di questa campagna – ad opera di gruppi che si sono autodefiniti propalestinesi – all’appoggio incondizionato del nostro paese ad Israele ed al fatto che questa nuova guerra – come già avvenuto per la guerra russoucraina – si sta muovendo anche sul terreno ibrido della cyberwarfare, quest’affermazione è senza dubbio vera ma, secondo me, è una lettura incompleta ed ora analizzerò il perchè:

Quando parliamo del mondo cyber tendiamo a “dissociarlo” dal mondo reale pensando che ciò che accade nel cyberspazio sia una sorta di “mondo a sé” e che, quindi, non coinvolga in alcun modo la vita reale e la nostra realtà di tutti giorni… ebbene, questo è un pensiero distorto che non ha attinenza con la realtà, in quanto moltissimi gruppi cyber nascono e muoiono molto velocemente e l’unico modo che hanno per farsi ascoltare è quello di cavalcare – in maniera più o meno convinta – le notizie del mondo reale sentendosi in dovere di dare il loro contributo per una causa che loro – o chi li comanda – ritengono giusta.

Ma allora perchè colpire l’Italia? La risposta a questa domanda è molto più semplice di quello che si potrebbe pensare perché se è vero – lo abbiamo detto innumerevoli volte qui su Red Hot Cyber – che l’Italia è molto indietro per quanto riguarda la sicurezza informatica, dall’altra parte è anche vero che l’Italia occupa un ruolo ed una posizione di primo piano nell’ambito del Mediterraneo oltre ad essere un paese membro della Nato e del G8, insomma, l’Italia è un paese molto più importante sul piano della geopolitica di quello che si potrebbe comunemente pensare e, soprattutto, attaccare a livello informatico l’Italia è praticamente a costo zero.

Come a costo zero? Avete letto bene, nel mondo cyber avviene esattamente quello che avviene con le grandi organizzazioni criminali del mondo reale quando devono scegliere un posto in cui stabilire parte delle proprie attività ed effettuano un’analisi basata su numerosi punti(stabilità politica, stabilità economica, margini di corruzione governativa, margini di infiltrazione nel tessuto socio-economico ecc…) ebbene anche nel mondo cyber avviene la stessa cosa(percentuale di reati informatici vs condanne definitive, preparazione informatica del paese, effettive risorse destinate al contrasto del cybercrime) così come abbiamo visto con i gruppi russi in passato quando nel sottobosco si vociferava “Se attacchiamo paesi stranieri difficilmente le autorità ci metteranno i bastoni tra le ruote ma se dovessimo attaccare la Russia ci verrebbero a cercare ed a braccare fino alla fine dei nostri giorni”, è opinione diffusa nel sottobosco che attaccare l’Italia, le sue aziende, le sue infrastrutture critiche ed andare a danneggiarne l’economia sia, oltre che più o meno semplice, di fatto senza conseguenze.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…