Le forze dell’ordine internazionali hanno colpito duramente la famigerata banda criminale informatica ALPHV/BlackCat, eliminando il loro data leak site all’interno della rete onion. L’azione congiunta coinvolge diverse agenzie, tra cui l’FBI, il Federal Criminal Police Office, la NCA (National Crime Agency), e la Polizia di altri paesi. Questo dimostra che la cooperazione globale nel contrastare le minacce informatiche transnazionali sta pagando.

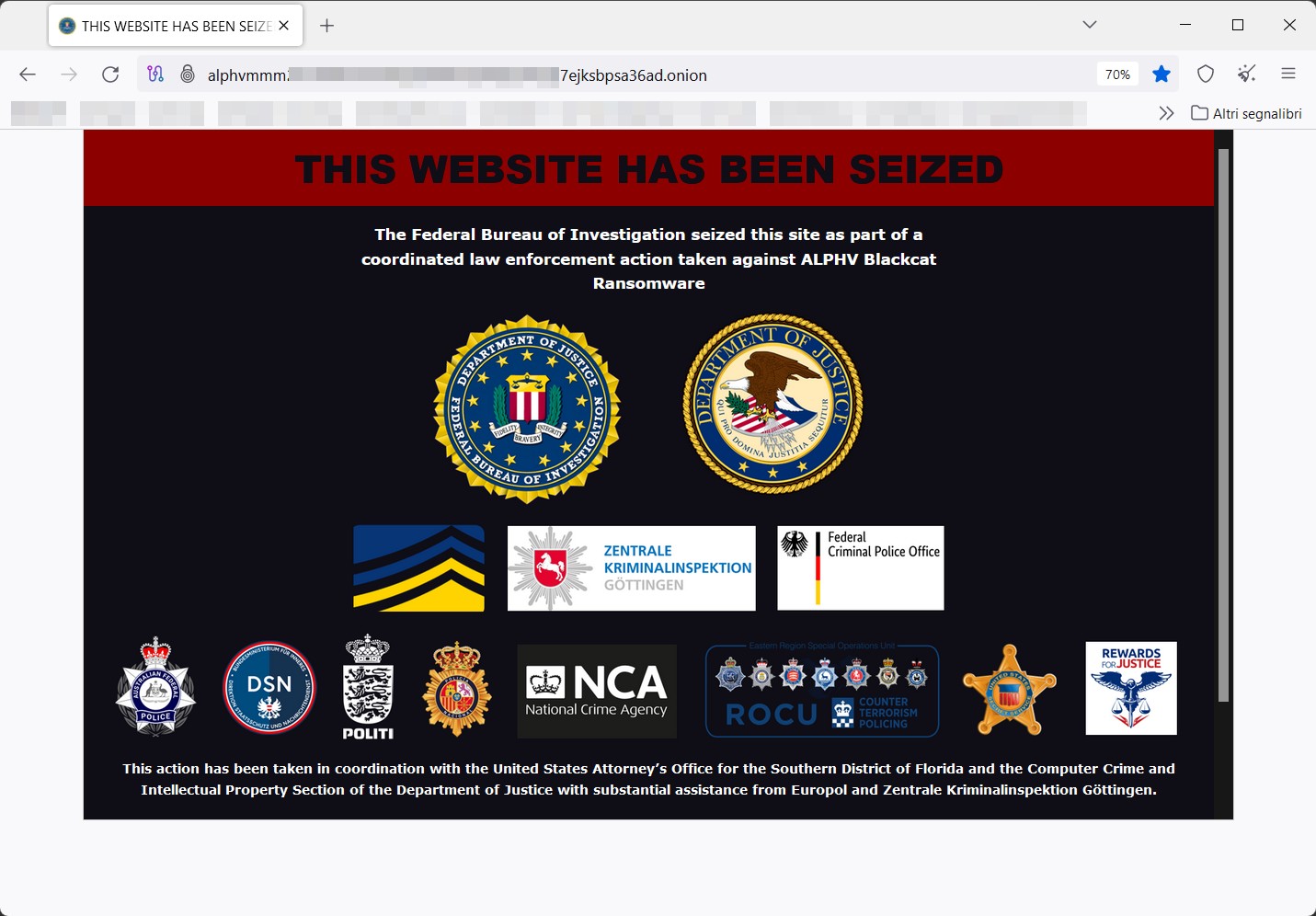

Sulla homepage del data leak site, ora sostituita da un avviso delle forze dell’ordine, si legge:

“This action has been taken in coordination with the United States Attorney’s Office for the Southern District of Florida and the Computer Crime and Intellectual Property Section of the Department of Justice with substantial assistance from Europol and Zentrale Kriminalinspektion Göttingen.”

“Questa azione è stata intrapresa in coordinamento con l’Ufficio del Procuratore degli Stati Uniti per il Distretto Meridionale della Florida e la Sezione Crimini Informatici e Proprietà Intellettuale del Dipartimento di Giustizia, con il sostegno sostanziale di Europol e Zentrale Kriminalinspektion Göttingen.”

Ora è da comprendere se le forze dell’ordine siano arrivati ad arrestare i membri della gang oppure si tratta solo di aver abbattuto le infrastrutture IT del gruppo. Sentiremo ancora parlare nel futuro di BlackCat/ALPHV?

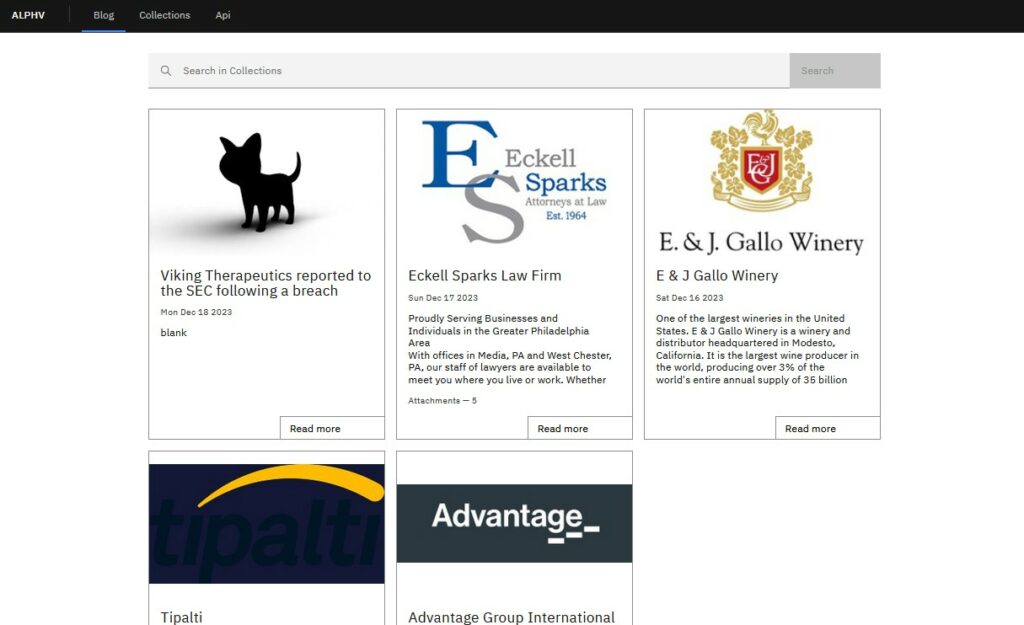

Ma sembrerebbe che la cyber gang, abbia spostato immediatamente le sue risorse su un altro indirizzo onion, facendoci comprendere che una politica di backup è essenziale in qualsiasi operazione di business, sia criminale che non è che gli “imprevisti” ci sono sempre.

L’operazione internazionale ha smantellato il data leak site conosciuto, noto per aver diffuso dati sensibili provenienti da violazioni di sicurezza in tutto il mondo. La banda ALPHV/BlackCat è conosciuta per la sua attività criminale su vasta scala. Queste coinvolgono il furto di dati personali, la vendita di informazioni sensibili sul dark web e l’esecuzione di attacchi ransomware.

Le infrastrutture IT della cyber gang sono state interrotte con una collaborazione tra agenzie di diversi paesi. L’FBI e la NCA hanno lavorato a stretto contatto con il Procuratore degli Stati Uniti per il Distretto Meridionale della Florida e la Sezione Crimini Informatici e Proprietà Intellettuale del Dipartimento di Giustizia degli Stati Uniti.

La banda ALPHV/BlackCat non si è limitata alle sue attività criminose a livello internazionale, ma ha preso di mira entità in Italia. Ha portato infatti avanti attacchi informatici che hanno compromesso la sicurezza di aziende e cittadini italiani.

Ricordiamo sicuramente il cruento attacco informatico all’Università di Pisa, ma anche a VOG, Azimut, Del Monte, Fruttagel e molte altre ancora.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione. Ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

I ricercatori di sicurezza di Recorded Future e MalwareHunterTeam, intorno a fine del 2021, scoprirono un nuovo ceppo di ransomware chiamato ALPHV/BlackCat. Tale ceppo era coinvolto in precedenza in operazioni criminali con la famigerata cyber gang REvil (Sodinokibi).

Questo ransomware, è tecnicamente il terzo ceppo ad utilizzare il linguaggio Rust dopo la pubblicazione di un proof-of-concept che venne rilasciato su GitHub nel 2020. Si ratta di un ceppo sperimentale, oramai defunto chiamato BadBeeTeam che venne osservato nello stesso anno.

ALPHV (BlackCat) è il primo ad essere creato e distribuito attraverso una cyber gang che opera in modello RaaS (Ransomware as a Service). Seguendo il modello di REvil, la gang pubblicizzò il suo programma di affiliazione all’interno dei forum clandestini di criminalità informatica (XSS e Exploit). Ha quindi invitato altri criminali ad unirsi e lanciare attacchi contro grandi aziende per estorcere denaro.

Coloro che si candidavano, noti come “affiliati”, ricevono una versione del ransomware ALPHV (BlackCat) che potevano utilizzare negli attacchi. Se gli attacchi portavano all’estorsione si procedeva alla spartizione dei proventi una volta arrivato il pagamento da parte dell’azienda violata.

Il malware può crittografare i dati su sistemi Windows, Linux e VMWare eSXI. Gli affiliati possono guadagnare tra l’80% e il 90% del riscatto finale. Questo varia a seconda della somma totale che estraggono dalle vittime .

In sintonia con le tattiche della maggior parte delle principali operazioni di ransomware odierne, il gruppo si impegna anche in una doppia estorsione. Utilizzano i dati rubati per fare pressione sulle vittime affinché paghino, minacciando di far trapelare i dati rubati se non lo fanno.

Sebbene ci siano stati altri tentativi di creare ransomware in Rust, BlackCat è il primo a rappresentare una vera minaccia e di cui le aziende devono fare attenzione. In un tweet, Michael Gillespie (famoso analista di malware presso Emsisoft e autore di decine di utilità di decrittazione ransomware), descrisse BlackCat come un ransomware “molto sofisticato”.

Tuttavia, BlackCat non è l’unico RaaS professionale ad utilizzare Rust, dove tale linguaggio di programmazione è considerato molto più sicuro rispetto a C e C++.

Anche altri gruppi di criminalità informatica, come gli operatori di BuerLoader e FickerStealer , hanno fatto i primi passi nel 2021 verso l’implementazione delle versioni Rust dei loro strumenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…