Anche dopo i leaks degli ultimi tempi (quali le chat interne e il codice del ransomware), la cyber gang Conti ransomware non si ferma.

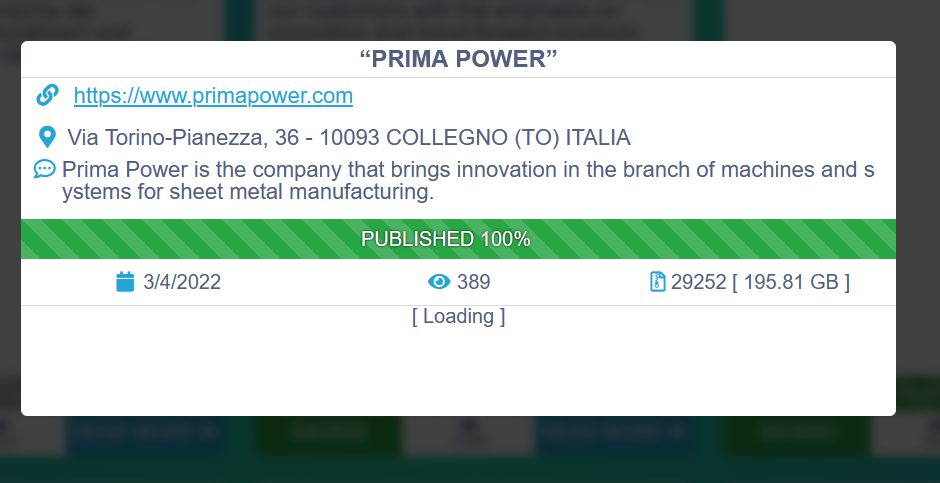

Infatti proprio oggi è stato pubblicato un avviso all’interno del loro data-leak-site (DLS) con il quale informano l’avvenuta violazione dell’azienda italiana Prima Power Il post riporta che i dati in loro possesso sono veramente molti, Si parla di ben 29.000 files per un totale di 195GB esfiltrati dall’organizzazione.

Supporta Red Hot Cyber

Prima Power SpA è una società italiana quotata in borsa e attiva nel settore della lavorazione della lamiera (Prima Power) e della tecnologia laser (Prima Electro). Il gruppo Prima Power comprende Finn-Power Oy a Kauhava, precedentemente di proprietà di Jorma Lillbacka.

Prima Industrie ha iniziato alla fine degli anni ’70, specializzandosi in tecnologia laser , saldatura e robotica , ed è cresciuta attraverso acquisizioni, come con l’acquisizione di Finn-Power nel 2008.

Nel 2011 è stato deciso di fondere le attività di lavorazione della lamiera del Gruppo sotto il nome comune Prima Power, ma la società finlandese opera per il momento sotto il nome di Finn-Power Oy.

Oltre che in Italia e Finlandia, il Gruppo Prima Industrie ha una produzione negli Stati Uniti e in Cina.

Il fatturato netto nel 2012 è stato di 349 milioni di euro e il numero dei dipendenti è stato di 1.500.

Di questi, Finn-Power Oy ha rappresentato 111 milioni di euro e 329 persone.

Conti è una cyber gang che adotta il modello ransomware-as-a-service (RaaS), anche se la sua struttura presenta variazioni che la differenziano da un tipico modello di affiliazione.

È probabile che i vertici dell’organizzazione di Conti paghino degli sviluppatori di malware con uno stipendio fisso anziché una percentuale dei proventi utilizzati dagli attori informatici affiliati, ricevendo una quota dei proventi di un attacco riuscito.

Gli attori Conti spesso ottengono l’accesso iniziale alle reti attraverso:

Nella fase di esecuzione, gli attori eseguono un payload getuid prima di utilizzare un malware più aggressivo per ridurre il rischio di attivare i motori antivirus.

La CISA e l’FBI hanno osservato Conti utilizzare dei Router Scan, telecamere e dispositivi di archiviazione collegati alla rete con interfacce web per effettuare l’accesso illecito alle infrastrutture. Inoltre, gli attori utilizzano anche attacchi Kerberos per tentare di ottenere l’hash di amministrazione e condurre attacchi di forza bruta.

È noto che gli attori Conti sfruttano software di monitoraggio e gestione remoti legittimi e software desktop remoto come backdoor per mantenere la persistenza sulle reti delle vittime. Gli attori utilizzano strumenti già disponibili sulla rete delle vittime e, se necessario, aggiungono strumenti aggiuntivi , come Windows Sysinternals e Mimikatz, per ottenere gli hash e le credenziali di testo non crittografato degli utenti, che consentono agli attori di aumentare i privilegi all’interno di un dominio ed eseguire altre attività post-sfruttamento e di spostamento laterale.

In alcuni casi, gli attori utilizzano anche il malware TrickBot per svolgere attività successive di sfruttamento.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, anche se in assenza di un backup dei dati, sono molte le volte che il ripristino è stato impossibile.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda. Oggi occorre cambiare mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.