Lo specialista di Deep Instinct Ron Ben Yizhak ha presentato alla conferenza Defcon un nuovo attacco denominato NoFilter che si basa sulla Windows Filtering Platform (WFP) per aumentare i privilegi in Windows.

Come spiega l’esperto, se un utente malintenzionato ha già la possibilità di eseguire codice con diritti di amministratore, ma il suo obiettivo è eseguire, ad esempio, LSASS Shtinkering, tali privilegi non saranno sufficienti, dovrà essere eseguito come NT AUTHORITY\SYSTEM.

In questo caso, l’attacco NoFilter ti consentirà di passare dai diritti di amministratore a SYSTEM.

Il punto di partenza di questa ricerca è stato lo strumento dell’azienda chiamato RPC Mapper, utilizzato per mappare i metodi RPC (Remote Procedure Call), in particolare quelli che chiamano WinAPI. Questo ha portato alla scoperta del metodo BfeRpcOpenToken, che fa parte del WFP.

Ricordiamo che WFP è un insieme di API e servizi di sistema che vengono utilizzati per elaborare il traffico di rete e consentono di configurare filtri che bloccano le comunicazioni.

“La tabella handle di un altro processo può essere ottenuta chiamando NtQueryInformationProcess“, spiega l’esperto. “Questa tabella elenca i token detenuti dal processo. Gli handle di questi token possono essere duplicati in modo che un altro processo possa elevarsi a SYSTEM.”

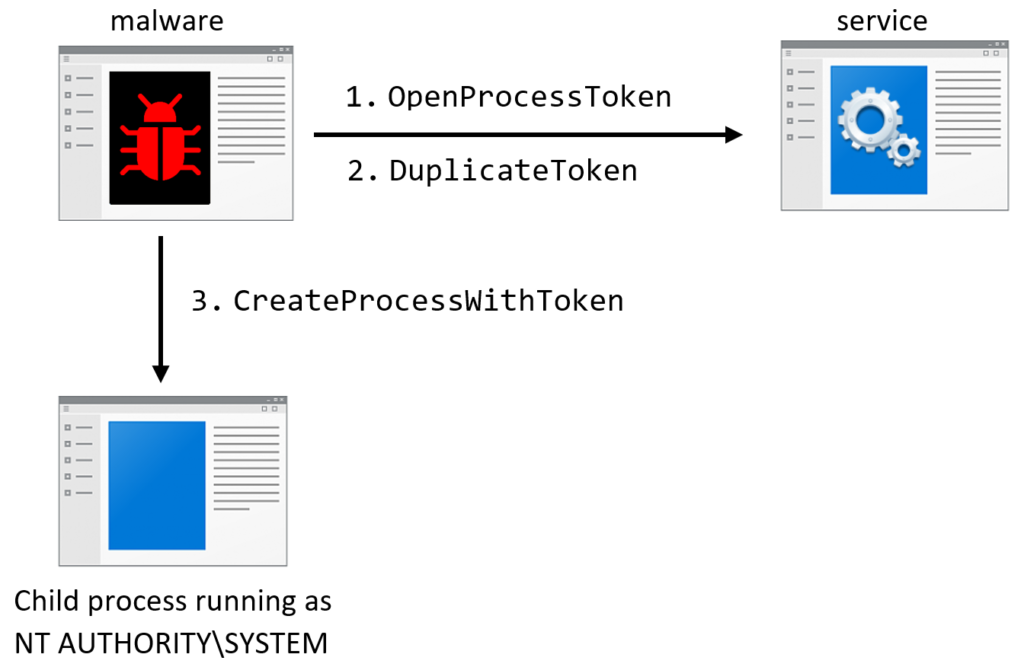

Pertanto, un programma dannoso in esecuzione in modalità utente ha la possibilità di accedere ai token di altri processi utilizzando determinate funzioni (come DuplicateToken o DuplicateHandle) e quindi utilizzare il token per avviare un processo figlio con privilegi SYSTEM.

Allo stesso tempo, tale attacco può essere furtivo e non lasciare quasi tracce e registri, ma NoFilter ti aiuterà a lanciare una nuova console come NT AUTHORITY\SYSTEM, o sotto le spoglie di un altro utente che ha effettuato l’accesso al sistema.

Ron Ben Yitzhak riassume che è possibile trovare nuovi vettori di attacco anche semplicemente esaminando i componenti integrati del sistema operativo come WFP.

Il rapporto rileva inoltre che Microsoft è stata informata in anticipo di questo problema, ma ha ritenuto che il comportamento descritto non fosse una vulnerabilità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…