Autore: Fernando Curzi

Data Pubblicazione: 23/01/2022

Attraverso la simulazione di attacchi reali, il pentester è in grado di capire se esistano o meno delle falle che possano esporre i sistemi a potenziali attacchi informatici.

Il pentester come anche l’Ethical hacker o ITadmin è una figura importantissima per le società e per i rispettivi sistemi informatici, porta sempre con sè un arsenale di tool d’attacco, è specialista anche di attività di social engineering che spesso i malintenzionati mettono in atto prima di inviare un attacco informatico, sensibilizzando il personale dell’azienda con periodici seminari sulla tema.

Questi incarichi che gli vengono assegnati sono ben definiti all’interno di un contratto scritto stipulato dalla società committente, che avrà a disposizione un certo periodo di tempo per concludere l’incarico e redigere un report dettagliato sulle vulnerabilità dei sistemi e sulle misure da adottare, report che dovrà essere consegnato all’amministratore di rete e al web master per apportare le relative misure di sicurezza.

Il pentesting si divide in varie fasi: il Footprinting è la prima fase e racchiude tutte quelle attività iniziali, essenziali ad un malintenzionato o, nel nostro caso, a un pentester che gli consente di svolgere in maniera adeguata l’attacco informatico per valutarne i rischi.

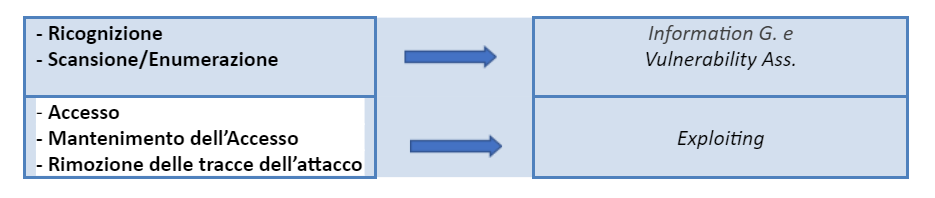

L’EC-Council ha certificato le 5 fasi principali di un attacco informatico:

In questo volume ci concentreremo su argomenti che riguardano la prima fase, il “Footprinting”. In esso sono racchiuse tutte quelle attività di ricerca d’informazioni sull’obiettivo da attaccare, utile al pentester per identificare le diverse vie e modalità di penetrazione in una rete o all’interno di un dispositivo connesso. È da considerarsi uno step iniziale importantissimo, perché è solo grazie ad esso che si può dedurre la qualità di un attacco. Inoltre, sempre lo stesso l’EC-Council definisce ben sette passi diversi per la fase del Footprinting. Cercheremo in questo modulo di svolgere le principali, si utilizzeranno alcuni strumenti che fanno parte della cassetta degli attrezzi di un pentester. I passi che seguiremo sui sistemi da testare saranno:

In questo volume ci concentreremo su argomenti che riguardano la prima fase, il “Footprinting”. In esso sono racchiuse tutte quelle attività di ricerca d’informazioni sull’obiettivo da attaccare, utile al pentester per identificare le diverse vie e modalità di penetrazione in una rete o all’interno di un dispositivo connesso. È da considerarsi uno step iniziale importantissimo, perché è solo grazie ad esso che si può dedurre la qualità di un attacco. Inoltre, sempre lo stesso l’EC-Council definisce ben sette passi diversi per la fase del Footprinting. Cercheremo in questo modulo di svolgere le principali, si utilizzeranno alcuni strumenti che fanno parte della cassetta degli attrezzi di un pentester. I passi che seguiremo sui sistemi da testare saranno:

Un pentester, dopo aver ricevuto un incarico dalla società committente, procederà fin da subito a svolgere questa importantissima prima fase, attraverso canali e tecniche prestabilite che a breve vedremo, cercherà di recuperare quante più informazioni possibili sulla società.

È importante sottolineare che per un’azienda il fatto che un pentester riesca sin da subito a recuperare informazioni sensibili attraverso questi canali talvolta totalmente legali, è sintomo di una crepa nelle vulnerabilità informative dell’azienda.

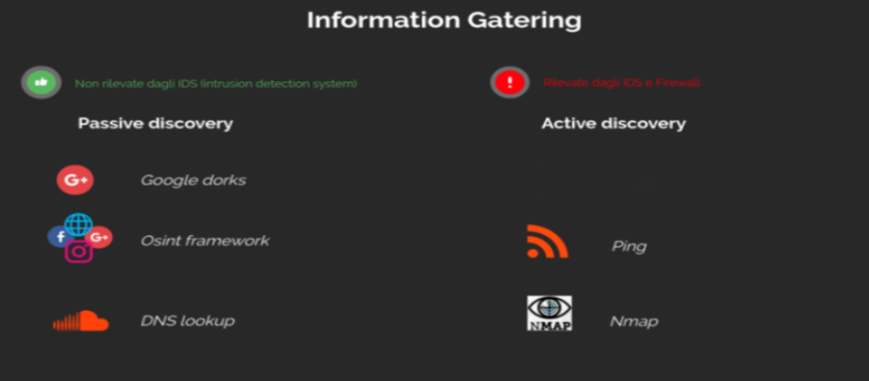

Un’attività di Footprinting aziendale si suddivide in:

La differenza sostanziale tra le due sta nel fatto che le prime sono da ritenersi illegali per chi le svolge senza autorizzazione del proprietario dei sistemi in quanto permettono l’interazione con i sistemi informatici mentre le seconde sono del tutto legali anche se non si dispone di autorizzazioni in quanto svolte in rete internet e le info estrapolate sono di dominio pubblico.

Sono tutte quelle attività e tecniche rivolte alla ricerca d’informazioni sulla rete bersaglio (informazioni sui dipendenti, dati finanziari, indirizzi ip, topologia della rete ecc) .

I dati rilevati non provengono da interazioni dirette con i sistemi informatici e per la loro natura non sono rilevate dai firewall, IPS (intrusion prevention system) o dagli IDS (Intrusion Detection System). Sono da ritenersi LEGALI perché le informazioni sono reperite dal web pubblico.

Tra queste attività rientrano:

Vi rientrano tutte quelle attività rivolte alla ricerca d’informazioni sulla rete bersaglio. I dati recuperati provengono da interazioni dirette con i sistemi informatici. Queste attività sono rilevate dai firewall, IDS e IPS e sono da considerarsi ILLEGALI; pertanto si è autorizzato a eseguirle solo mediante contratto con la società che commissionerà il tecnico per l’incarico.

Rientrano tra queste:

Iniziamo a vedere le attività di passive discovery utilizzando la rete pubblica per recuperare quante più informazioni possibili su un ipotetica azienda da testare.

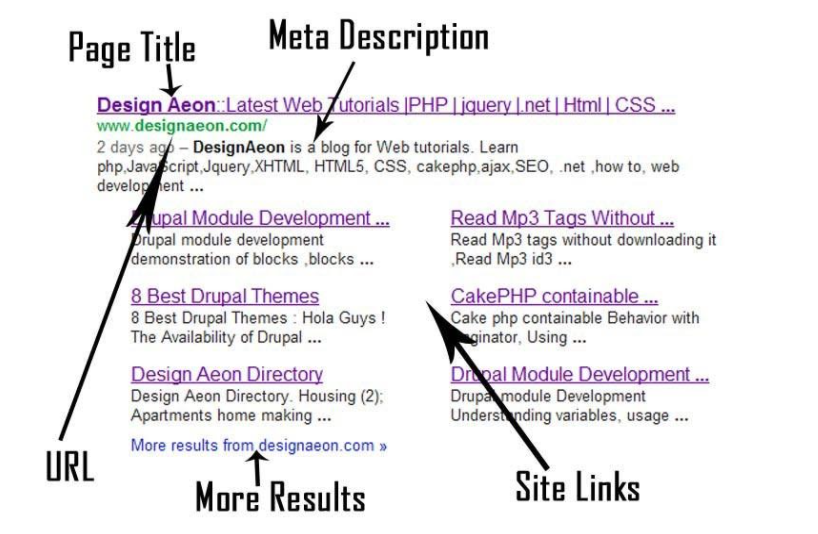

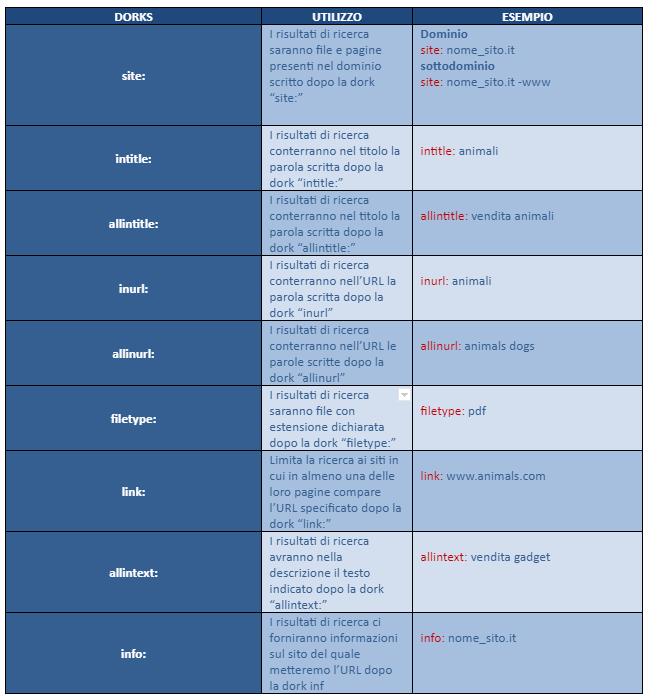

Le Google Dorks sono query implementate da Google in modo da permettere di sfruttare alcune potenzialità aggiuntive del motore di ricerca. In certe situazioni, nell’attività di un pentester, la ricerca d’informazioni attraverso l’utilizzo di queste speciali keywords è da ritenersi utile ed efficace. L’uso delle Dorks è legato ad un linguaggio tecnico ben preciso e richiede un minimo di conoscenza della struttura delle Serp di Google, che viene illustrata di seguito:

Procediamo con alcune Dorks attraverso la home di Google, inserite nel campo di ricerca le seguenti combinazioni di Dorks, altre raccolte dal Google Hacking Database le trovate a questo link: https://exploit-db.com/google-hacking-database

Procediamo con alcune Dorks attraverso la home di Google, inserite nel campo di ricerca le seguenti combinazioni di Dorks, altre raccolte dal Google Hacking Database le trovate a questo link: https://exploit-db.com/google-hacking-database

Questo è uno strumento affascinante che mette a disposizione Google, ma come vedremo nei capitoli successivi, un pentester per le sue indagini avrà bisogno di strumenti più avanzati. Prima di proseguire vorrei che vi sia chiaro come sono strutturati i livelli di un classico dominio web di seguito alcuni esempi:

Questo è uno strumento affascinante che mette a disposizione Google, ma come vedremo nei capitoli successivi, un pentester per le sue indagini avrà bisogno di strumenti più avanzati. Prima di proseguire vorrei che vi sia chiaro come sono strutturati i livelli di un classico dominio web di seguito alcuni esempi:

I domini possono arrivare ad avere anche livelli superiori ma l’importante è comprendere che ad ogni livello corrisponde una zona riferita ovviamente al web server di appartenenza.

Osint, (Open Source Intelligence), è quel tipo di attività rivolta alla raccolta d’informazioni di natura pubblica, utilizzato principalmente nel campo del giornalismo, nelle cyber investigazioni e nello spionaggio industriale.

Un’attività di Osint si basa su informazioni ricavate dalla rete internet, maggiormente dai social network, siti web e dagli archivi storici online. Per agevolare questo tipo di ricerca sono nati anche dei software grafici, tra i migliori troviamo Maltego che si può trovare preinstallato su Kali linux e permette, attraverso l’installazione di alcuni moduli esterni, di compiere delle ricerche incrociate ed è in grado di strutturare delle mappe di rete e di contatti.

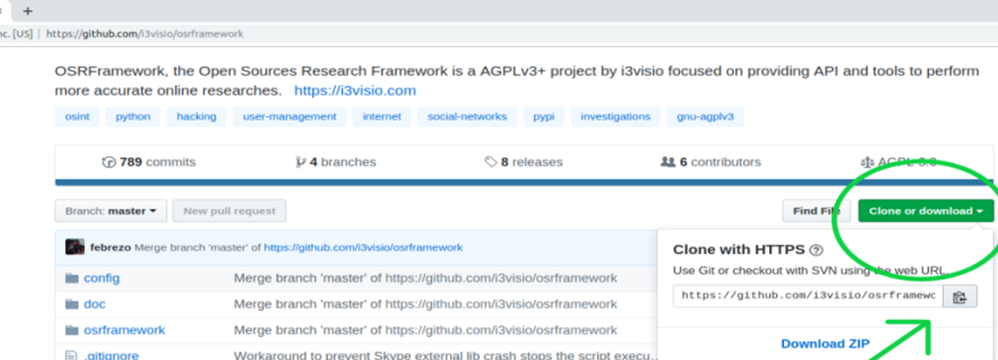

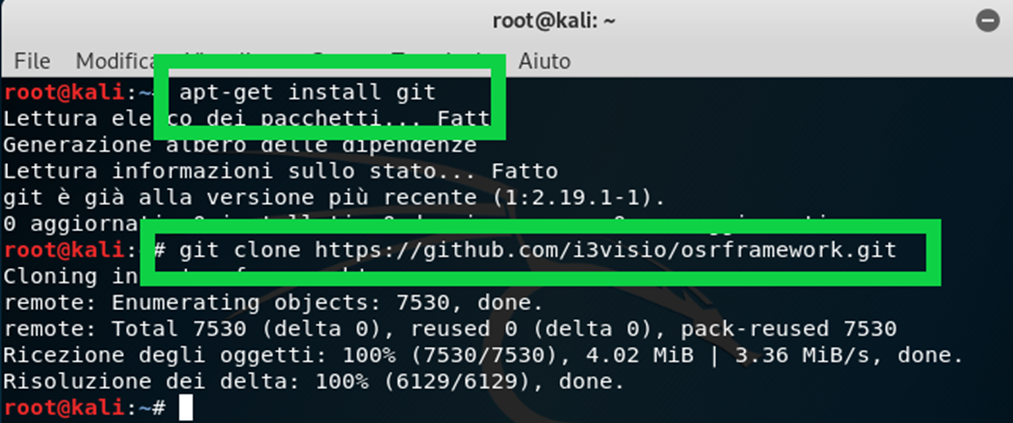

In Kali Linux troviamo anche dei Framework molto efficienti e gestibili da riga di comando, il cui scopo è scandagliare la rete filtrando i dati in base alla richiesta effettuata. Per questo test utilizzerò un tool da riga di comando senza interfaccia grafica, in realtà è un framework molto pratico si chiama Osr-framework.

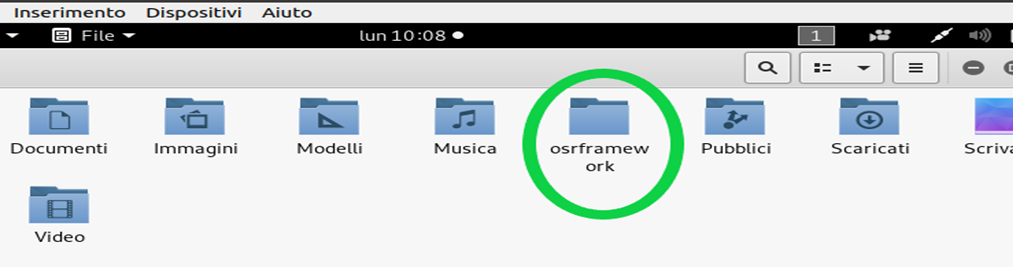

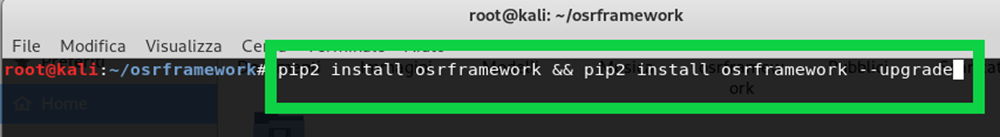

Procediamo alla sua installazione:

Terminata l’installazione delle dipendenze, possiamo iniziare a usare il framework, vi mostrerò i comandi principali per svolgere qualche indagine passiva:

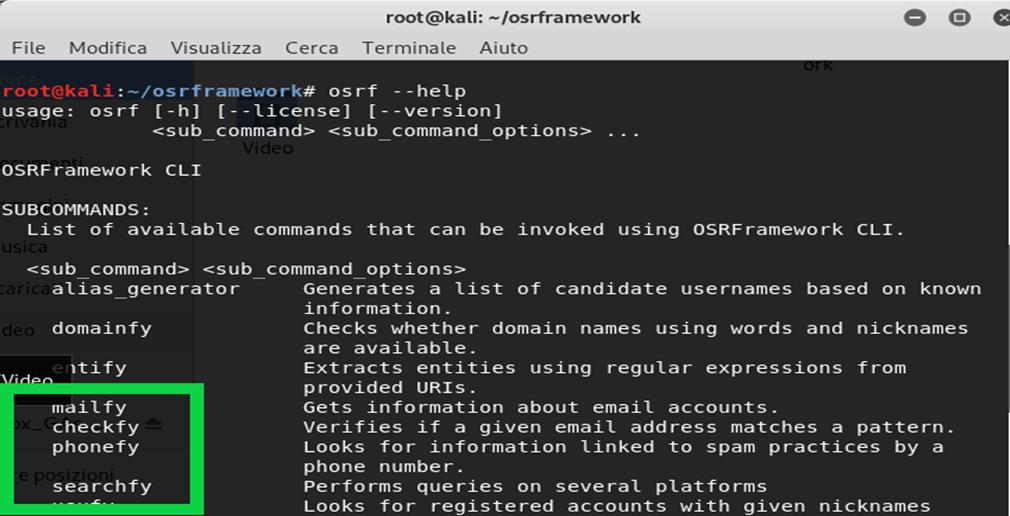

$ osrf –help evoca l’help dei comandi di osrf, nel riquadro verde di seguito ho evidenziato i principali.

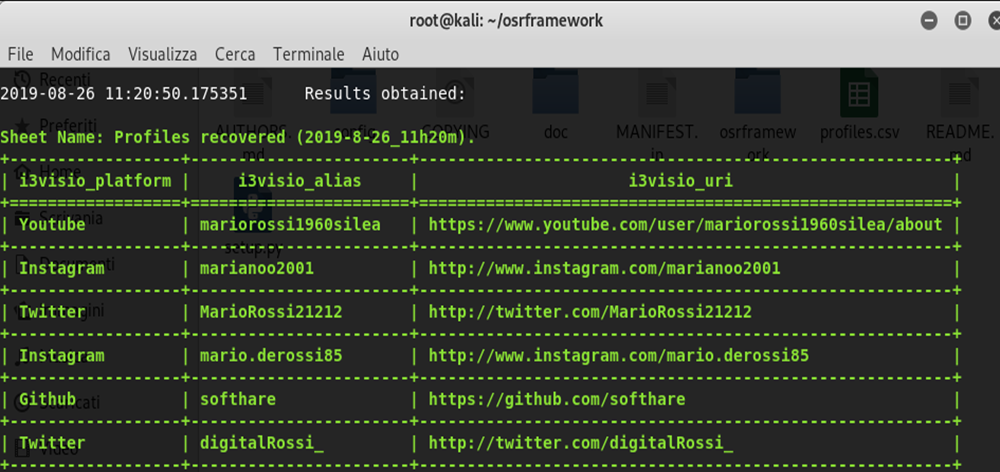

$ osrf searchfy –q serve per inviare delle query in base alle parole chiave che si immettono nella richiesta scandagliando contemporaneamente più piattaforme social: nel nostro caso ho inserito un nome di persona (Mario Rossi) di seguito il result;

$ osrf usufy –n, serve a ricercare info in base al nickname o alias sulle piattaforme specificate nei parametri;

$ osrf –n phonefy, serve per ricercare informazioni su un numero di telefono.

Di seguito cito alcuni software e motori di ricerca che svolgono egregiamente il loro lavoro in ambito di investigazioni osint aziendale, particolare enfasi vorrei rivolgerla al sito https://osintframework.com, un raccoglitore di applicativi e archivi online, suddivisi per categoria dedicati alle attività delle cyber investigazioni.

Alcuni software per poter iniziare a prendere dimestichezza con le analisi OSINT:

Motori di ricerca e software OSINT

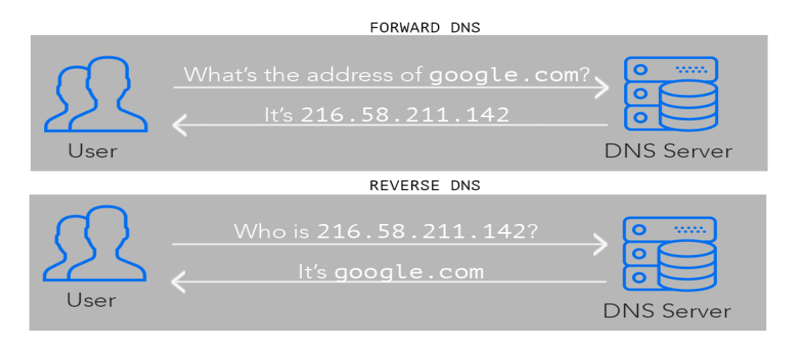

La ricerca in rete dell’indirizzo IP dei dispositivi in una rete bersaglio è una delle operazioni preliminari per un pentester. Per il suo intento utilizza tutti i canali dell’Information gathering messi a sua disposizione. Spiegare cosa vuol dire DNS Lookup significa riprendere il discorso sui DNS Server sui quali grava come abbiamo visto il doveroso compito di tradurre un dominio in un indirizzo IP.

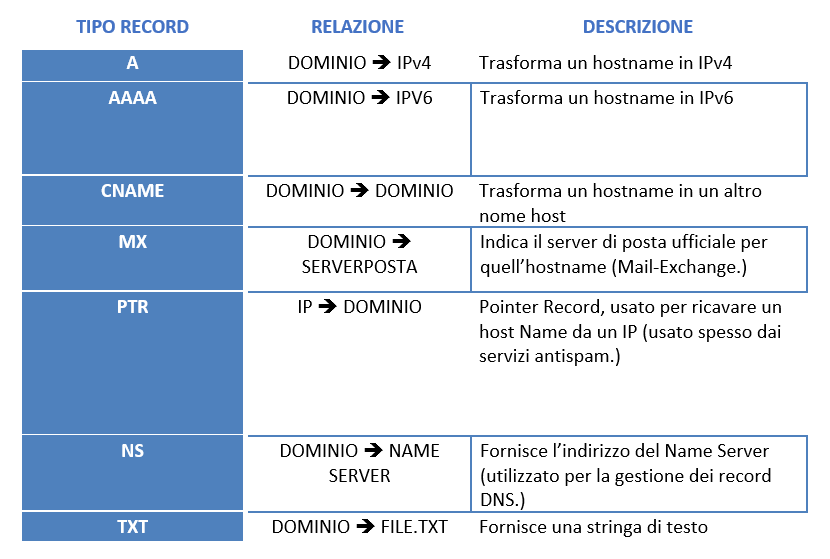

Tecnicamente un’associazione Dominio ???? IP si chiama Record: questo, in particolare, è di tipo “A”, ma ci sono moltissime tipologie di record, che potete visionare al seguente link:

Tecnicamente un’associazione Dominio ???? IP si chiama Record: questo, in particolare, è di tipo “A”, ma ci sono moltissime tipologie di record, che potete visionare al seguente link:

https://it.m.wikipedia.org/wiki/Tipi_di_record_DNS

Per la nostra attività si richiede la conoscenza dei record principali:

Il DNS Lookup è un sistema di verifica incrociata dei record, utile per scoprire l’indirizzo IP reale di dispositivo, pc, router, ecc. (nel nostro caso, di un server).

Il DNS Lookup è un sistema di verifica incrociata dei record, utile per scoprire l’indirizzo IP reale di dispositivo, pc, router, ecc. (nel nostro caso, di un server).

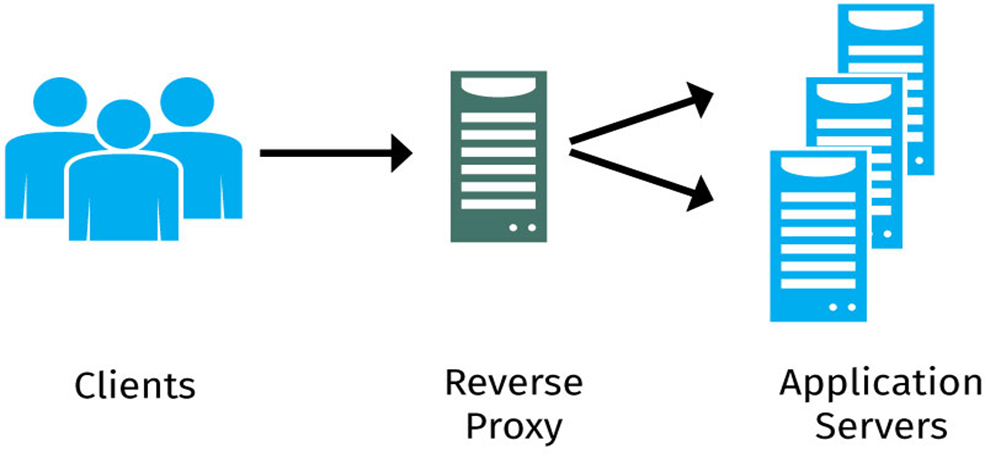

Conoscere l’indirizzo IP significa anche sapere dove quella macchina risiede. La nostra ricerca, la maggior parte delle volte, non è così naturale, poichè l’indirizzo IP del server non si rivela quello reale … cosa troviamo al suo porto? Troveremo indirizzi IP di altri server i cosiddetti Reverse-Proxy che interferiranno tra noi (client) e il nostro obiettivo (web server), mascherando le informazioni del server ufficiale, pertanto, anche l’indirizzo IP reale.

Questo fattore di “depistaggio” può creare non pochi problemi alla nostra attività d’indagine poiché il nostro lavoro non sarà allineato con le informazioni reali sul nostro target. Il problema è risolvibile con l’utilizzo di alcuni tool. Il DNS Lookup rimane un metodo efficace e non invasivo: a differenza del ping e port scanning di Nmap, è una tecnica totalmente legale.

Abbiamo accennato al discorso del mascheramento ovvero come l’IP reale di un server può essere occultato da parte di altri server immagine che “hostano” in rete il proprio indirizzo IP. Questa sostituzione avviene grazie ai Reverse Proxy.

Le web application utilizzano alcuni Reverse Proxy Server, uno tra questi è Cloudflare. Cloudflare è molto popolare per la sua semplicità di utilizzo e per la sua versione gratuita che lo rende appetibile nel mondo web hosting. Tra le sue funzioni principali troviamo:

Come abbiamo visto Cloudflare non è infallibile: tra le sue debolezze ritroviamo l’impossibilità di gestire appunto in maniera automatica tutti i record che puntano al dominio principale (per esempio, i record MX dei server-mail o di altri sottodomini del tipo “ftp.sito.com”).

Cloudflare permette di impostare questi parametri aggiuntivi dal suo pannello di controllo in modo che tutti i record, anche quelli dei sottodomini configurati, puntino al proxy server di Cloudflare e non al dominio principale che equivale all’indirizzo IP del server principale. Molto spesso questi parametri vengono tralasciati dal web master o dagli utenti amatoriali ed è in queste piccole cose che il nostro lavoro fa la differenza. Il DNS lookup si ramifica in tre attività, vediamole da vicino:

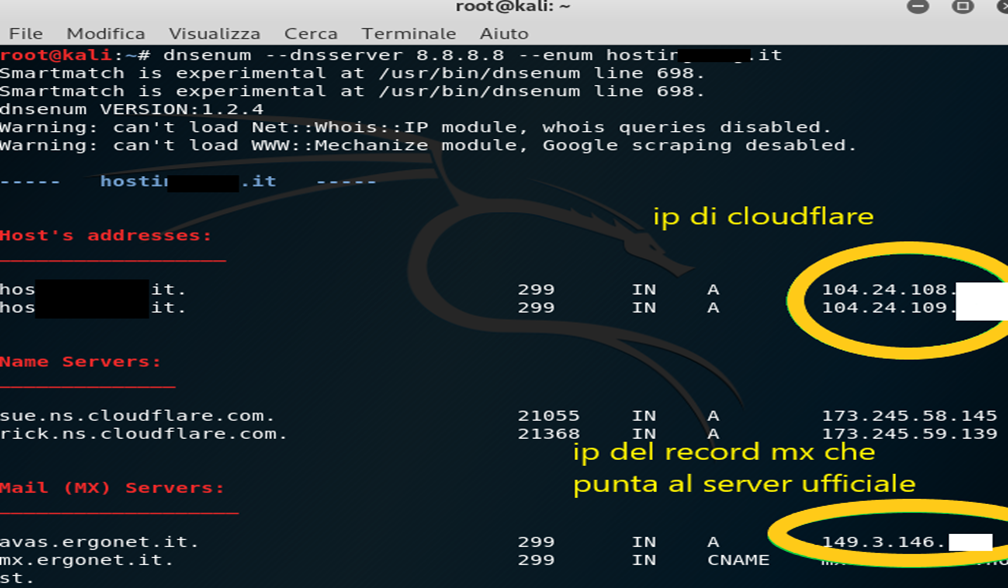

Troviamo già preinstallati in Kali linux alcuni tool: DNSenum, DNSrecon, Subbrute e Websploit. Per il nostro test utilizzerò un sito web campione che fa uso di Cloudflare (per maggiore sicurezza ne oscurerò gli indirizzi IP).

Aprite il terminale su Kali-attacker, lanciate il comando del tool dnsenum che vi permette di enumerare i record di un hostname,

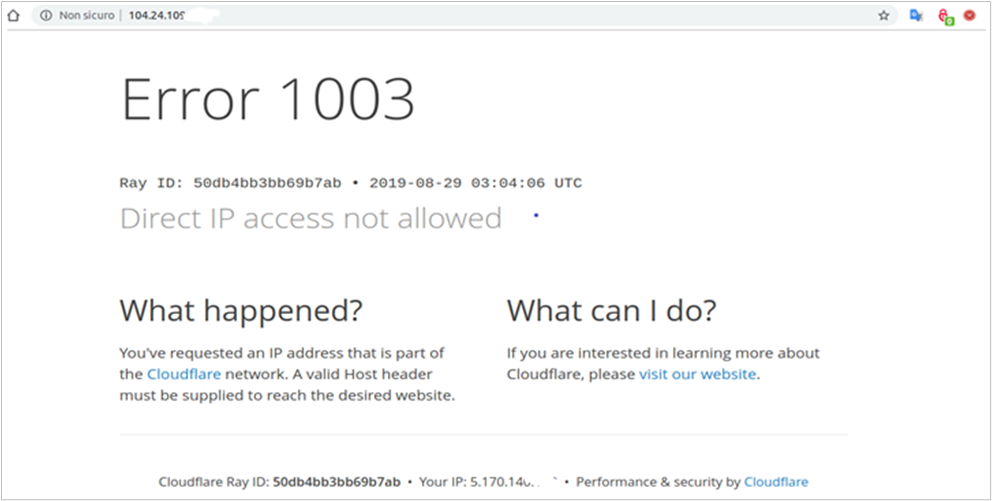

Saranno associati al dominio host****.it, in realtà non corrisponderanno all’indirizzo IP del server del dominio principale, ma agli indirizzi IP del proxy di Cloudflare, se provate a fare copia e incolla di uno dei due indirizzi nel browser, vi restituirà un messaggio che vi avvisa che il sito è protetto da Cloudflare:

Saranno associati al dominio host****.it, in realtà non corrisponderanno all’indirizzo IP del server del dominio principale, ma agli indirizzi IP del proxy di Cloudflare, se provate a fare copia e incolla di uno dei due indirizzi nel browser, vi restituirà un messaggio che vi avvisa che il sito è protetto da Cloudflare:

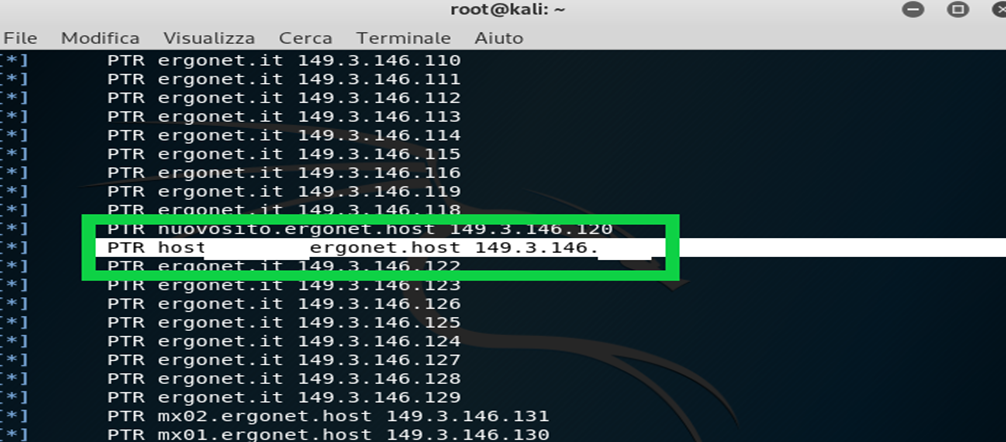

Ora, procedete con il secondo tool DNSrecon: esso vi permetterà di eseguire il reverse DNS lookup su uno dei record, copiate il record MX trovato nella precedente sessione di Dnsenum:

A questo punto non vi resta che aprire una seconda scheda del terminale e avviare il comando $ dnsrecon dando in pasto un range d’indirizzi IP, partendo da quello al quale punta il record di tipo “MX”;

Il parametro –r indica che sarà eseguito un reverse DNS lookup sul range d’indirizzi specificato (il parametro richiede necessariamente l’inserimento di una Netmask che la si può indicare anche con la notazione CIDR: /24;

Il risultato sarà un’enumerazione di tipo “PTR” sugli indirizzi IP specificati nel range che avete richiesto. Scorrendo la lista troverete l’associazione Hostname????IP desiderata.

Il risultato sarà un’enumerazione di tipo “PTR” sugli indirizzi IP specificati nel range che avete richiesto. Scorrendo la lista troverete l’associazione Hostname????IP desiderata.

A volte ci potremo imbattere in domini molto più protetti o semplicemente configurati a dovere. In questo caso entrano in soccorso altri due tool Subbrute e Websploit, particolarmente utili per enumerare sui sottodomini più popolari dei siti web.

Da terminale con il comando $ git clone lanciate l’installazione di subbrute e al termine fate accesso alla sua cartella d’installazione con il comando $ cd subbrute

avviate il file subbrute.py dando come parametro un dominio da enumerare, vi sarà restituita una lista di sottodomini da testare;

dall’help del tool $ –help si possono analizzare i vari parametri da inserire per assegnare dei threads ed evitare di eseguire enumerazioni infinite o semplicemente salvare l’enumerazione in un file.txt;

avviate websploit con il comando $ websploit, è un tool dalle molteplici funzioni: tra le tante, la funzione enumerazione sui sottodomini che risultano scoperti dalla protezione di Cloudflare;

con il comando $use potete caricare il modulo web/cloudflare_resolver e con $ set target potete assegnare un dominio bersaglio;

con il comando $ run avviate l’enumerazione,

il risultato sarà una lista dei sottodomini protetti e non protetti da Cloudflare, quelli protetti avranno il relativo indirizzo IP oscurato, mentre quelli non protetti saranno visibili in chiaro.

Avete appena svolto alcune attività non banali di passive discovery su un sito web non configurato in maniera sicura: il tempo, la dedizione e l’esperienza vi porteranno a sfruttare tutte le potenzialità di questi strumenti d’indagine.

Per approfondire in modo esaustivo tutti gli argomenti trattati in questo articolo posso suggerire il mio libro in vendita su amazon a 9,99 euro “Hackerpunk 1 vol. “Profiling”

Hackerpunk vol.1 “Profiling”: Manuale interattivo di Ethical Hacking e Sicurezza informaticatica

in questo primo percorso di sicurezza informatica con concetti di ethical hacking vi guiderò in un corso di informatica avanzata che parte da livello 2 come giusto che sia quando si parla di questa tipologia di corsi. Nel spiegare concetti di ethical hacking si danno spesso per scontato le basi del network importantissime per comprendere questi argomenti, io ho cercato ugualmente di racchiuderli all’interno dell’opera editoriale e ho scelto amazon kindle per condividere con voi tutta la mia esperienza nel campo, facilitando oltremodo la comprensione, mediante l’utilizzo della tecnologia Qr. Per lo scopo ho pensato di collegare i capitoli del manuale con i videotutorial sul mio canale gratuito youtube che d’altronde è in continuo aggiornamento. Vi basterà scaricare dallo store una semplice applicazione android/ios sul vostro smartphone e quando richiesto scansionare il codice Qr di fine capitolo, per essere reindirizzati subito dopo sul videotutorial di riferimento, estendendo la comprensione degli argomenti con la pratica ma anche con la grafica, attraverso le presentazioni animate. Hackerpunk è un corso interattivo totalmente legale, verranno trattati argomenti etici e altamente professionali che fanno parte della vita lavorativa di figure come quella del pentester o dell’Itadmin aziendale. L’ ethical hacking è ancora da molti considerato inconsapevolmente come pirateria perché utilizza conoscenze informatiche per violare o far crashare i sistemi, purtroppo non è così anzi è il contrario, tutte queste tecniche vengono utilizzate legalmente sotto contratto per aumentare il grado di sicurezza di questi sistemi benché ci sia l’autorizzazione del proprietario del sistema, in effetti l’ ethical hacker è una figura lavorativa ben inquadrata nel campo IT (information technology). Hackerpunk è rivolto a coloro che vorranno raffinare le proprie conoscenze nel campo della sicurezza informatica o chi vorrà iniziare a farne parte, in questo volume tratteremo i concetti base del network, entreremo nelle modalità di anonimato digitale e vedremo le prime fasi del pentesting, affrontando gia’ da subito la fase della ricerca di informazioni sugli obbiettivi da testare. Essa coincide con la prima fase del pentesting chiamata “Information gathering”. Nonostante la mole di argomenti da trattare non verranno tralasciate le sessioni pratiche grazie ai laboratori di kali linux che svolgeremo in ambito virtuale. La playlist youtube “#Navigare in incognito” è associata al primo volume.

La collana editoriale si comporrà in totale di 3 volumi:Lasciate un like sul mio canale youtube, iscrivetevi per essere sempre aggiornati sulle novità delle Playlist.

sito web: https://hackerpunk.it

contatti: u[email protected]@instagram https://www.instagram.com/hackerpunk2019/@linkedin https://www.linkedin.com/mwlite/in/fernandoc-364ab419a@facebook https://www.facebook.com/hackerpunk192021@youtube https://www.youtube.com/channel/UCiAAq1h_ehRaw3gi09zlRoQ

Mi chiamo Fernando Curzi ho 37 anni, sono un analista certificato in Cybersecurity, laureato in ing. Informatica e sviluppatore di applicazioni web.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…