Questa è la continuazione della storia di Conti. Potete leggere la parte precedente, che riguardava le origini del gruppo, nell’articolo apposito. In questa sede esploreremo le componenti interne del gruppo e come il loro ecosistema abbia iniziato lentamente a collassare. Wizard Spider è ancora pieno di sorprese e in questo episodio sveleremo quelle più proibite.

Metà del 2021, Conti domina le prime pagine dei giornali con attacchi costanti e guadagni dai riscatti dalle vittime. L’operazione RaaS ha fatto parlare di sé nell’ecosistema, attirando l’attenzione di tutti i soggetti coinvolti, comprese le vittime, gli affiliati e le forze dell’ordine. Ma questo è solo un pezzo dell’intero puzzle.

Le operazioni Trickbot non si sono mai fermate e anzi continuavano ad evolversi. Come scritto nell’articolo precedente, Trickbot è diventato uno strumento popolare anche al di fuori delle operazioni Conti grazie al passaggio ad un modello Malware-as-a-Service (MaaS). Con un canone mensile, chiunque poteva utilizzare il famigerato Trojan modulare, che è stato costantemente sotto sviluppo (in questo articolo di CyberInt potete trovare alcuni dei moduli e dei metodi di distribuzione).

Il governo federale degli Stati Uniti aveva bisogno di contrastare gli attacchi ransomware e digitali, che hanno ricevuto un’enorme spinta grazie a questo nuovo ambiente sotterraneo esploso dopo il Ransom Cartel. Un piccolo passo indietro al 2020, le elezioni americane sono state previste per il 20 novembre. Quando abbiamo descritto il toolset di Wizard Spider/Conti nell’articolo precedente, abbiamo trattato anche le capacità di Ryuk Stealer. Alcune delle caratteristiche includevano l’esfiltrazione automatica di file che contenevano parole chiave specifiche (nel nome e nei contenuti) altamente correlate ad asset dei vari governi occidentali.

Tutto ciò ha evidenziato come il gruppo dietro Ryuk, TrickBot e Conti avesse particolari interessi politici al di là dei meri scopi economici. Ovviamente l’origine degli attacchi è stata attribuita ai russi. Gli Stati Uniti erano preoccupati per la potenziale influenza o il sabotaggio delle imminenti elezioni, il che ha motivato le forze dell’ordine a lanciare operazioni offensive contro l’infrastruttura botnet TrickBot.

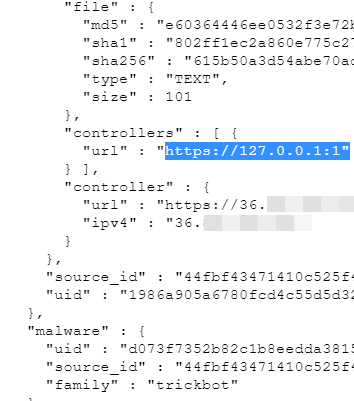

Il Cyber Command statunitense (mai confermato dall’agenzia stessa), guidato dal direttore dell’NSA Paul M. Nakasone, ha effettuato un’operazione di disturbo dell’intera infrastruttura della botnet TrickBot nel 2020. A settembre la botnet è stata invasa da file di configurazione intenzionalmente falsati per impostare la comunicazione con il server C2 sull’indirizzo IP localhost.

La nuova configurazione ha interrotto le comunicazioni del Trojan, bloccando di fatto parte delle sue operazioni, in particolare gli attacchi Ransomware. Inoltre, Microsoft ha intrapreso una serie di azioni legali per bloccare completamente le macchine di TrickBot. In meno di due settimane l’azienda è riuscita a spegnere 120 dei 128 server (fonte Microsoft).

Un duro colpo per TrickBot, ma non per molto tempo… in realtà più breve del previsto. In qualche modo gli sviluppatori “evil” hanno incorporato un meccanismo di recupero con l’obiettivo di recuperare i canali di comunicazione interrotti con gli agents di TrickBot nel caso in cui l’infrastruttura venisse modificata. La resilienza sembrava essere la priorità più importante per il gruppo TrickBot. L’operazione non è un buco nell’acqua solo perché la rapidità di recupero e l’adattabilità della minaccia sul piano tecnico sia stata repentina, ma è stata un messaggio per tutti che mostra la posizione del governo statunitense contro gli attacchi digitali e gli ambienti criminali con un approccio proattivo.

La direzzione di Paul M. Nakasone, sotto l’amministrazione, Trump è stata chiara: “impegno persistente”, “difesa in avanti” e “caccia in avanti” piuttosto che prevenzione e mitigazione passiva. Non ci sono prove che TrickBot sia stato utilizzato specificamente su obiettivi con finalità di sabotaggio elettorale, ma gli attacchi ransomware tramite il trojan sono continuati con lo stesso ritmo anche dopo l’elezione di Biden.

Un mandato di arresto per gli sviluppatori e i manutentori di TrickBot è stato emesso nell’Agosto 2020. Abbiamo dovuto aspettare fino all’inizio del 2021 per avere alcuni di questi individui ammanettati, a Febbraio “Max” è il primo membro di TrickBot che ha dovuto affrontare la dea bendata.

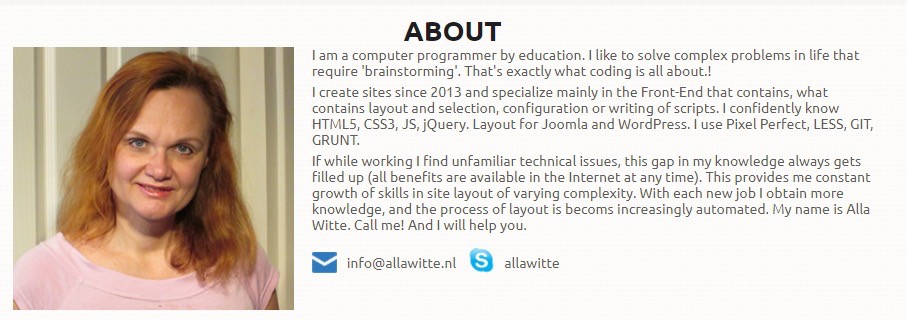

Ladies and gentelmen, Alla Witte, 55 anni, in arte “Max”.

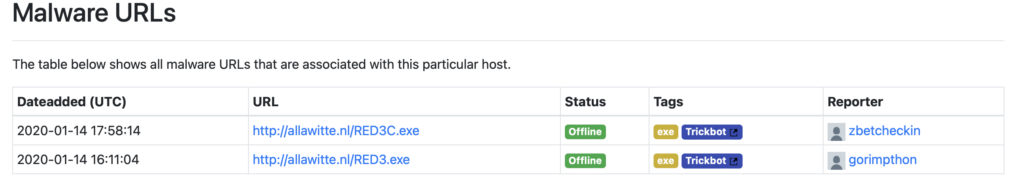

Prima di parlare delle accuse che ha dovuto affrontare, facciamo una piccola nota su come Alla Witte è stata (presumibilmente) scoperta. Prima di tutto date un’occhiata alla pagina URL haus sul sito personale di “Max”. Notate la parola chiave “RED”.

Non è la prima volta che Witte mescola la vita personale con le sue attività underground: nel Dicembre 2019, ha infettato uno dei suoi dispositivi con TrickBot rubando i dati e memorizzando tutto ciò che conteneva sul server C2 (fonte Hold Security). Inoltre, sui profili dei social media, Witte cita “Max” come una persona a lei molto vicina. In breve, l’Operational Security (OPSEC) non era tra le abilità più acute di Alla Witte, creando lacune utili alle forze dell’ordine che stavano cercando di de-anonimizzare “Max”.

All’epoca dei fatti, Witte viveva in Suriname e lavorava come sviluppatrice web freelancer. L’arresto è avvenuto a Miami il 6 febbraio 2021. L’accusa nei suoi confronti comprendeva :

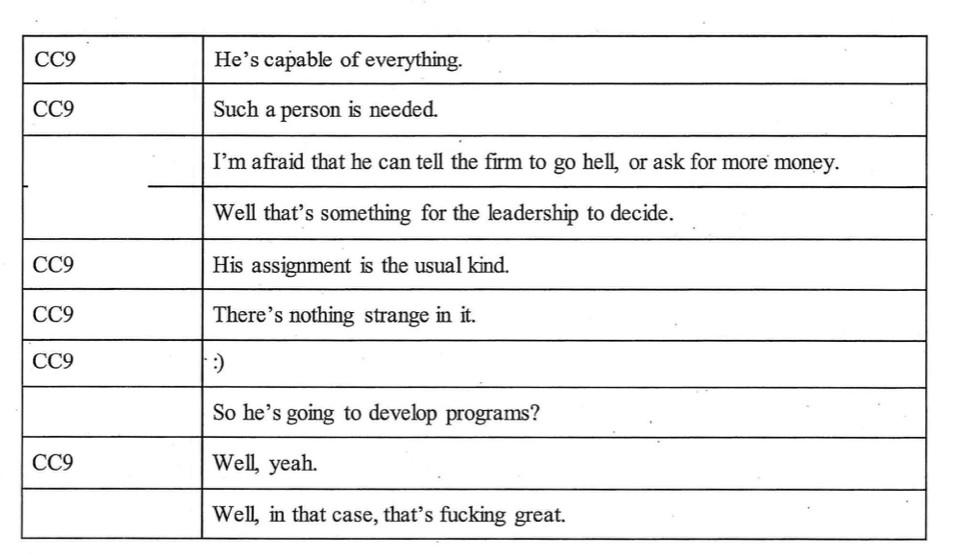

È possibile trovare l’intero mandato d’arresto sul sito ufficiale del USA Justice department, dalle indagini risulta qualcosa di interessante: la reputazione di Alla Witte all’interno del gruppo. La maggior parte dei membri conosceva il suo sesso e il suo vero nome, riferendosi a lei come un figlio farebbe con la madre. Aveva prestigio per le sue capacità tecniche, i membri di TrickBot furono davvero felici di sapere che Witte era a capo del processo di sviluppo.

Le indagini hanno scoperto che l’origine di TrickBot risiede nel trojan bancario Dyre, nel 2023 Alla Witte è stata condannata a 2 anni e 8 mesi di carcere.

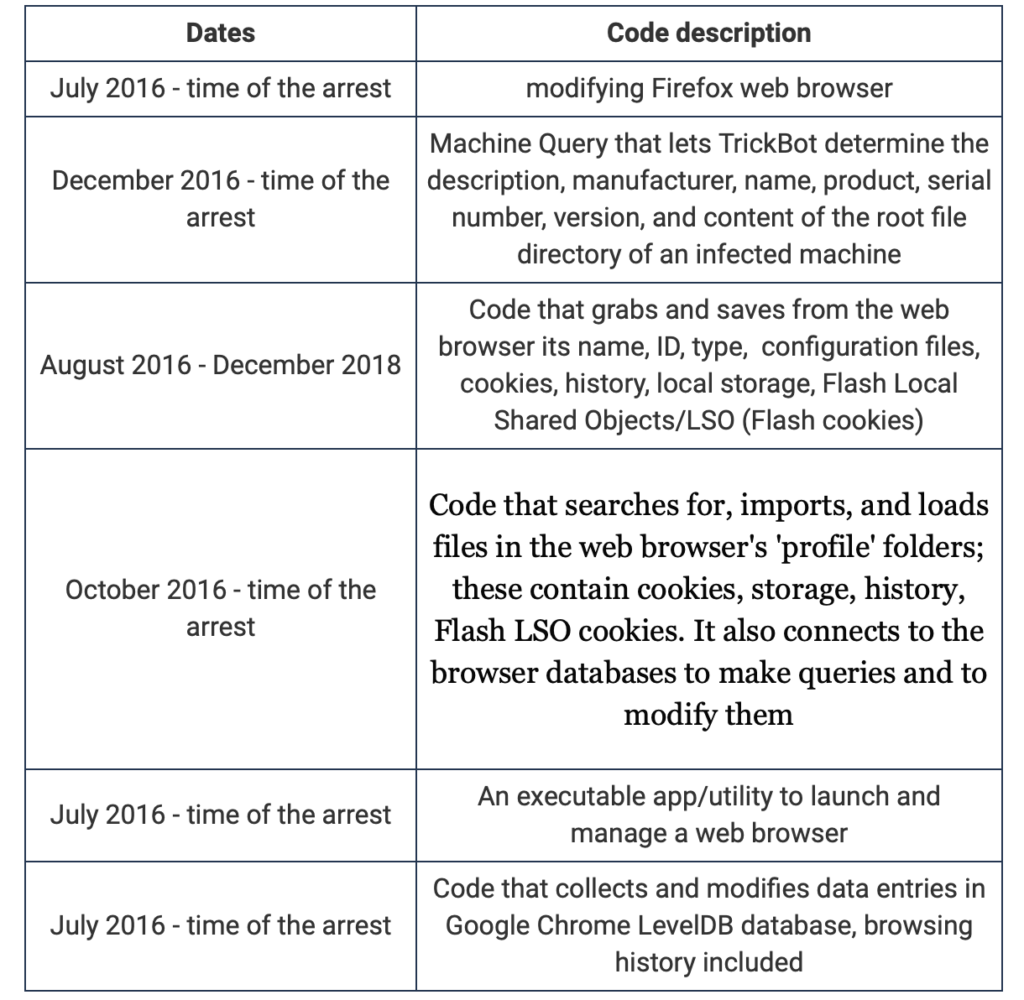

L’elenco era ancora lungo e Witte era solo la punta dell’iceberg. Il prossimo individuo è Vladimir Dunaev, alias “FFX” (38 anni). Residente in Russia (regione di Yakutsk), a metà ottobre 2021 Vladimir è stato arrestato in Corea del Sud (non sono stati resi noti i motivi del trasferimento) ed estradato negli Stati Uniti. Dovrà affrontare un processo con un massimo di 60 anni di carcere.

BleepingComputer, a suo tempo, ha pubblicato una tabella tratta dal documento di accusa che mostra le attività di Dunaev all’interno del gruppo TrickBot

FFX si è dichiarato colpevole nel 2023 e il 20 marzo 2024 è stato condannato a 5 anni e 3 mesi di carcere. Gli sviluppatori di TrickBot sono stati messi sotto pressione da questi due arresti. I funzionari governativi statunitensi hanno dichiarato di aver identificato altri individui responsabili della distribuzione, dello sviluppo o delle attività di riciclaggio di denaro relative al gruppo del Trojan modulare.

Le operazioni di TrickBot non si sono fermate ma è chiaro che il campo di battaglia è cambiato, Conti e i governi dei principali paesi occidentali si avrebbero lottato testa a testa!

Nell’agosto 2021 la scena del ransomware si è trasformata da gatto randagio a pantera urbana: LockBit 2.0 è fuori, il flusso di denaro è più grande che mai, l’attacco Colonial Pipeline e il mercato degli Initial Access Brokers sono diventati più popolari. L’ecosistema è ormai maturo con un pizzico di “professionalità”, ma cosa succede quando sono le “dark-companies” mancano di trasparenza e onestà?

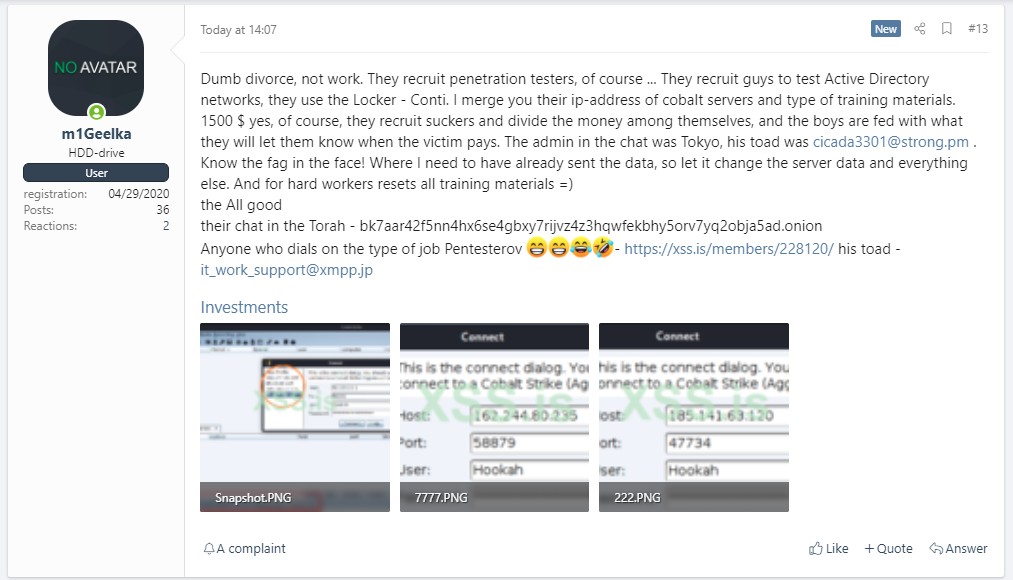

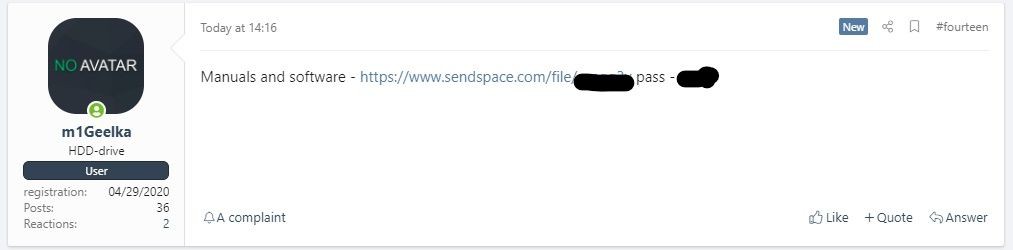

Dovremmo analizzare cosa è successo con l’utente del forum XSS chiamato m1Geelka.

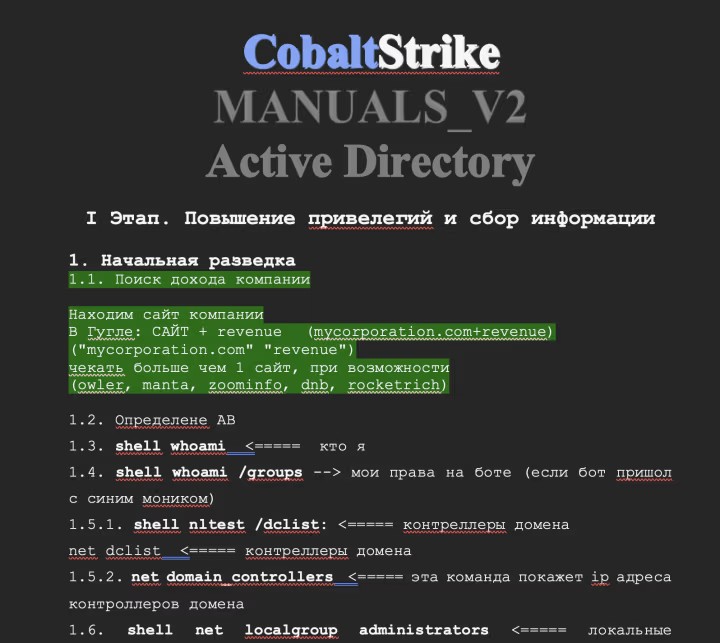

Questo ex affiliato di Conti (davvero arrabbiato) ha fatto trapelare i manuali forniti agli aggressori per esfiltrare i dati e distribuire il loro ransomware. Le guide riguardavano l’ambiente Active Directory, enumeration e attacchi comuni abusando una configurazione errata o vulnerabilità note (PrintNightmare, EternalBlue e ZeroLogon).

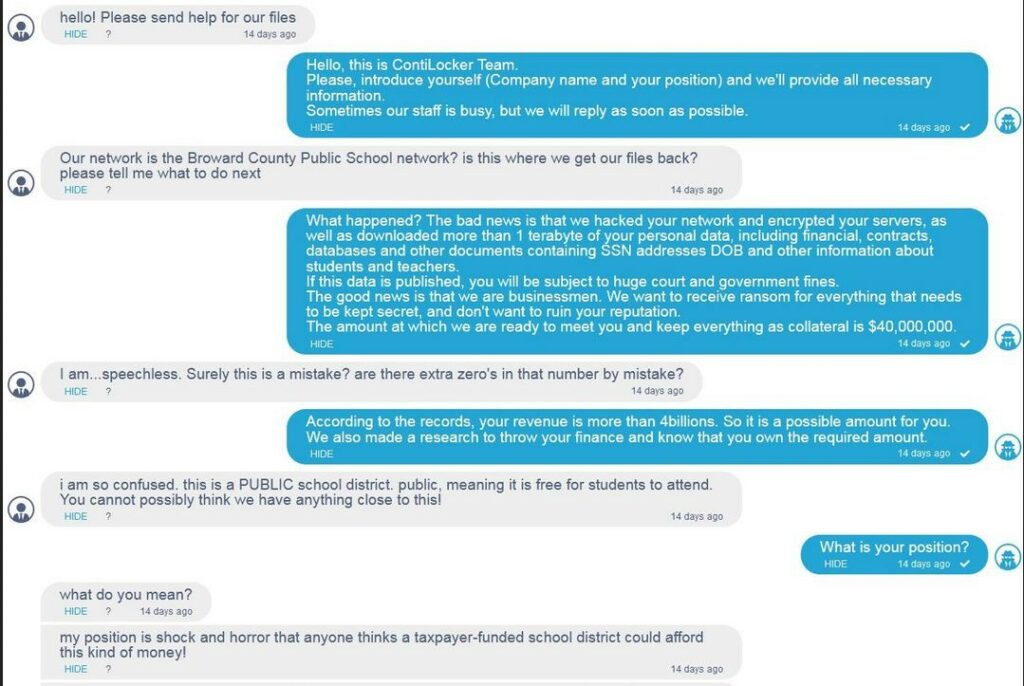

Con un ordine, perché questa persona si è arrabbiata? Nel suo blogpost è abbastanza chiaro che la motivazione era quella di pagamenti minori basati esclusivamente su “quanto loro [Conti] faranno sapere che la vittima paga”. Il programma di affiliazione era 70/30, 70% agli attaccanti e 30% al RaaS, il punto è la differenza tra la richiesta di Conti e l’importo reale del riscatto. Purtroppo non è trapelato nulla di critico, nessun codice sorgente, nessuna chat segreta e nessuna identità rivelata. Aspettate un po’ per questo )).

Sono state scoperte alcune specifiche utilizzate dagli affiliati: un forte uso di Cobalt Strike, script powershell e procedure per esfiltrare i dati (installare agenti RDP e caricare tutto su MEGA/FileZilla upload). Le figure più tecniche si alzerebbero per un attimo con un’espressione di sorpresa sul volto, la procedura descritta è semplice, davvero basilare.

In qualche modo lo staff di Conti ha voluto creare una documentazione per gli attaccanti inesperti, probabilmente per due motivi: facilità di inganno e “quantity over quality” con attacchi standardizzati. Se le parole dell’affiliato fossero vere, significherebbe che il pagamento totale per un attacco è stato di $2100, anche senza conoscere lavittima in questione è piuttosto irrealistico dato che il riscatto medio ammontava (all’epoca) a +$100K. Possiamo credere alle parole dell’affiliato con un ampio margine di sicurezza.

Come fanno le aziende “legali”, Conti si stava approfittando di alcuni dipendenti solo per profitto. La guida conteneva alcuni indirizzi IP e alcuni IOC minori che alcuni importanti fornitori avevano aggiunto alle loro soluzioni utile per la profilazione della minaccia Conti.

Nel caso in cui vogliate entrare in contatto con i contenuti del leak, ForbiddenProgrammer ha creato un GitHub pubblico con tutto il necessario.

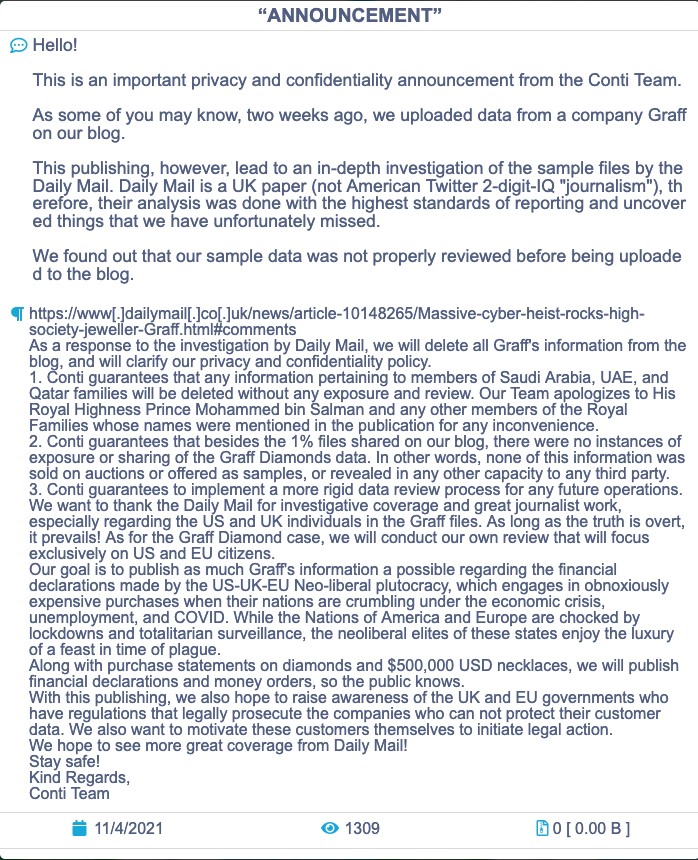

Finora abbiamo trattato molto di Conti in termini di evoluzione e di tempistica, ma prima di continuare il nostro viaggio è necessario fermarsi e menzionare alcuni attacchi effettuati da Conti RaaS nel 2021. Abbiamo già parlato dell’attacco ransomware ai danni del HSE irlandese, quindi vediamo di analizzare altre operazioni significative.

Al di fuori degli attacchi Conti nel 2021 ha deciso di vendere l’accesso delle vittime terzi con una nuova funzionalità del proprio modello di business. Il RaaS estendeva le funzionalità del malware e gli strumenti per far saltare il backup delle vittime. Conti è cresciuta in termini di denaro, affiliati e capacità. Non perdono occasione per fare l’occhiolino o per far vergognare i paesi occidentali (Stati Uniti, Regno Unito e Unione Europea) e nel frattempo guadagnare il più possibile.

Il 2022 è iniziato e Conti ha continuato a popolare il DLS. Tutto stava tornando al normale benessere dopo 2 anni di COVID-19 e di perdite economiche, lentamente il mondo si stava riprendendo ed era pronto a stabilizzarsi. Il 24 febbraio il presidente Putin annunciò il dispiegamento di truppe russe nel Donbass per sostenere i corpi separatisti nelle regioni di Donetsk e Luhansk proteggendoli dal “genocidio” causato dall’Ucraina, pochi minuti dopo le sue parole si trasformarono in realtà. Il resto è storia pronta ad essere scritta quando la guerra avrà raggiunto la sua conclusione.

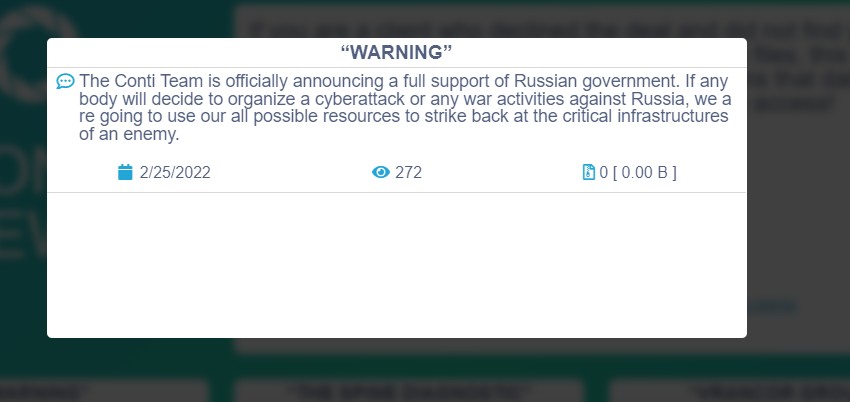

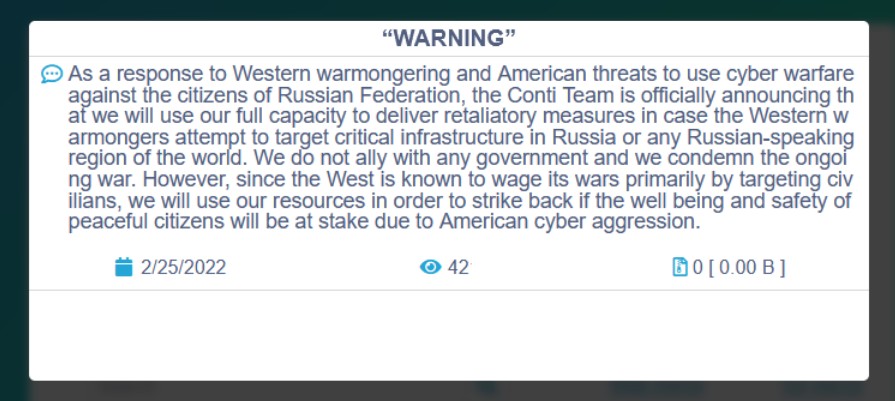

In quel periodo i gruppi di ransomware non erano troppo espliciti sulle loro posizioni politiche pubblicamente, non è una buona idea mischiare la politica con il business. Il 25 febbraio Conti pubblica un nuovo post sul DLS, questa volta senza nuove vittime. Solo un messaggio al mondo.

Si tratta di una novità nel panorama dei ransomware. Conti non si limita a prendere posizione, ma minaccia anche gli altri Paesi di non attaccare con “qualsiasi attività di guerra” contro la Russia, pena ritorsioni digitali.

I titoli dei giornali sono stati inondati dalle loro dichiarazioni, mentre i non addetti ai lavori erano confusi, scettici o spaventati. È difficile da digerire quando lo stesso gruppo che ha bloccato buona parte del sistema sanitario irlandese è pronto a premere il grilletto sulle tue infrastrutture critiche.

Per un po’ il silenzio e la tensione sono stati gli unici elementi che hanno dominato la stanza. In meno di una settimana qualcosa di nuovo ha scosso, ancora una volta, l’ambiente dell’infosec, ma questa volta non da Conti.

Il 27 febbraio Conti ha capito che la sua posizione e le sue minacce avevano un prezzo e un security researcher ucraino era lì pronto a rispondere una volta per tutte. L’account ContiLeaks su Twitter/X ha annunciato con un link che sono trapelati 13 mesi di registri di chat di Conti.

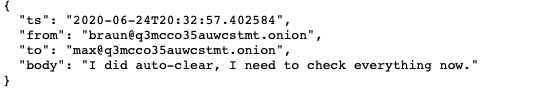

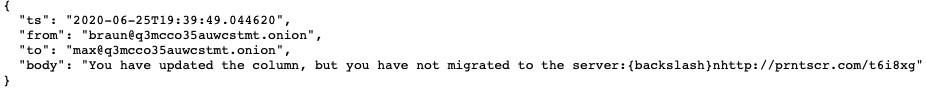

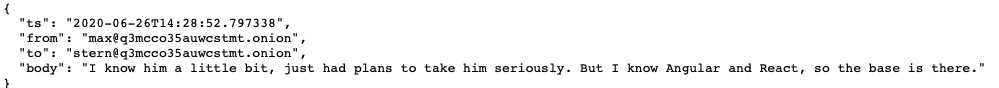

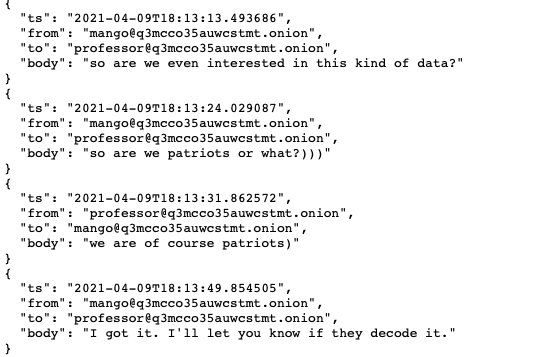

Tutti i messaggi dal 29 gennaio (2021) al 27 febbraio (2022) sono ora disponibili per tutti. I messaggi provengono da un server Jabber e dai log di Rocket Chat. Alcuni nomi utente sono ricorrenti: Defender, Stern, Mango e Target (quest’ultimo da tenere presente), solo per citarne alcuni. Anche “Max” (Alla Witte) è presente nei log di chat.

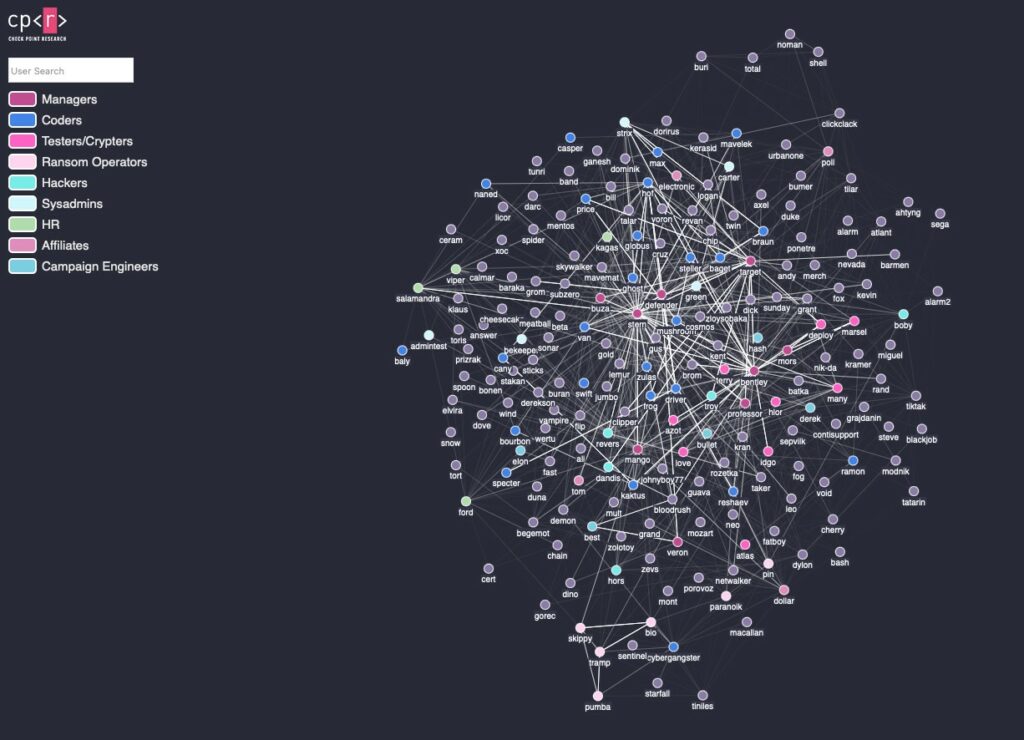

Check Point Research ha fatto un lavoro straordinario con un’analisi approfondita dei log delle chat, e qualcosa di speciale è il loro grafico che rappresenta l’organigramma del gruppo.

Anche se si trattava solo di un piccolo graffio, ciò che è emerso dall’analisi è stato tra il brillante e il sorprendente. La struttura del gruppo è davvero lontana da un semplice gruppo di specialisti informatici. Risorse umane, sysadmin, affiliati, negoziatori, operatori e sviluppatori sono ben distinti tra loro, con orari e giorni di riposo come in una normale azienda. Hanno anche progetti esterni al malware, come la creazione di un social media per i blackhats. Anche il programma “dipendente del mese” faceva parte della struttura aziendale di Conti: gli individui che ottenevano risultati migliori venivano ricompensati con una busta paga extra.

Per capire quanto siano professionali queste persone si tenga conto che quando è uscito Windows 11 Conti aveva un team responsabile proprio del reverse engineering del software alla ricerca di nuovi exploit e abusi.

Le chat includono reclutamento, aggiornamenti, richieste di eseguibili/DLL per la crittografia e relazioni con altre famiglie di ransomware come Ryuk, Maze e LockBit (a quanto pare, LockBitSupp in persona si è unito alla chat con lo pseudonimo “Brom”). Una buona parte del processo di sviluppo riguardava l’elusione degli AV, dove i “dipendenti” chiedevano al loro “supervisore” di acquistare CarbonBlack AV e altri importanti prodotti AV/EDR. Lo stesso vale per il Reverse Engineering e i test, per i quali è stato acquistato un SonicWall ricondizionato (SMA 410, il nuovo modello dell’epoca).

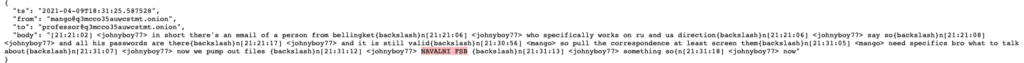

ContiLeaks non era abbastanza soddisfatto e così l’1 e il 2 marzo ha rilasciato nuovi log freschi dai jabbers

Su queste nuove chat abbiamo una conversazione tra Mango e JhonyBoy77 in cui si parla di una email esfiltrata riguardo Alexei Navalny

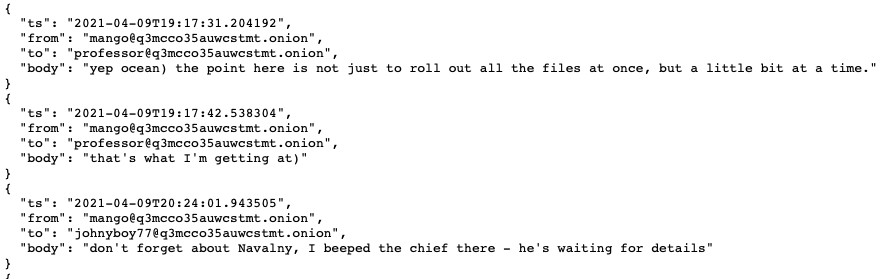

Inoltre, le chat hanno incluso l’opinione dei membri sull’Ucraina, la Russia e la guerra nel Donbass.

Patrick: La guerra era inevitabile, l’Ucraina ha presentato una richiesta per le armi nucleari in suo possesso

Weldon: le scimmie non spiegano le cose, si arrampicano sugli alberi

Elijah: @patrick ben fatto e fatto. Comunque, nessuno la userà mai. Sì, solo per spaventare

Elijah: Guardate, i missili della Corea del Nord arrivano periodicamente nelle acque territoriali della Federazione Russa. Ma nessuno se ne preoccupa. E tra l’altro hanno armi nucleari. Ma in qualche modo nessuno si è allarmato

Patrick: vecchio mio, ti sbagli, non ci sono dubbi sulla Corea del Nord ora. Nessuno è contento della guerra, fratelli, ma è ora di processare questa banda neonazista di figli adottivi di Canaris.

La loro idea su Zelensky non è ovviamente tenera e hanno colto l’occasione per sottolineare le sue origini ebraiche

Weldon: Zelensky è un ebreo. Oh, cazzo!

Kermit: Ebrei. Oh, fantastico. I miei preferiti

Weldon: Esatto, non ebreo, ma ebreo.

Kermit: cazzo, vorrei essere ebreo. basta nascere ebreo per essere considerato membro di una società segreta e incasinare la vita dei russi.

Weldon: è nato un tartaro – ha pianto un ebreo

Gelmut: tartaro nero di Crimea nato a Odessa, che ha ricevuto la cittadinanza russa 😀

Weldon: Obama?

Gelmut: Un bambino ebreo si avvicina ai genitori e dice: “Voglio essere russo”. Al che i genitori rispondono: – Se vuoi essere russo, vai all’angolo e stai lì tutto il giorno senza cibo. Mezza giornata dopo, i genitori chiedono: “Come fai a vivere da russo? E il ragazzo risponde: – Sono russo solo da due ore, ma già odio voi ebrei.

Sempre in riferimento all’Ucraina, definiscono Holomodor come una sorta di “favola”.

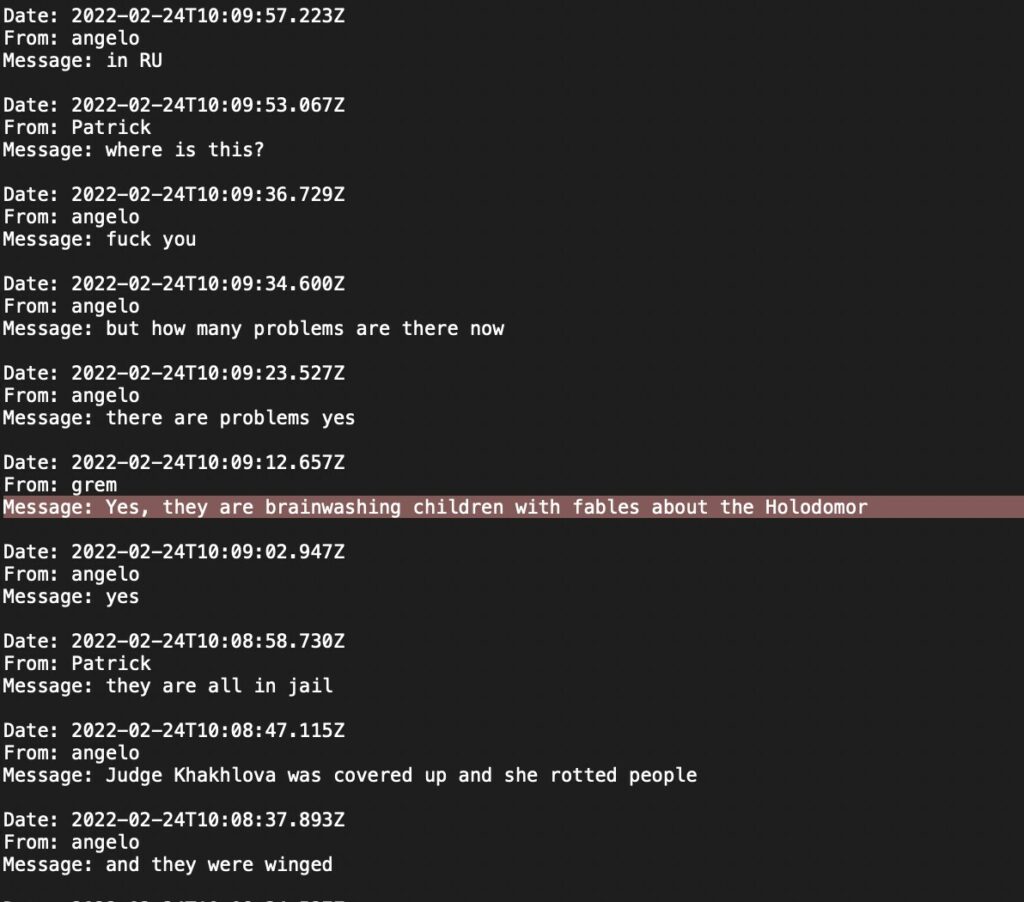

Molti messaggi sessisti e omofobici sono stati inviati nella chat di rocket senza alcun problema con gli altri membri a seguirli.

La cosa più disturbante è il “black humor” sugli abusi ai danni dei bambini

Angelo: è possibile scopare le ragazze mentre dormono?

Elroy: No, dormi abbastanza, poi, la sera…

Angelo: ok, rimetto la cassetta a posto

Benny: filmato iconico…

Inoltre, condividono con gli altri ciò che stanno guardando

Kermit: dopo il mio link tutti sono andati a provare sicuramente

Angelo: cp che cos’è?

Kermit: Pornografia infantile (“child porngraphy”)

Angelo: No, anche sotto i 17 anni non c’è modo

Kermit: Dai

Angelo: Beh, 16

Kermit: A 16 anni ci sono certe ”lyali”

A prescindere da questi argomenti di discussione problematici e inquietanti, la maggior parte dei messaggi mostra che i ragazzi di Conti sono persone normali con la loro vita quotidiana, i loro vizi e le loro famiglie. Le loro tesi sull’Ucraina e altri individui anti-russi sono in linea con la narrativa russa, la decisione di sostenere esplicitamente la Russia non è un qualcosa della quale sorprendersi.

Le chat non sono state l’unica cosa a provenire dalla clandestinità: sono stati leakati anche i codici sorgente del ransomware Conti e del backend di TrickBot. Quest’ultimo è stato estremamente utile per raccogliere tutti gli IoC e prevenire alcuni degli attacchi che utilizzavano quell’infrastruttura, un buon colpo visto che lo strumento è stato pesantemente utilizzato nelle operazioni di ransomware.

Il codice sorgente di Conti ha una storia completamente diversa, il vero ritorno di fiamma deve ancora arrivare. Un gruppo di hacker sotto l’etichetta NB65 ha infranto le regole non scritte del Ransomware: Mai. Attaccare. paesi. CIS. Hanno preso il codice sorgente trapelato, modificato alcune parti e rimosso le salvaguardie linguistiche che evitava la crittografia all’interno della macchina dei Paesi della CSI. Quando tutto era pronto, hanno iniziato ad attaccare le aziende russe e, invece delle tipiche note di riscatto che richiedono il pagamento di un riscatto, hanno scritto una nota testuale che avverte che gli attacchi sono dovuti all’invasione dell’Ucraina da parte della Russia.

Le aziende colpite sono Tensor (operatore gestionale di documenti), Roscosmos (industria spaziale) e VGTKR (nota azienda radiotelevisiva di proprietà della Russia). VGTKR è stata colpita da un’enorme esfiltrazione di dati, 786,2 GB, la maggior parte dei quali sono e-mail e file. Questa volta non c’è DLS, tutto può essere trovato sulla pagina web di Distributed Denial of Secret. I documenti sensibili trapelati includono prove dell’influenza del Cremlino sulla direzione dei contenuti trasmessi e alcuni “consigli” su come coprire eventi specifici direttamente dall’FSB.

Conti ha imparato che le provocazioni non sono sempre la scelta migliore, la sua posizione sull’Ucraina ha probabilmente fatto arrabbiare molte persone anche all’interno del suo stesso gruppo. ContiLeaks ha rilasciato un’intervista alla CNN fornendo alcune informazioni sulla propria missione.

Ha confermato di essere ucraino e ha motivato la fuga di notizie con “Non so sparare, ma posso combattere con una tastiera e un mouse”. Secondo l’intervista, passava le giornate all’interno di un bunker con il suo computer portatile ad esfiltrare ogni possibile messaggio. Ha aggiunto che l’FBI lo ha contattato direttamente chiedendogli di fermarsi per non intralciare le loro indagini, lui si è fermato per un po’ ma ha completato la fuga di notizie indipendentemente dalle raccomandazioni dell’FBI.

L’FBI ha suggerito di rimanere con un accesso segreto e di contribuire direttamente con le forze dell’ordine, il motivo è (probabilmente) la tensione che era già in gioco con la guerra. Biden e Putin hanno avuto una telefonata nel 2021, dopo la quale alcuni importanti membri del REvil sono stati arrestati in Russia, questa è stata la prima sorta di collaborazione tra i due Stati in termini di arresti relativi a crimini digitali. Probabilmente le azioni di ContiLeaks hanno contribuito a rompere la sottile collaborazione tra l’aquila e la grande orso.

The FBI suggested to remain with a covert access and contribute directly with law enforcement, the reason behind this is (probably) for the tension that was already in play with the war. Biden and Putin had a call in 2021, after that some major REvil members have been arrested in Russia, this was the first sort of collaboration between the two states in terms of digital crime arrests. Probably the actions of ContiLeaks have contributed to broke the thin collaboration between the eagle and the bear.

Il leak di Conti può essere descritto come i Panama Papers del Ransomware-as-a-Service, si sono definiti e hanno agito come patrioti. Mostrare cosa c’è dietro le tende è stato sensazionale, la sostanza dietro la forma era altamente organizzata con un fitto flusso di lavoro e scadenze. La “società” ha anche aiutato Alla Witte con le spese processuali donandole 10.000 dollari.

Avevano risorse umane, campagne di reclutamento e tutto ciò che è analogo a un’azienda reale. Semplicemente sorprendente. D’ora in poi la comunità CTI sarà davvero consapevole della portata di ogni gruppo, un esempio perfetto è stato LockBit che ha fatto della professionalità l’attributo principale del primo e unico “marchio” ransomware mai esistito.

I legami con il governo russo non erano un problema, ma avere le prove di fronte a voi vi può comunque fare un certo effetto. Non solo prendevano il loro nazionalismo molto seriamente, ma agivano per dimostrarlo ogni volta che ne avevano l’opportunità.

I primi arresti e il fuoco amico hanno messo Conti, in questa parte della storia, in una situazione pericolosa. L’uso di un proprio ransomware nello stesso territorio che sostenevano di proteggere è stato un duro colpo per la reputazione del gruppo.

Ai lettori: Non si deve confondere ciò che si legge in questo articolo con la norma di ogni RaaS o minaccia digitale in circolazione. Lo stereotipo del “malvagio hacker russo”, come tutti gli stereotipi, ha una base reale ma non è sufficiente per generalizzare l’intero panorama. La maggior parte dei gruppi non parla (almeno esplicitamente) di politica e nazionalismo come ha fatto Conti. Ovviamente, hanno solo vantaggi finché rispettano la regola “No CIS”, ma questo non significa automaticamente che le loro azioni siano sponsorizzate dallo Stato o motivate dal nazionalismo. Per favore, prendete con attenzione dei titoli di testate non tecniche e fate una distinzione tra attori sponsorizzati dallo Stato e gruppi RaaS.

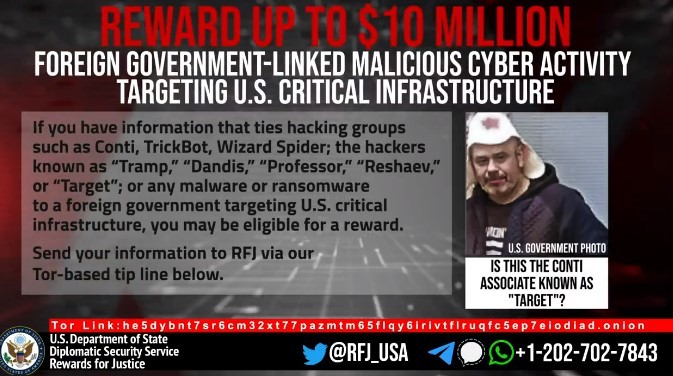

La storia di Conti è ancora lontana dalla sua conclusione, ci sono molte sorprese che vale la pena raccontare. Nel prossimo episodio scopriremo cosa succede quando il RaaS più malato della scena viene umiliato. Ricordate l’utente chiamato “Target”? Sarà lui uno dei nuovi protagonisti del prossimo episodio, godetevi l’immagine qui sotto come trailer per la prossima parte.

To be CONTInued…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…