Il Ransomware, è un malware progettato per criptare i dati rendendoli ripristinabili solo con l’uso di una chiave privata. Una matematica relativamente semplice è tutto ciò di cui hanno bisogno gli attori delle minacce per distruggere le reti di tutto il mondo; una volta bloccati, è possibile riavere i propri dati solo in un modo: tramite il pagamento di una somma di denaro.

Il primo vero Ransomware mai scoperto è stato realizzato da Joseph L. Popp Jr. con il suo malware chiamato Trojan AIDS. Isolato nel 1989, il programma era memorizzato all’interno di un Floppy Disk con l’etichetta “AIDS Information Introductory” (Informazioni introduttive sull’AIDS), inviato nella posta elettronica di 20.000 partecipanti alla conferenza dell’OMS a Stoccolma. Una volta aperto, l’unità C: della vittima veniva completamente criptata e il gioco era finito.

Per riavere i propri dati bisognava pagare un riscatto (200 dollari) inviati tramite busta per ricevere un floppy disk per poter decriptare i file.

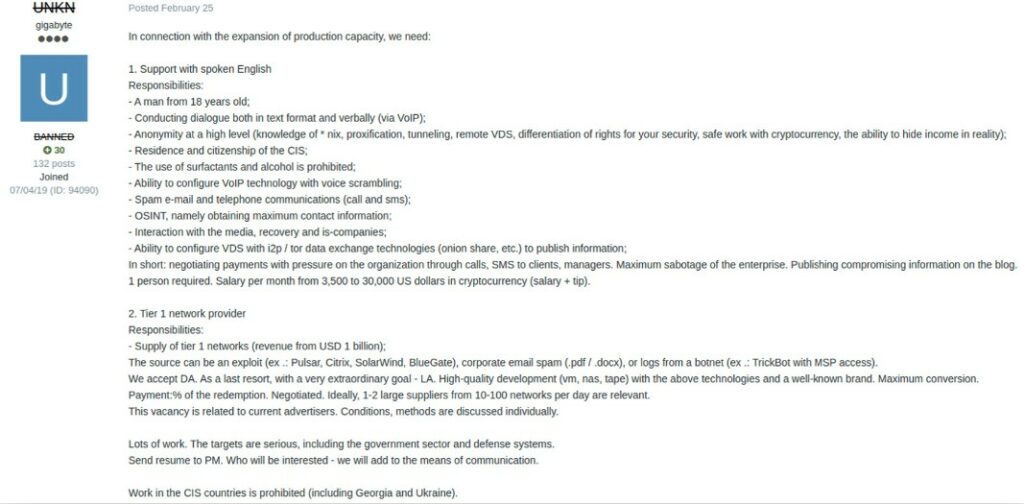

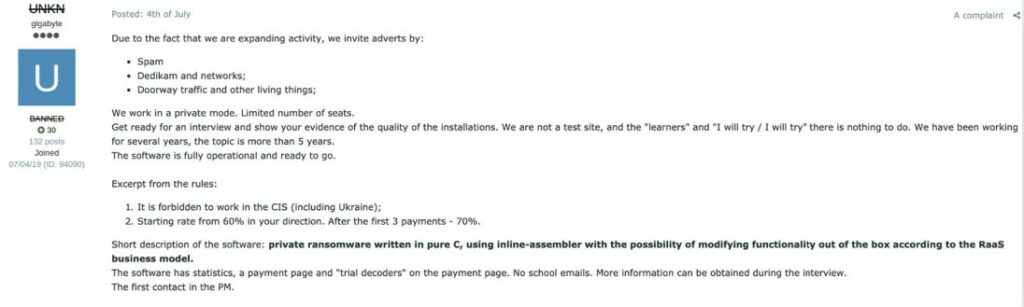

Questo è stato solo un dolce inizio di un vero e proprio fenomeno ed ecosistema indipendente con regole e organizzazione proprie. Il Ransomware-as-a-Service (RaaS). Si tratta di un modello di affiliazione tra gli sviluppatori di ransomware e gli attaccanti, che consente ad entrambe le parti di migliorare l’efficacia degli attacchi con pagamenti sempre crescenti, divisibili in chiare percentuali.

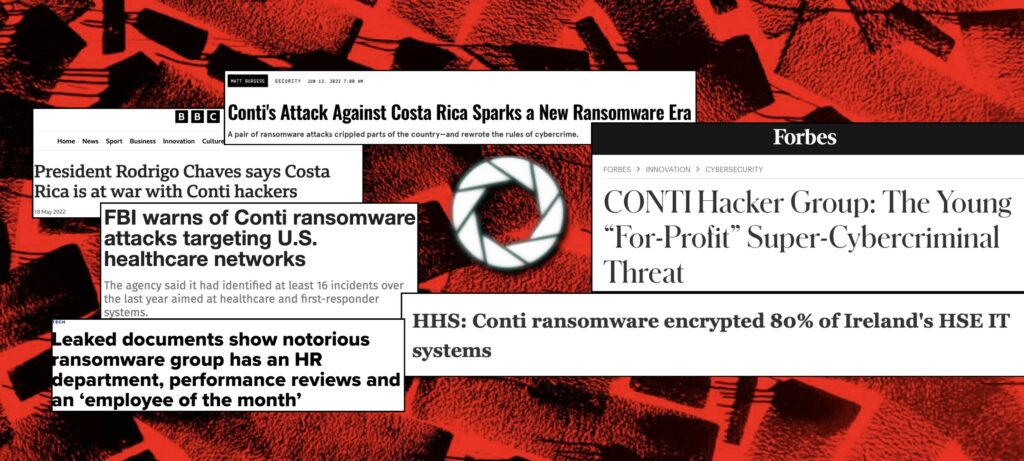

In questa serie di articoli sveleremo la storia di uno dei RaaS più importanti, aggressivi e influenti, noto anche come Conti. Questo gruppo, anche se (tecnicamente) non più attivo, ha lasciato dietro di sé ombre e luci, ma la sua storia è un esempio perfetto di come si comportano i RaaS, di come sono organizzati e, soprattutto, di chi si cela dietro i nickname online.

La storia del gruppo Conti è preziosa (probabilmente persino necessaria) per comprendere la fenomenologia del ransomware nel passato, presente e futuro.

[…] But in case of your refusal to cooperate we will run a great damage to your business, you will lose ten times more in courts due to violation of the laws on the GDPR and yout partner’s data leak. We’ll inform your employes partners and government about this leak, your data will be pubblished on public blogs and salty competitors. We will inform media about cyberattack to your company and backdoor access to your company data will be sold to other hacker groups and it wil be the last day of your business. We don’t want to do that for sure and we will not do that if we negotiate successfully. We are waiting for you in that chat, think about your future and your families. Thank you. Bye

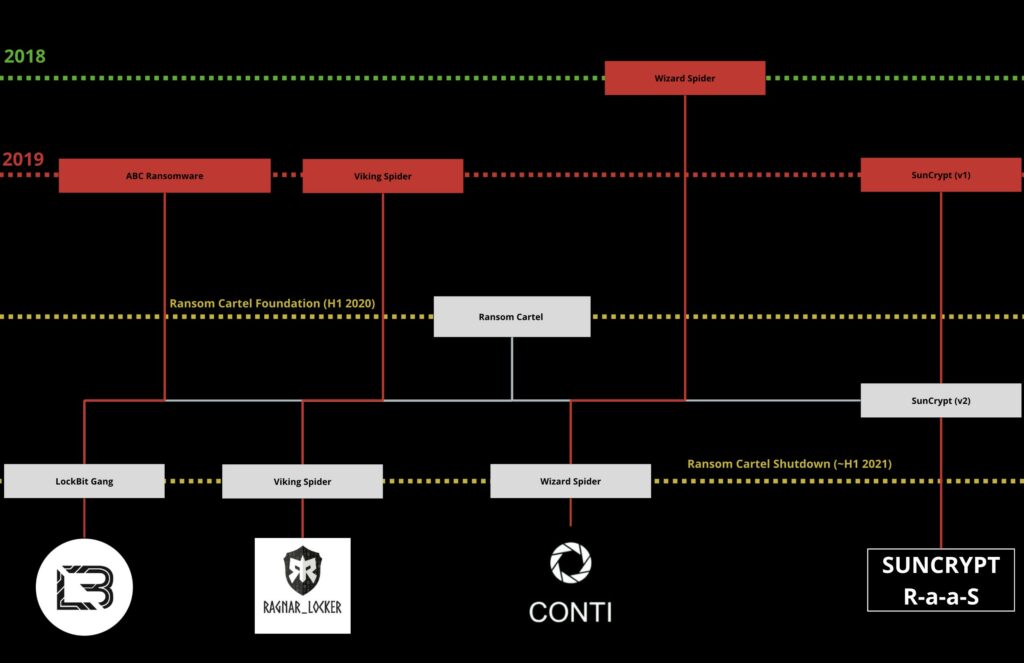

Ransom Cartel (chiamato così da Jon DiMaggio), un pioniere nel panorama dei RaaS, è emerso nel 2020 come terreno di coltura per diversi RaaS ora importanti e ben noti. I suoi membri erano affiliati a cinque diversi gruppi: Viking Spider, Suncrypt, Twister Spider, Lockbit Gang e, il nostro protagonista, Wizard Spider.

Prima di approfondire il tema di Wizard Spider, esaminiamo brevemente Ransom Cartel e i vantaggi che offriva ai suoi gruppi membri. Fondato nel giugno 2020 da Twister Spider (attivo dal 2018), il collettivo era composto prevalentemente da individui di lingua russa provenienti dall’Europa orientale. Un’innovazione degna di nota è stata l’introduzione della regola “no-CIS” esplicita nei codici ransomware, impedendo la crittografia dei sistemi situati nei Paesi della Comunità degli Stati Indipendenti.

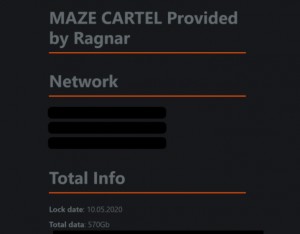

Gli analisti hanno scoperto che i quattro gruppi hanno collaborato per infiltrarsi nelle reti, culminando nella crittografia e nell’esfiltrazione dei dati. I dati rubati sono stati poi trasferiti a Twister Spider, che ha gestito il sito di fuga di dati (DLS) e le trattative. Ogni post sul DLS includeva un’attribuzione al gruppo specifico responsabile della violazione.

Inoltre, la scoperta di server Command&Control usati dai diversi gruppi all’interno dello stesso intervallo/indirizzo IP ha confermato i forti legami tra i membri. Questo dimostra una condivisione di tecniche e scambio di informazioni nei processi operativi e di estorsione (ad esempio, l’uso del DDoS, VM per l’evasione, doppia estorsione). Sebbene i meccanismi specifici di condivisione dei profitti e i programmi di affiliazione non siano ancora chiari, è stata evidenziata l’eccezionale efficacia e sofisticazione dei programmi di affiliazione.

Il cartello ha indubbiamente contrastato l’incredibile aumento degli attacchi ransomware registrato nel 2021 e nel 2022 [1]. Il filo rosso seguito da tutti i gruppi era quello di puntare al danno reputazionale spingendo al limite le vittime.

Maze ha esplicitamente confermato a BleepingComputer di aver collaborato con LockBit e “un altro gruppo che presto emergerà sul nostro sito […]” nel giugno 2020. A Novembre 2020 Twisted Spider ha ritirato Maze cercando di mascherare i legami con gli altri 3 gruppi, dopo un anno di operazioni con questo specifico ceppo, passando a Egregor (iniziato a settembre 2020). Queste operazioni hanno permesso al gruppo di estorcere (almeno) $75 MLN alle vittime.

Anche Suncrypt è stato intervistato da BleepingComputer e ha dichiarato di essersi unito al cartello perché “[…] non è in grado di gestire tutti i campi operativi disponibili. La nostra principale specializzazione sono gli attacchi ransomware”.

Gli analisti hanno ipotizzato che, nel primo anno dell’era del ransomware, le capacità degli attori fossero altamente specializzate, rendendo la collaborazione un requisito minimo per monetizzare le loro attività illecite. A settembre 2020 Suncrypt ha chiuso le operazioni lasciando il Cartello dopo essere riemerso con operazioni autonome distaccate.

Ma chi c’è dietro il concetto originale di “Cartello del Riscatto”? Apparentemente…REvil! Dopo una serie di fallimenti nel 2020, il gruppo REvil ha iniziato ad assumere nuove persone nella clandestinità, tra cui operatori e negoziatori. I due gruppi presentano enormi somiglianze nelle note di riscatto, nel codice/tecniche del ransomware e nella strategia di caccia grossa. Questo sottoinsieme di attori delle minacce è stato chiamato PINCHY SPIDER…. ma questa è un’altra storia! Non è chiaro se Twisted Spider sia direttamente collegato a REvil, ma la maggior parte degli attacchi effettuati dal cartello e le attività successive allo sfruttamento sono simili a quelle di REvil [2].

La creazione di Twisted Spider è durata circa un anno, dopo il ritiro delle operazioni di Maze il gruppo si è lentamente degradato. Individuare l’esatta tempistica è difficile, ma è probabile che la chiusura del Cartello del Riscatto sia avvenuta all’inizio del 2021. Le motivazioni sottostanti rimangono oscure e, comprensibilmente, non vengono rivelate al pubblico. Le indagini hanno dato risultati parziali, rivelando le aspirazioni a lungo termine dei membri del cartello. Sebbene un’operazione su larga scala possa inizialmente intimidire le vittime, può anche semplificare il compito delle forze dell’ordine. Ransom Cartel non era solo grande ma anche molto visibile, attirando una notevole attenzione (non desiderata) e alcuni membri erano scettici sul futuro del collettivo. La collaborazione all’interno del Cartello del riscatto era spesso incoerente e mal definita, rappresentando un ostacolo significativo che alla fine ha portato allo scioglimento dei quattro gruppi.

Per quanto riguarda la fine di “Ransom Cartel”, il risultato è stato incredibile, sorprendente ed una evoluzione nel panorama RaaS. Ogni gruppo all’interno del collettivo ha operato (e alcuni lo fanno ancora!) con il proprio RaaS: Lockbit Gang ha fondato il (ancora) noto LockBit RaaS, Viking Spider ha continuato con Ragnar Locker ma nell’ottobre del 2023 è stato colpito da una catena di arresti, le ultime tracce di Suncrypt risiedono nel 2022 rendendoli di fatto dei veterani del settore e Wizard Spider ha fondato il protagonista della nostra storia: Conti.

L’era del Ransomware 2.0 è ufficialmente iniziata!

Il Cartello del Riscatto era sicuramente preparato per un’operazione offensiva, ma c’era solo un gruppo le cui capacità erano di gran lunga superiori a quelle di altri, Wizard Spider. Questa minaccia ha dimostrato di avere TTP sofisticati e un vasto armamentario. Identificato nel 2018 utilizzando Ryuk Ransomware in natura, si è unito al collettivo del Cartello nell’Agosto 2020 alzando notevolmente il livello.

Il gruppo è interessante, ha operato in diversi team che hanno consentito operazioni diverse sviluppando contemporaneamente i propri strumenti unici, tra cui:

Dovrebbe essere abbastanza chiara l’enorme flessibilità e le diverse operazioni condotte da questo team, che non sono solo attaccanti intelligenti ma anche sviluppatori professionali. Wizard Spider ha eseguito più operazioni contemporaneamente, evidenziando la presenza di numerosi individui dietro il gruppo e di abilità estremamente affilate.

Le operazioni di Conti diventeranno un nuovo prodotto autonomo dopo l’uscita da Ransom Cartel e domineranno l’intero ambiente espandendo la rete di Wizard Spider.

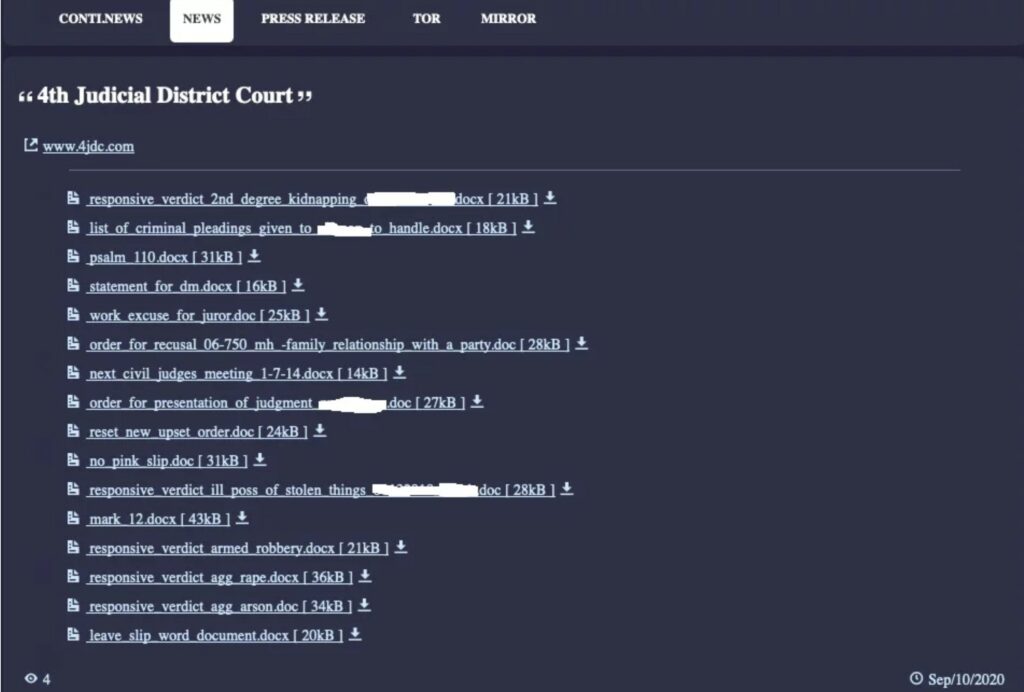

Nell’agosto 2020 il DLS di Conti apre ufficialmente al pubblico.

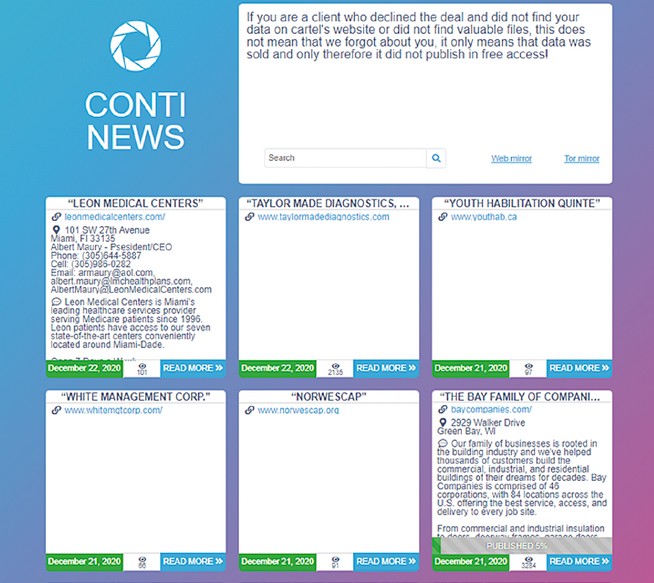

L’aspetto vintage è stato rapidamente modificato con una versione estetica e professionale nel Dicembre 2020, presentando Conti come Ransomware-as-a-service. Dalla grande apertura del loro DLS alla fine del 2020 Conti ha pubblicato (circa) 175 vittime ed è stato solo l’inizio.

L’anno 2021 è stato il periodo d’oro di questo RaaS con operazioni consistenti su aziende occidentali e infrastrutture critiche. Nel loro periodo di massimo splendore sono stati il secondo RaaS in termini di quota di mercato, preceduti solo da REvil.

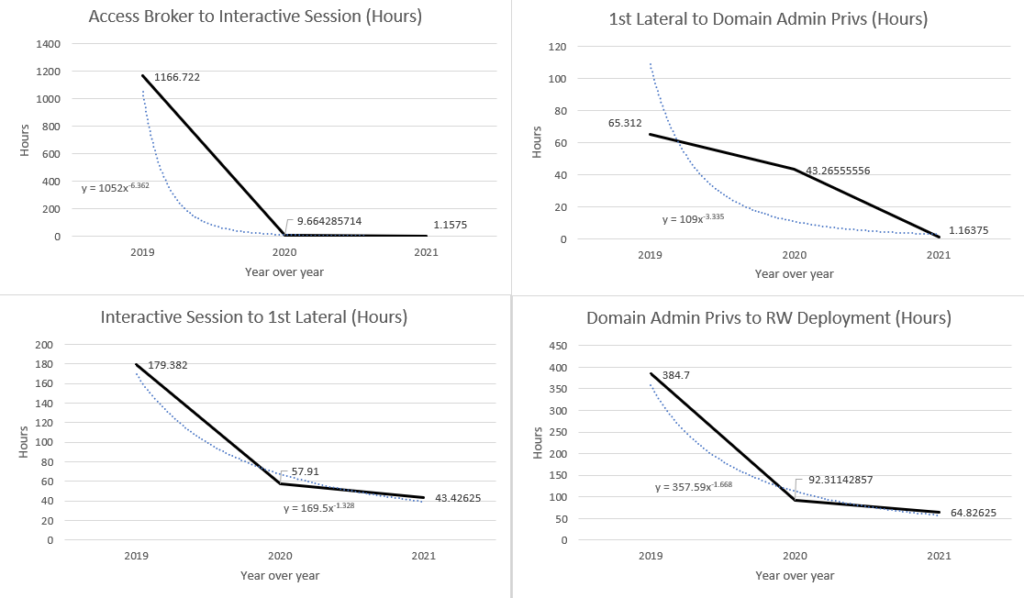

Nell’aprile 2021 un attore delle minacce è stato in grado di criptare la rete delle vittime da un payload in fase iniziale in soli 2 giorni e 11 ore. Gli analisti hanno riscontrato un’ampia scelta di C2, indirizzi di phishing, tecniche di accesso iniziale e malware utilizzati nelle loro operazioni alla base del pool di TTP degli operatori di Ransomware di Conti che, di conseguenza, ha fatto scendere il tempo medio per danneggiare una vittima: da 2 mesi a 3/4 giorni.

Ma Conti non è famoso per le sue capacità, bensì per la sua sconsiderata selezione delle vittime. Dal 26 ottobre 2020, KrebsonSecurity ha pubblicato una soffiata da parte di una “risorsa affidabile” che avvertiva che il gruppo di ransomware dietro Ryuk (Wizard Spider) si stava costruendo una reputazione sui forum underground russi per aver preso di mira e danneggiato le risorse digitali sanitarie. La minaccia è diventata realtà poco dopo raggiungendo l’apice con l’attacco dell’Health Service Executive (HSE).

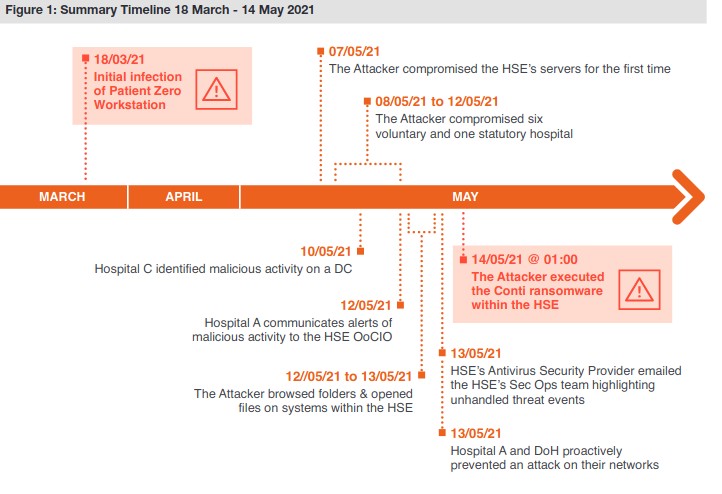

L’HSE è un sistema sanitario pubblico irlandese fondato all’inizio del 2005. Il 14 maggio 2021 (nel bel mezzo della pandemia di Covid) l’Irlanda ha subito il più grande cyberattacco nella storia dell’intero Paese, che ha colpito i sistemi di prenotazione degli ospedali, il referral dei test COVID, il portale di registrazione dei vaccini e l’arresto delle reti nazionali e locali dell’HSE. Un’interruzione su larga scala causata dalla crittografia dei file del ransomware Conti, con diversi mesi di recupero come prezzo per i fornitori di servizi sanitari, che ha rallentato gli ospedali e i centri medici dell’intero Paese. La crittografia non è stato l’unico problema che l’Irlanda ha dovuto affrontare, ma anche i dati rubati utilizzati per la doppia estorsione nelle mani del personale Conti.

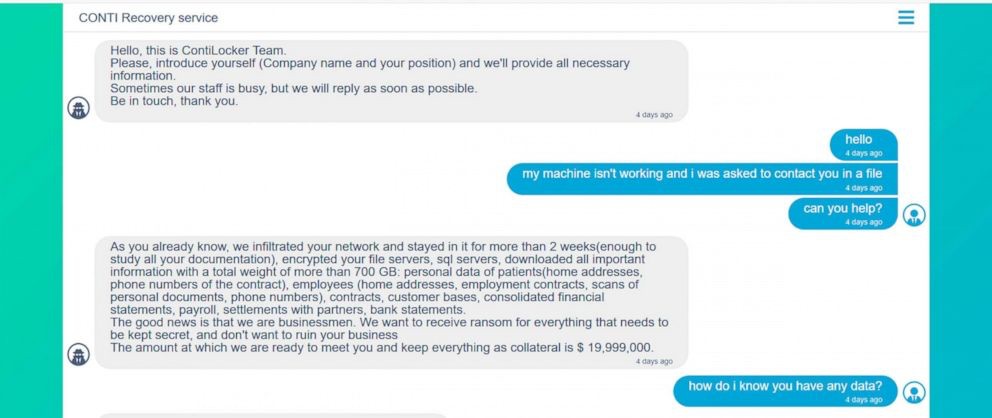

Conti ha deciso il riscatto, nella chat di negazione, e lo ha fissato a $20 MLN con ulteriori campioni dei 700GB di dati rubati: 27 file sensibili appartenenti a 12 persone diverse. Il costo totale dell’attacco, compreso il recupero e la procedura legale, è costato circa $100 MLN. HSE ha rilasciato una dichiarazione pubblica sottolineando che la minaccia ha utilizzato una vulnerabilità 0-day e che “non c’era esperienza su come rispondere all’attacco” ma, durante i processi di risposta all’incidente, i professionisti hanno trovato tonnellate di postazioni di lavoro obsolete (Windows 7 che non riceve patch di sicurezza dal 2020) in giro per le reti HSE che sicuramente hanno aiutato gli aggressori nella procedura di attacco.

“L’opportunità di errore è enorme. Mi riferisco ad esempio a persone che ricevono trasfusioni di sangue sbagliate, a campioni inviati con il nome sbagliato del paziente […] Ho esaminato un paziente e dovevo prendere una decisione sull’opportunità di cambiare farmaco. Non sapeva cosa stesse assumendo e non potevo verificare le informazioni”.

Medico di Dublino dopo l’attacco HSE

Conti ha deciso di fornire gratuitamente il decriptatore (che era lento e “scadente” secondo le parole dei professionisti della sicurezza) minacciando comunque di rilasciare i dati raccolti; il governo irlandese ha deciso di rifiutare il pagamento, il che significa che tutti i dati sanitari sono stati venduti per il profitto di RaaS.

Si è trattato di un attacco isolato al settore sanitario? No! L’NCSC (National Cyber Security Center) irlandese ha notificato i tentativi di attacco al Ministero della Salute irlandese. Le forze dell’NCSC hanno isolato i sistemi e hanno trovato payload e artefatti digitali simili (Cobalt Strike) a quelli recuperati nella rete dell’HSE, ma non possiamo affermare al 100% che Conti sia dietro questo (tentativo di) attacco.

Il fulcro dell’attacco di Conti non è stato solo l’interruzione di un servizio pubblico, ma anche la rovina della reputazione dell’HSE, le azioni legali e i costi elevati tra multe e rinnovamenti della cybersecurity. Non possiamo dire quanto denaro abbiano guadagnato vendendo i dati sanitari (in realtà, non sappiamo se i dati siano stati venduti in prima istanza), ma ciò che possiamo concludere è che l’immagine dell’HSE è stata profondamente rovinata, mentre quella di Conti è rimasta forte: un gruppo offensivo “amatoriale” ha messo in ginocchio gli ospedali irlandesi con un singolo malware.

Nel 2021 Conti ha superato gli altri gruppi della scena in termini di guadagno. La loro formula ha funzionato, la sola operazione Conti RaaS è ancora il primo in termini di profitto (documentato). Nel 2021 le loro estorsioni hanno lavorato per $180 MLN dalla creazione del RaaS, che è stato il doppio di DarkMatter responsabile dell’attacco Ransomware Colonial Pipe che ha cambiato la visione della cybersicurezza (almeno) negli Stati Uniti.

Il Dipartimento di Giustizia degli Stati Uniti ha offerto aiuto all’Irlanda durante il crollo dell’HSE e sembra che abbia colto l’occasione per entrare in contatto (indirettamente) con la minaccia. Gli Stati Uniti hanno pubblicato due documenti riguardanti Conti e le sue operazioni, il Joint Cybersecurity Advisory: Conti Ransomware (settembre 2021) e un FBI Flash (maggio 2021). Quest’ultimo è una descrizione della minaccia con IoC e TTP, mentre nel primo documento l’FBI individua 16 diversi attacchi effettuati dal RaaS a danno di infrastrutture critiche.

In questi 16 attacchi (a livello globale Conti ha raccolto 400 vittime in un anno, 290 solo negli USA) non abbiamo solo cure mediche, ma anche 911 dispatcher centers e con il riscatto più alto di $25 MLN. Quando è troppo è troppo, d’ora in poi Conti è ufficialmente un nemico del governo statunitense.

Ad esempio, nell’agosto 2021 Conti ha attaccato con successo la sede centrale di un sussidario di Nokia (SAC wireless) a Chicago, nell’aprile 2021 la Broward County Public School, in Florida (chiedendo $40 MLN) e tra settembre e ottobre 2021 la società JVC Kenwood (1,7 TB di dati rubati più $7 MLN di riscatto).

A prescindere da Conti, Ryuk e Trickbot (quest’ultimo diventato un prodotto malware-as-a-service) le operazioni non si sono fermate e il gruppo assomiglia più a un’azienda che a una semplice banda criminale. Sono organizzati, hanno una fitta comunicazione interna e un enorme numero di dipendenti. In particolare Trickbot sta diventando molto popolare tra gli attori delle minacce al di fuori di Conti e Wizard Spider con la manutenzione della persistenza e l’aggiunta di funzionalità (soprattutto tecniche di evasione).

Ogni storia interessante ha bisogno di ostacoli sulla strada del protagonista e l’impero del Mago Ragno sta per incontrarne molti. Nella prossima puntata di questa piccola saga ci occuperemo dei primi arresti, delle fughe di notizie e degli approfondimenti che hanno interessato Conti e il suo ambiente. Abbiamo parlato del 2019, del 2020 e del 2021, ma c’è ancora molto da scrivere. Nel febbraio 2022 il mondo dovrà affrontare una nuova guerra nell’Europa orientale, Russia-Ucraina, e questo evento svelerà l’intero background di Conti.

To be CONTInued…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…