Articolo di: Massimiliano Brolli

Data pubblicazione: 13/06/2020

Come mai, molto spesso a distanza di una settimana dal rilascio di un nuovo sistema operativo, ci sono sempre problemi di sicurezza?

Ad esempio dopo il rilascio di iOS13 (per dire un sistema operativo di esempio) ci furono diversi bug critici rilevati, come sulle tastiere di terze parti, la posizione dell’utente, e così via.

Ma cosa sta accadendo?

Semplice … chi cerca trova!

Mi spiego meglio, la complessità e la diffusione del software, stanno diventando dei nemici della sicurezza informatica, soprattutto se legati a smartphone e a software altamente popolari.

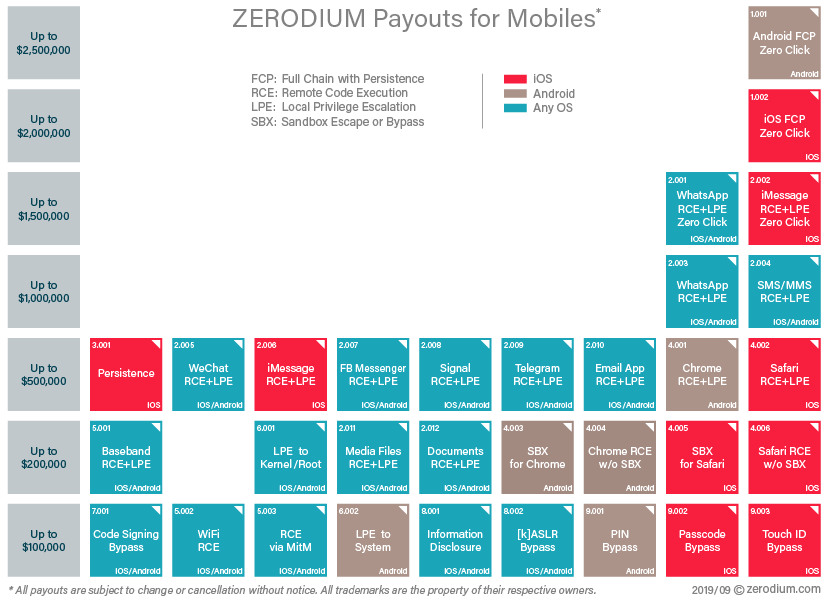

Inoltre il fenomeno della disclosure zeroday, la ricerca, i bug bounty, sono grandezze direttamente collegate, oltre agli incentivi foraggiati da BrokerZeroday, i business nelle darknet o gli enti ed intelligence governativi che foraggiano la ricerca dei loro gruppi APT collegati.

Quindi oggi se uno avesse tra le mani un FCP (Full Chain with Persistence) Zeroday NoClick IOS che vale 2,000k$, secondo voi, quanti la vanno a raccontare ad Apple che riconosce solo 1000k$ oppure alla gloria pubblica e del Mitre che riconosce – forse – il solo nome del ricercatore accanto al CVE?

Ci ricordiamo di cosa accadde nello Zeroday Eternalblue tra National Security Agency USA, The Shadow Broker e l’attacco Ransomware WannaCry?

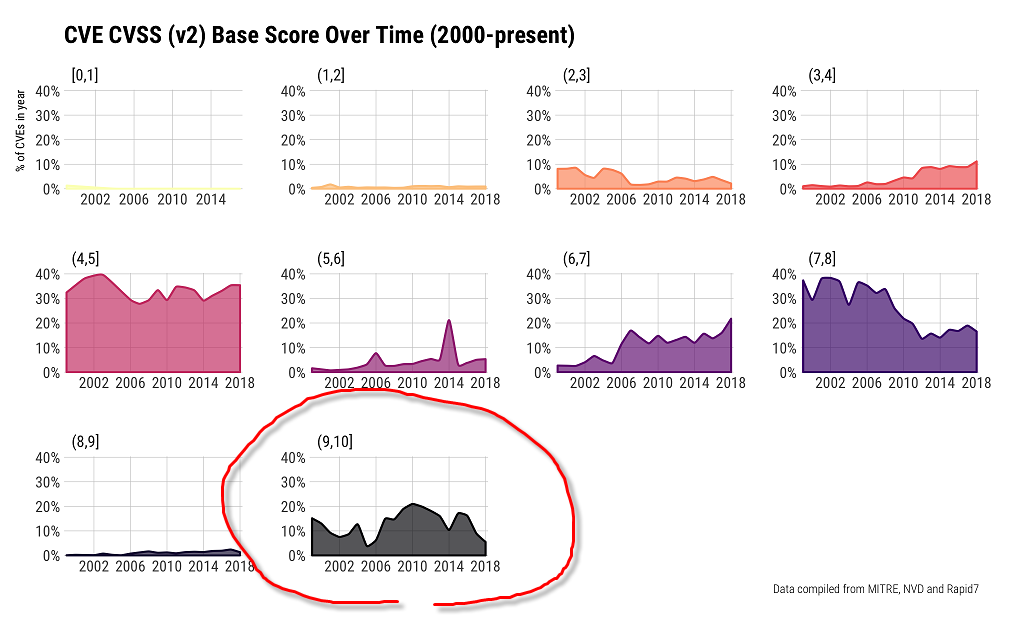

Quindi se calano i CVE con CVSSv2 = 10, non è perché scriviamo “software migliore”

… è solo che non esiste più “disclosure pubblica” ma solo “disclosure privata”.

Quindi sintetizzando, gli incentivi per la ricerca dei bug portano ad un aumento del fenomeno della ricerca, pertanto quando verranno scoperte falle non critiche verranno portate all’attenzione del pubblico (non remunerative), mentre le falle critiche (altamente remunerative), verranno gestite in altro modo che vi lascio immaginare.

Facciamo più ricerca, è una tra le strade oggi da percorrere velocemente per controllare al meglio il rischio del prossimo e difficile futuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…