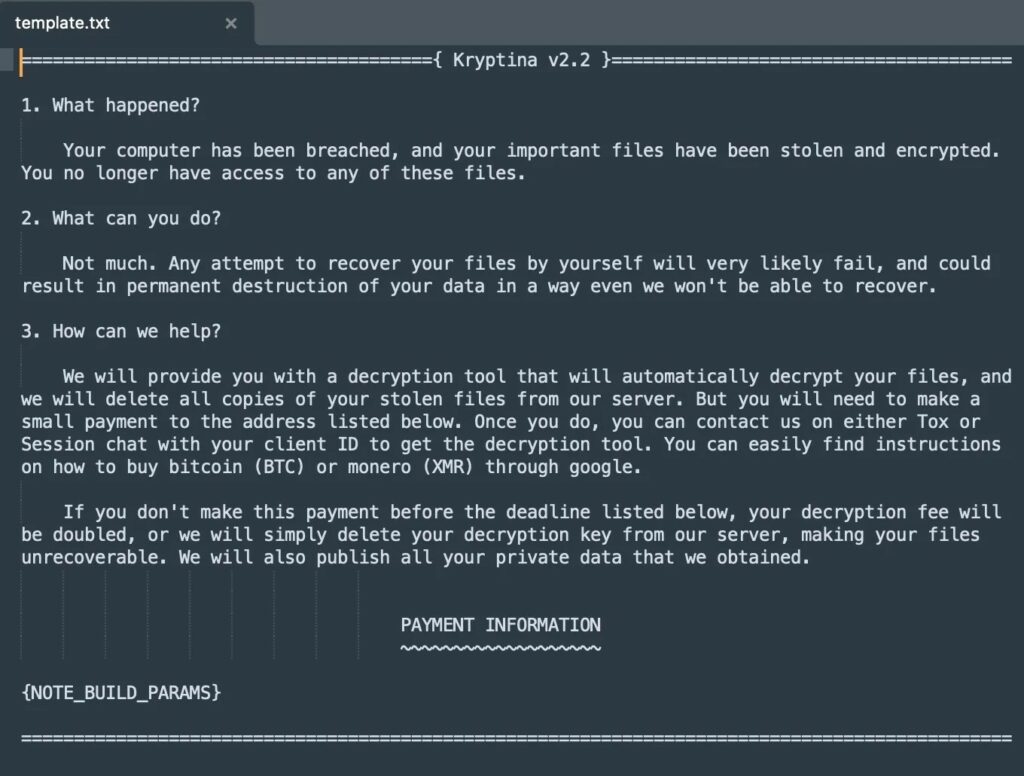

Una recente ricerca di SentinelOne ha evidenziato la resurrezione di Kryptina, un ransomware precedentemente ritenuto invendibile, che è stato trasformato in una minaccia rilevante grazie al modello Ransomware-as-a-Service (RaaS). Questa trasformazione ha ampliato la diffusione del malware, rendendolo disponibile anche a criminali con competenze tecniche limitate.

Kryptina era stato inizialmente considerato un progetto fallimentare nel mercato del malware. Tuttavia, con il passaggio al modello RaaS, i suoi creatori hanno trovato un nuovo modo di commercializzare il ransomware, trasformandolo in uno strumento di attacco accessibile a chiunque fosse disposto a pagare per utilizzarlo. Questo modello abbassa significativamente la soglia di ingresso per i potenziali criminali informatici, aumentando il numero di attacchi mirati contro organizzazioni e aziende.

Il modello RaaS consente ai cybercriminali di noleggiare l’infrastruttura e il codice di ransomware come Kryptina, senza dover sviluppare da soli il malware. Questa evoluzione ha rivoluzionato l’ecosistema del ransomware, creando un mercato in cui anche chi non ha capacità avanzate può orchestrare attacchi dannosi. Gli sviluppatori del malware forniscono strumenti di facile utilizzo e supporto ai loro clienti, in cambio di una percentuale sui riscatti ottenuti.

L’efficienza del modello ha reso Kryptina una minaccia particolarmente efficace, in grado di diffondersi rapidamente e colpire numerose vittime in tutto il mondo. Le aziende sono costrette a confrontarsi con attacchi ransomware sempre più sofisticati, che richiedono contromisure altrettanto avanzate per difendersi.

Una delle caratteristiche chiave che ha contribuito alla rinascita di Kryptina è la sua capacità di adattarsi alle esigenze degli attaccanti. L’integrazione di tecnologie più recenti e la facilità di personalizzazione hanno aumentato il suo appeal. I criminali informatici possono configurare il ransomware per mirare a specifici settori o aziende, aumentando le possibilità di successo dell’attacco.

Inoltre, Kryptina sfrutta vulnerabilità comuni nei sistemi aziendali, come il mancato aggiornamento di software critici o la scarsa formazione del personale in termini di sicurezza informatica. Questo rende molte organizzazioni vulnerabili agli attacchi, anche se implementano alcune misure di sicurezza di base.

La rinascita di Kryptina rappresenta un chiaro esempio di come le minacce informatiche possano evolversi e rimanere rilevanti nel tempo. Anche un ransomware inizialmente fallimentare può essere riproposto e diventare una minaccia significativa, grazie ai cambiamenti nel panorama delle minacce e ai nuovi modelli di business nel dark web.

Per le imprese, questo significa che la semplice adozione di soluzioni di sicurezza tradizionali potrebbe non essere sufficiente. Gli attacchi ransomware come quelli veicolati da Kryptina richiedono un approccio proattivo, che includa l’adozione di tecnologie avanzate di rilevamento delle minacce, la formazione continua dei dipendenti e una strategia di backup solida.

La storia di Kryptina dimostra come il panorama del ransomware stia cambiando. Il modello RaaS ha reso il crimine informatico più accessibile e diffuso, mettendo in pericolo le imprese di tutto il mondo. Le organizzazioni devono adottare misure di sicurezza più sofisticate e restare sempre aggiornate sugli sviluppi del ransomware per proteggersi efficacemente da minacce in costante evoluzione.

Files SHA1

0b9d2895d29f7d553e5613266c2319e10afdda78

0de92527430dc0794694787678294509964422e6

0e83d023b9f6c34ab029206f1f11b3457171a30a

0f1aea2cf0c9f2de55d2b920618a5948c5e5e119

0f632f8e59b8c8b99241d0fd5ff802f31a3650cd

1379a1b08f938f9a53082150d53efadb2ad37ae5

21bacf8daa45717e87a39842ec33ad61d9d79cfe

262497702d6b7f7d4af73a90cb7d0e930f9ec355

29936b1aa952a89905bf0f7b7053515fd72d8c5c

2b3fc20c4521848f33edcf55ed3d508811c42861

341552a8650d2bdad5f3ec12e333e3153172ee66

43377911601247920dc15e9b22eda4c57cb9e743

58552820ba2271e5c3a76b30bd3a07144232b9b3

5cf67c0a1fa06101232437bee5111fefcd8e2df4

88a039be03abc7305db724079e1a85810088f900

9050419cbecc88be7a06ea823e270db16f47c1ea

93ef3578f9c3db304a979b0d9d36234396ec6ac9

a1a8922702ffa8c74aba9782cca90c939dfb15bf

b07c725edb65a879d392cd961b4cb6a876e40e2d

b27d291596cc890d283e0d3a3e08907c47e3d1cc

b768ba3e6e03a77004539ae999bb2ae7b1f12c62

c20e8d536804cf97584eec93d9a89c09541155bc

c4d988135e960e88e7acfae79a45c20e100984b6

d46fbc4a57dce813574ee312001eaad0aa4e52de

d618a9655985c33e69a4713ebe39d473a4d58cde

dc3f98dded6c1f1e363db6752c512e01ac9433f3

ee3cd3a749f5146cf6d4b36ee87913c51b9bfe93

ef2565c789316612d8103056cec25f77674d78d1

f17d9b3cd2ba1dea125d2e1a4aeafc6d4d8f12dc

Network Comms

185[.]73.125[.]6

grovik71[.]theweb[.]place

Tox ID

290E6890D02FBDCD92659056F9A95D80854534A4D76EE5D3A64AFD55E584EA398722EC2D3697

BTC Address

18CUq89XR81Y7Ju2UBjER14fYWTfVwpGP3

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…