I ricercatori del Leiden Institute of Advanced Computer Science hanno trovato migliaia di repository su GitHub che offrono exploit PoC (proof-of-concept) falsi per varie vulnerabilità, alcune delle quali includevano malware.

GitHub è una delle più grandi piattaforme di hosting di codice e i ricercatori la utilizzano per pubblicare exploit PoC per aiutare la comunità della sicurezza a verificare le correzioni per le vulnerabilità o determinare l’impatto e la portata di un difetto.

Secondo il documento tecnico dei ricercatori del Leiden Institute of Advanced Computer Science, la possibilità di essere infettati da malware invece di ottenere un PoC potrebbe raggiungere il 10,3%, escludendo falsi e burle.

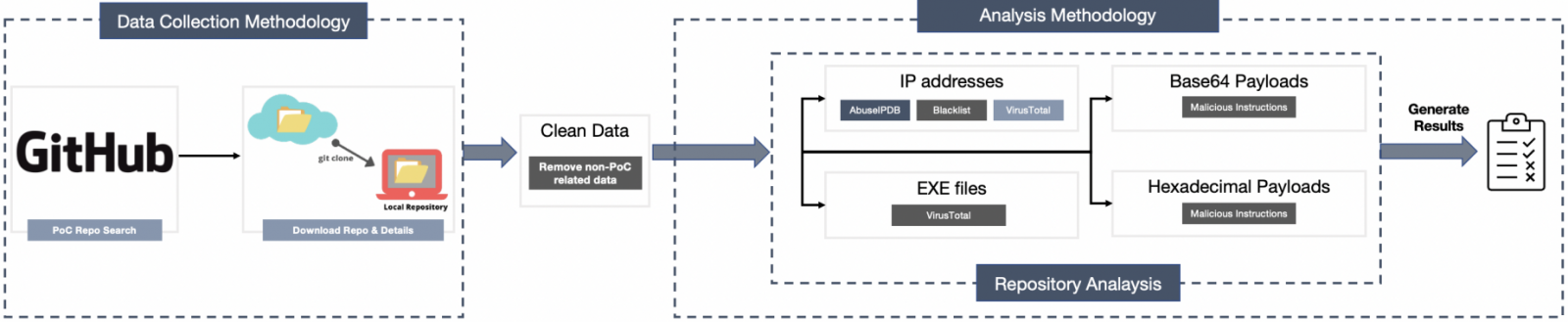

I ricercatori hanno analizzato poco più di 47.300 repository che pubblicizzavano un exploit per una vulnerabilità divulgata tra il 2017 e il 2021 utilizzando i tre meccanismi seguenti:

Dei 150.734 IP univoci estratti, 2.864 voci sono risultate bloccate, 1.522 sono state rilevate come dannose nelle scansioni antivirus di Virus Total e 1.069 di esse erano presenti nel database di AbuseIPDB.

.png)

L’analisi binaria ha esaminato un set di 6.160 eseguibili e ha rivelato un totale di 2.164 campioni dannosi ospitati in 1.398 repository.

In totale, 4.893 repository su 47.313 testati sono stati ritenuti dannosi, la maggior parte dei quali riguardava vulnerabilità a partire dal 2020.

.png)

Esaminando più da vicino alcuni di questi casi, i ricercatori hanno trovato una pletora di diversi malware e script dannosi, che vanno dai trojan di accesso remoto a Cobalt Strike.

Un caso interessante è quello di un PoC relativo alla CVE-2019-0708, comunemente noto come “BlueKeep”, che contiene uno script Python con base64 offuscata che recupera un VBScript da Pastebin.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…