Sul sito ufficiale della casa automobilistica Ferrari è stata scoperta una vulnerabilità che potrebbe consentire agli aggressori di accedere a informazioni riservate. Lo ha riferito la società di sicurezza informatica Char49.

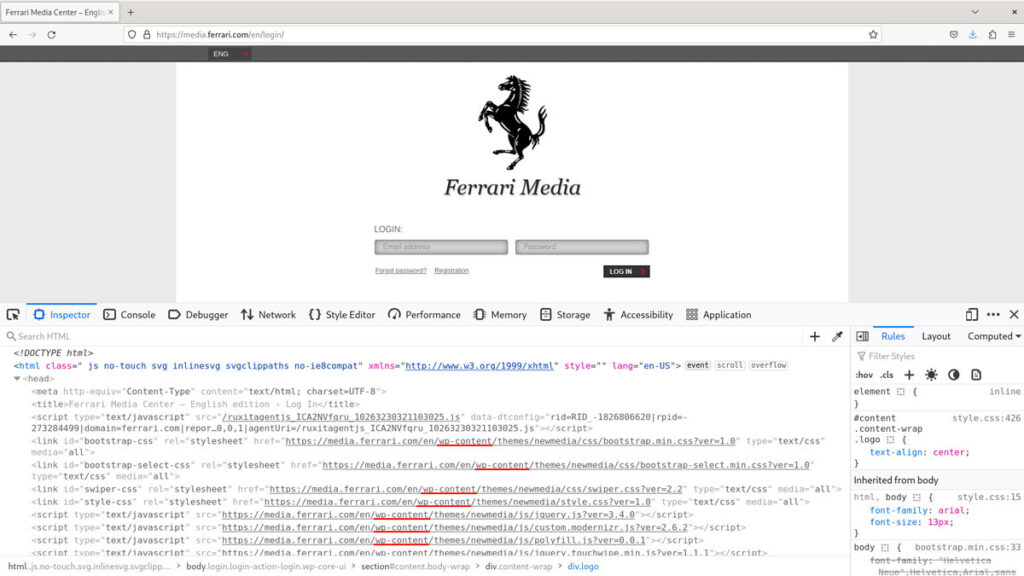

La vulnerabilità è stata scoperta a marzo dai ricercatori di Char49. La Ferrari ha risolto il problema in una settimana. I ricercatori hanno notato che il dominio “media.ferrari.com” è alimentato da WordPress e utilizza una versione molto vecchia del plug-in W3 Total Cache, installato su oltre 1 milione di siti.

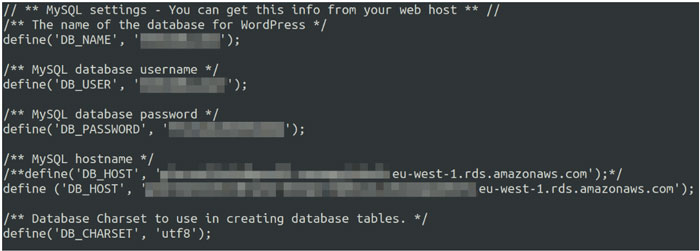

Il plug-in è vulnerabile alla vulnerabilità CVE-2019-6715 (CVSS: 7.5), che consente a un utente malintenzionato non autorizzato di leggere file arbitrari. Lo sfruttamento della vulnerabilità ha consentito ai ricercatori di ottenere accesso al file “wp-config.php”, che memorizza le credenziali del database di WordPress in chiaro. Il database rilevato conteneva informazioni relative al dominio “media.ferrari.com”.

Sebbene i ricercatori non abbiano scavato troppo in profondità per evitare di violare le regole di divulgazione responsabile, Char49 ha notato che la vulnerabilità potrebbe essere stata sfruttata per accedere ad altri file sul server Web, inclusi quelli che potrebbero contenere informazioni preziose per gli aggressori. Dopo aver ricevuto la notifica, Ferrari ha risolto la vulnerabilità aggiornando il plug-in di WordPress.

Sebbene in questo caso non vi sia alcuna indicazione che le informazioni sui clienti o altre informazioni sensibili possano essere state interessate, è importante che aziende come Ferrari assicurino un costante presidio delle loro infrastrutture soprattutto esposte su internet.

La Ferrari ha ammesso a marzo di questo anno di essere stata vittima di un attacco ransomware in cui un hacker sconosciuto ha rubato le informazioni sui clienti e ha chiesto un riscatto. La Ferrari si è rifiutata di pagare il riscatto e ha detto ai suoi clienti che i loro dati personali erano stati esposti durante l’attacco.

Ricordiamo che la Ferrari era stata precedentemente sottoposta a un attacco informatico nell’ottobre 2022. All’epoca, la banda di ransomware RansomEXX ha affermato sul proprio sito di fuga di aver esfiltrato dati della Ferrare (anche se non si sa se si sia trattato di un attacco alla supply chain) rubando 6,99 GB di dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…