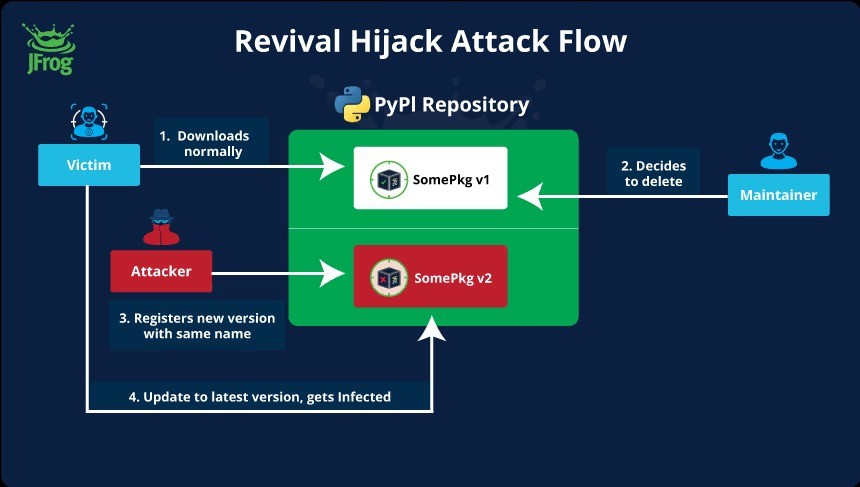

Gli analisti di JFrog hanno scoperto un nuovo attacco, a cui hanno dato il nome Revival Hijack . Si è scoperto che gli aggressori registrano nuovi progetti in PyPI utilizzando i nomi di pacchetti precedentemente eliminati per sferrare attacchi alle catene di approvvigionamento.

Secondo i ricercatori, questa tecnica “avrebbe potuto essere utilizzata per dirottare 22.000 pacchetti PyPI, portando successivamente a centinaia di migliaia di download di pacchetti dannosi”.

Tali attacchi sono possibili perché i nomi dei pacchetti rimossi da PyPI diventano nuovamente disponibili per la registrazione. Cioè, gli sviluppatori che decidono di rimuovere il proprio progetto da PyPI ricevono solo un avvertimento sulle possibili conseguenze.

“L’eliminazione di questo progetto renderà il suo nome disponibile a qualsiasi altro utente PyPI”, si legge nell’avviso. “Gli utenti potranno creare nuove versioni utilizzando questo nome di progetto purché i nomi dei file distribuiti non corrispondano ai nomi dei file precedentemente distribuiti.”

Si segnala che PyPI dispone di una blacklist chiusa che contiene i nomi dei pacchetti per i quali non è possibile registrare nuovi progetti. Tuttavia, la maggior parte dei pacchetti rimossi non sono inclusi in questo elenco.

Secondo JFrog, più di 22.000 pacchetti vulnerabili al Revival Hijack sono già stati rimossi da PyPI, alcuni dei quali erano piuttosto popolari. Pertanto, in media, 309 pacchetti vengono rimossi da PyPI al mese, il che significa che si aprono costantemente nuove opportunità per gli aggressori.

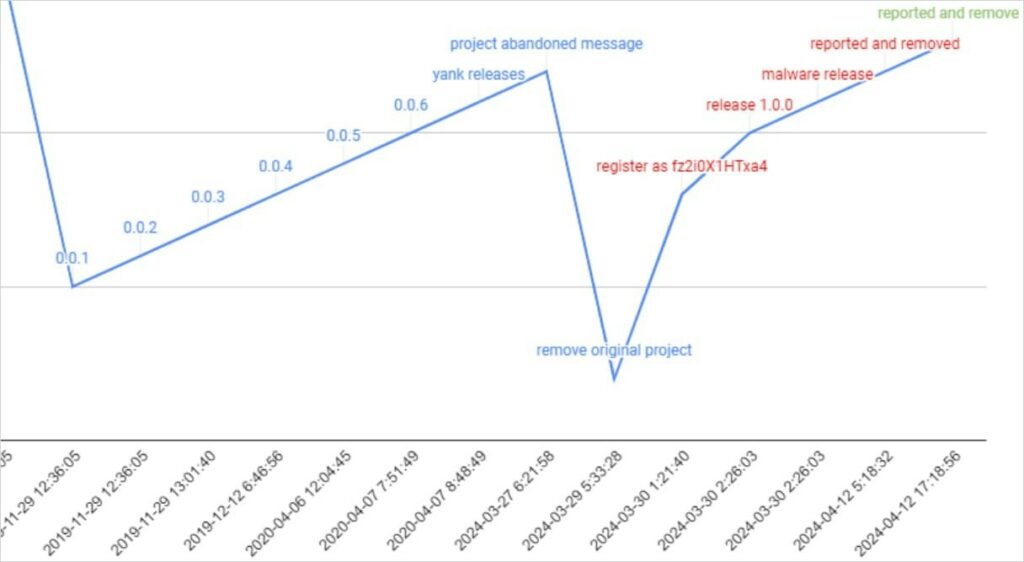

I ricercatori citano ad esempio il caso del pacchetto pingdomv3, che è stato rimosso da PyPI il 30 marzo 2024. Il nome del pacchetto è stato intercettato lo stesso giorno e gli aggressori hanno immediatamente pubblicato un aggiornamento in cui è stato aggiunto al pacchetto un trojan Python, offuscato tramite Base64 e destinato all’ambiente CI/CD Jenkins.

Per mitigare i rischi derivanti dal Revival Hijack, gli specialisti di JFrog sono intervenuti e hanno creato nuovi progetti Python, utilizzando un account denominato security_holding per “assumere” i nomi dei pacchetti remoti più popolari. I ricercatori hanno anche cambiato i numeri di versione in 0.0.0.1 per garantire che gli utenti attivi non potessero ricevere l’aggiornamento.

Tre mesi dopo, JFrog scoprì che questi pacchetti erano stati scaricati quasi 200.000 volte, grazie a script automatizzati ed errori degli utenti.

Per proteggersi da tali attacchi, gli esperti raccomandano che gli utenti e le organizzazioni utilizzino il blocco dei pacchetti per rimanere su determinate versioni note e affidabili, nonché per verificare l’integrità dei pacchetti, verificarne i contenuti, monitorare i cambiamenti di proprietà e l’attività di aggiornamento atipica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…